Questões de Concurso Público TRF - 5ª REGIÃO 2017 para Analista Judiciário - Informática Infraestrutura

Foram encontradas 60 questões

Dentre as operações de aritmética computacional em binário e hexadecimal há a multiplicação e a divisão pela base. Uma operação deste tipo cujo resultado está corretamente calculado é:

A typical computer system provides a hierarchy of different types of memories for data storage. Consider the statements below.

I. The hard drive has a local data cache. Because the hard drive access speed is so much slower, disk access are normally done asynchronously at the hardware level. The hard drive controller will acknowledge the instruction right away, and will take sometime to populate the disk cache with the requested data block, and then, at a later time, raise an interrupt to notify the interested party that the data access is complete. This model of interrupt based data transfer is asynchronous.

II. The cache is made up of small chunks of mirrored main memory. The size of these chunks is called the line size, and is typically something like 32 or 64 bytes. The cache can load and store memory in sizes a multiple of a cache line. Caches have their own hierarchy, commonly termed L1, L2 and L3. L1 cache is the fastest and smallest; L2 is bigger and slower, and L3 more so.

III. Internal register in a CPU is used for holding variables and temporary results. Internal registers have a very small storage; however they can be accessed instantly. Accessing data from the internal register is the fastest way to access memory. Most registers are implemented as an array of DRAM cells. DRAM is a type of RAM that is much faster and more reliable than the SRAM, which is used for main memory because of its lower cost and smaller space consumption. DRAM does not need to be electrically refreshed as does SRAM.

The correct statement (s)

1. O processo A lê Free e armazena o valor 7 na sua variável local chamada proxima_vaga_livre. 2. Em seguida ocorre uma interrupção do relógio e a CPU decide que o processo A já executou o suficiente e alterna para o processo B. 3. O processo B também lê Free e obtém o valor 7. B armazena 7 na sua variável local proxima_vaga_livre. 4. Neste momento, ambos os processos têm a informação de que a vaga livre é a 7. 5. B prossegue sua execução, armazenando o nome do seu arquivo na vaga 7 e atualiza Free para 8. 6. Em seguida, o processo A executa novamente de onde parou. Verifica sua variável local proxima_vaga_livre, que é igual a 7, e então escreve o nome do seu arquivo na vaga 7. O processo A atualiza o valor de Free para 8.

Nesta situação,

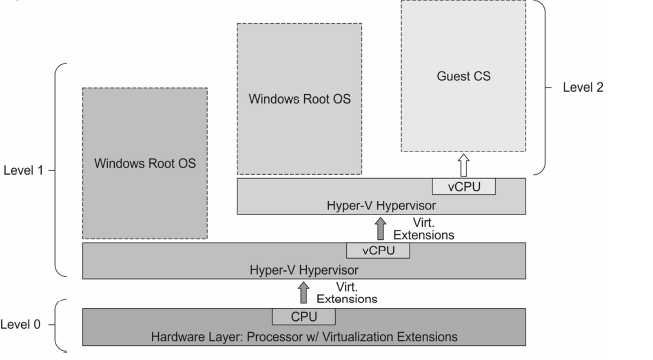

Consider the figure below.

The figure shows

Suponha que os serviços de TI ficaram indisponíveis 40 horas em um determinado mês e que a empresa tenha um Acordo de Nível de Serviço-ANS com meta de 95% de disponibilidade. A disponibilidade (D) oferecida pela empresa terceirizada e a meta de disponibilidade acordada são, correta e respectivamente,

Considere que um Tribunal adote as melhores práticas da ITIL v3 edição 2011. O processo Gerenciamento de Segurança da Informação é responsável por garantir que a CID dos ativos, informações, dados e serviços de TI do Tribunal correspondam às necessidades acordadas do negócio. Antes da adoção da ITIL, ocorreram as seguintes violações de segurança:

I. Um processo teve seu número alterado, sendo que o número do processo deveria ser inalterável.

II. Um processo foi impresso, sendo que o funcionário não tinha autorização para acessá-lo nem imprimi-lo.

III. Um juiz inseriu comentários em documentos comprobatórios de um processo, sendo que os documentos não poderiam ser apagados nem alterados.

As violações I, II e III comprometeram, correta e respectivamente, a

Considere a figura abaixo que mostra um esquema de autenticação e autorização.

Este esquema é construído com base em um protocolo baseado em XML (para a criação de requests e responses) que vem se firmando como um padrão ad hoc para a troca de informações de autenticação e autorização entre provedores de identidade e de serviço. O protocolo utiliza um mecanismo de autenticação que possibilita que um usuário obtenha acesso a múltiplos serviços após autenticar-se somente uma vez em qualquer um destes serviços. Isso elimina a necessidade de se manter múltiplas credenciais de autenticações, como senhas, em diferentes localizações.

O protocolo e o mecanismo de autenticação são, correta e respectivamente,

De acordo com a cartilha CERT.BR um incidente de segurança pode ser definido como qualquer evento adverso, confirmado ou sob suspeita, relacionado à segurança de sistemas de computação ou de redes de computadores. Como parte da PSI e dos procedimentos de gestão de incidentes de segurança da informação, é crucial que os incidentes devam ser notificados. Para notificar um incidente é necessário localizar os responsáveis pela rede. Para localizá-los é correto

Os campos de números 1 a 3 são identificados, respectivamente, como