Questões de Concurso Público TRF - 5ª REGIÃO 2017 para Técnico Judiciário - Informática

Foram encontradas 10 questões

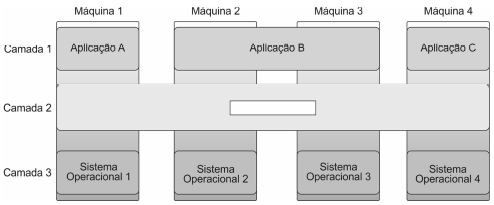

Considere a figura abaixo.

De acordo com a figura, um usuário acessa uma aplicação na Camada 1 achando que está acessando um único sistema em um

único local, porém pode estar acessando múltiplos sistemas, que podem estar em máquinas físicas diferentes e com Sistemas

Operacionais diferentes. Na verdade, a aplicação não interage com o Sistema Operacional, mas com um software que fica na

Camada 2 e este, então, interage com os Sistemas Operacionais, na Camada 3, que podem ser de diferentes plataformas. O

software da Camada 2 permite, por exemplo, que o usuário execute solicitações como enviar formulários em um navegador da

web ou permitir que o servidor web apresente páginas dinâmicas da web com base no perfil de um usuário. O software da

Camada 2 é denominado

Um Técnico em Informática estava usando um computador com o sistema operacional Windows 7 em português e, através de um caminho via Painel de Controle, clicou em “O que é uma conta de usuário?“. O sistema exibiu uma janela com a seguinte informação:

Uma conta de usuário é uma coleção de dados que informa ao Windows quais arquivos e pastas você pode acessar, quais

alterações pode fazer no computador e quais são suas preferências pessoais, como plano de fundo da área de trabalho ou

proteção de tela. As contas de usuário permitem que você compartilhe um computador com várias pessoas, enquanto mantém

seus próprios arquivos e configurações. Cada pessoa acessa a sua conta com um nome de usuário e uma senha. Há três tipos

de contas, cada tipo oferece ao usuário um nível diferente de controle do computador:

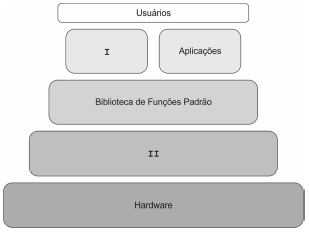

Considere a figura abaixo que mostra a arquitetura do sistema operacional Linux

A caixa

Considere que um Técnico em Informática precisa utilizar comandos que permitam modificar contas e alterar senhas de usuários do Tribunal em máquinas com Linux Debian. Para isso ele pode utilizar comandos com as funcionalidades abaixo.

I. Permite que um usuário comum altere sua senha; em consequência, atualiza o arquivo /etc/shadow.

II. Reservado para o superusuário (root), modifica o campo GECOS.chsh, permitindo que o usuário altere seu shell de login, contudo, as opções se limitam às opções listadas em /etc/shells; o administrador, por outro lado, não tem essa restrição e pode definir o shell para qualquer programa de sua escolha.

III. Permite ao administrador alterar as configurações de expiração da senha.

IV. Força a expiração da senha; este comando requer que a usuária maria altere sua senha na próxima vez que iniciar uma sessão.

Os comandos I, II, III e IV são, correta e respectivamente,

Em um computador com o Red Hat Enterprise Linux, um usuário pode se autenticar no sistema e usar qualquer aplicação ou arquivo que tenha permissão para acessar, após a criação de uma conta de usuário normal. O Red Hat Enterprise Linux determina se um usuário ou grupo pode acessar estes recursos baseado nas permissões a eles atribuídas. Considere que um Técnico, cujo nome de usuário é pedro, criou um arquivo executável chamado apptrf e utilizou o comando ls -l apptrf que resultou em:

-rwxrwxr-x 1 pedro pedro 0 Sep 26 12:25 apptrf

Considerando a saída do comando e o funcionamento das permissões e contas de usuário no Red Hat Enterprise Linux, é correto afirmar:

No sistema operacional Windows Server 2012, o comando dsacls exibe e altera as permissões (Access Control Entries − ACEs) na Access Control List − ACL dos objetos no Active Directory Domain Services − AD DS. É uma ferramenta de linha de comando, disponível caso esteja instalada a função de servidor AD DS. Para usá-la, um Técnico deve executar o comando dsacls em um prompt de comando elevado, como Administrador. Em condições ideais, sem erros de sintaxe e sem considerar diferenças de maiúsculas e minúsculas, o Técnico utilizou o seguinte comando:

dsacls CN=AdminSDHolder, CN=System, DC=winsoft, DC=msft /G [email protected]:RPWP;member

Neste comando,