Questões de Concurso Público SABESP 2018 para Analista de Gestão - Sistemas

Foram encontradas 50 questões

Atenção: Leia o texto abaixo para responder a questão.

Atenção: Leia o texto abaixo para responder a questão.

O are é uma unidade de área que corresponde a 100 metros quadrados, ao passo que o hectare equivale a 100 ares. O alqueire paulista, por sua vez, equivale a 2,42 hectares e o alqueire baiano, a 4 alqueires paulistas.

Correspondem a 1 alqueire baiano:

O ICMS que incide em uma conta tem como base de cálculo o valor final a ser pago, que já inclui o próprio imposto. Assim, uma vez que a alíquota do ICMS é de 25%, o valor do tributo na conta deve ser 25% do valor final da conta, o qual já contempla o tributo. Por exemplo, se o valor da conta sem o ICMS for de 90 reais, o tributo deverá ser de 30 reais, já que, em relação ao valor final de (30 + 90) = 120 reais, os 30 reais representam 25%.

Se a parte do valor da conta referente ao ICMS em uma conta for de 55 reais, então o valor da conta sem o ICMS será, em reais, de

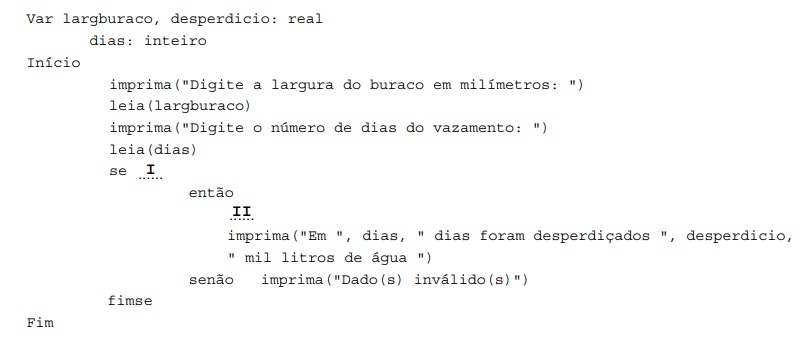

De acordo com dados da SABESP, um pequeno buraco de 2 milímetros no encanamento desperdiça 3,2 mil litros de água em um dia. Um Analista escreveu o algoritmo em pseudocódigo abaixo para calcular o desperdício de água em função de buracos em encanamentos.

O comando que preenche corretamente a lacuna

O Windows Server 2012 oferece um recurso (ou serviço) que pode ser instalado e gerenciado usando o Gerenciador do Servidor ou os cmdlets do Windows PowerShell. As configurações padrão podem reduzir rapidamente a ocupação dos dados, preservando a capacidade de armazenamento do servidor. Este serviço é altamente escalável, pode ser executado em diversos grandes volumes de dados principais simultaneamente sem afetar outras cargas de trabalho no servidor. O baixo impacto das cargas de trabalho do servidor é mantido com a aceleração dos recursos da CPU e da memória que são consumidos. É possível programar quando o recurso deve ser executado, especificar os dados a serem reduzidos e ajustar a seleção de arquivos.

(Adaptado de: https://msdn.microsoft.com/pt-br/library/ hh831487 (v=ws.11). aspx)

Este recurso é

Visando aumentar a segurança das informações, um Analista propôs a utilização dos seguintes mecanismos de proteção lógica, gerenciamento de acesso e proteção física:

I. contempla antivírus, filtros de pacotes, controle de acesso wireless, suporte à Virtual Private Network (VPN) e controle de intrusões na rede, chegando a gerar relatórios com diagnóstico de possíveis ameaças lógicas às quais o centro de dados possa estar vulnerável.

II. submete o usuário a mecanismos de autenticação combinados, pertencentes pelo menos às categorias: conhecimento (something you know), possessão (something you have) e herança (something you are).

III. visa fornecer energia para todos os equipamentos, sendo composto por conjuntos de nobreaks, baterias, inversores e retificadores. Os nobreaks redundantes irão assegurar o suprimento contínuo de energia, mesmo em caso de falha de transformadores ou falta de energia elétrica e as baterias são dimensionadas para garantir uma autonomia por um período mínimo de tempo.

Os mecanismos I, II e III se referem, correta e respectivamente, a

Um dos ataques cibernéticos mais temidos pelas empresas é o ransomware. Este ataque:

1. se inicia com um hacker invadindo o computador da vítima após esta clicar em um link malicioso.

2. o criminoso copia os dados para um servidor externo protegido por um código e torna os arquivos do computador da vítima inacessíveis.

3. a vítima vê os arquivos mas não reconhece a extensão; para reaver os dados é necessário usar um código enviado pelos criminosos.

4. porém, para ter acesso ao código, a vítima tem que fazer um pagamento em bitcoins.

Um Analista, ao fazer a análise deste tipo de ataque, concui que clicar em link malicioso e ter que usar um código para recuperar os dados estão relacionados, respectivamente, a