Questões de Concurso Público TJ-MA 2019 para Analista Judiciário - Analista de Sistemas - Suporte e Rede

Foram encontradas 8 questões

Assim que o Windows Terminal Server inicializa e carrega o sistema operacional principal, o serviço do Terminal Server é iniciado e cria pilhas de escuta (listening stacks), uma por protocolo e par de transporte, que escutam as conexões de entrada. Cada conexão recebe um identificador de sessão exclusivo para representar uma sessão individual para o Terminal Server. Cada processo criado dentro de uma sessão é “marcado” com o identificador de sessão exclusivo associado para diferenciar seu namespace do namespace de qualquer outra conexão. O serviço do Terminal Server, em seguida, chama o Gerenciador de sessão do Windows NT (Smss.exe) para criar sessões de cliente ocioso (idle client sessions) default, depois de criar a sessão de console, que aguardam conexões de cliente.

O serviço do Terminal Server, o identificador de sessão exclusivo e o número de sessões de cliente ocioso default são, correta e respectivamente,

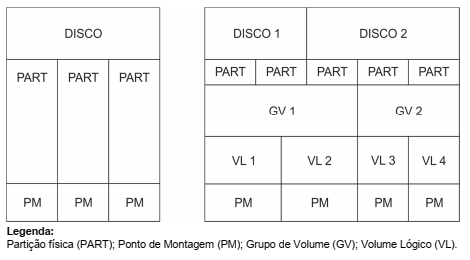

Considere a figura abaixo, relacionada ao gerenciamento de discos no Linux/Suse, as afirmativas e a legenda para responder à questão.

I. Na direita foram definidos dois grupos de volume do LVM. O GV1 contém duas partições do DISCO 1 e uma do DISCO 2. O GV2 contém as duas partições restantes do DISCO 2.

II. No LVM, as partições físicas do disco incorporadas a um grupo de volume são chamadas de volumes lógicos. Dentro dos grupos de volume, 2 pontos de montagem foram definidos. Eles podem ser usados pelo sistema operacional por meio dos volumes lógicos associados.

III. Do lado esquerdo, um único disco foi dividido em três partições físicas, cada uma com um ponto de montagem atribuído para que o sistema operacional possa obter acesso. Do lado direito, dois discos foram divididos em duas e três partições físicas cada.

IV. Na direita, a fronteira entre os diferentes VLs precisa estar alinhada com as fronteiras das partições.

Uma Analista Judiciária, ao analisar as afirmativas, indica que estão corretas APENAS

No Linux, eliminar o corrompimento de dados em arquivos causado pela queda de energia ou pelo desligamento incorreto por parte do usuário, por exemplo, sempre foi uma tarefa complexa e algumas soluções são propostas. Quando o sistema é desligado incorretamente, o bit do cabeçalho do sistema de arquivos não é ajustado, então no próximo processo de carregamento do Linux, é verificado se o cabeçalho está com o bit de cabeçalho setado para indicar que o sistema de arquivos está consistente e não manipulável; caso não esteja, uma ferramenta verifica o sistema para buscar por erros. Tal ferramenta consegue prover resultados satisfatórios, mas a correção de erros pode levar muito tempo, algo inaceitável em aplicações críticas, e há situações que podem levar à perda das informações que estavam sendo gravadas no arquivo. Diante desses problemas, foi apresentada outra solução: a utilização de sistemas de arquivos com uma tecnologia que possui a capacidade de acompanhar as mudanças que são feitas no sistema de arquivos antes que realmente sejam efetivadas. Essas informações são capturadas e armazenadas em registros de log, antes que as mudanças efetivamente ocorram no sistema de arquivos e esses registros somente são eliminados quando as mudanças são feitas.

A ferramenta e a tecnologia mencionadas no texto são, correta e respectivamente,