Questões de Concurso Público TRF - 4ª REGIÃO 2019 para Analista Judiciário - Infraestrutura em Tecnologia da Informação

Foram encontradas 50 questões

Em determinado tipo de arquitetura, o processador explora o potencial de paralelismo em nível de instrução, podendo haver várias instruções que executam simultaneamente no mesmo estágio de pipeline e múltiplas instruções que são iniciadas no mesmo ciclo de clock. Através do escalonamento dinâmico, todas as instruções na janela de execução podem iniciar a execução, conforme dependência de dados e recursos. Três tipos de dependência de dados podem ser identificados:

I. Write After Read (WAR). Ocorre se uma instrução usa uma posição como um dos operandos enquanto a instrução seguinte está escrevendo naquela posição.

II. Write After Write (WAW). Ocorre se duas instruções estão escrevendo na mesma posição; se a segunda instrução escreve antes que a primeira, ocorre um erro.

III. Read After Write (RAW). Ocorre quando a saída de uma instrução é exigida como entrada para a instrução subsequente.

O tipo de arquitetura do processador e os 3 tipos de dependência de dados são, correta e respectivamente,

O Summit da IBM é considerado o supercomputador mais rápido do mundo com inteligência artificial e machine learning. A máquina é capaz de realizar 200 quatrilhões de operações por segundo (ou 200 seguido por 15 zeros) e deve auxiliar em pesquisas sobre doenças como Alzheimer, além de impulsionar os estudos de energia infinita para as próximas gerações.

(Disponível em: https://www.techtudo.com.br)

Ao ler esse artigo, um Analista de Infraestrutura assinala como tecnicamente corretas as informações complementares sobre esta máquina: além dos

Considere a situação apresentada a seguir.

1. Maria frequentemente visita um site que é hospedado pela empresa E. O site da empresa E permite que Maria faça login com credenciais de usuário/senha e armazene informações confidenciais, como informações de processos judiciais.

2. João observa que o site da empresa E contém uma determinada vulnerabilidade.

3. João cria um URL para explorar a vulnerabilidade e envia um e-mail para Maria, fazendo com que pareça ter vindo da empresa E.

4. Maria visita o URL fornecido por João enquanto está logada no site da empresa E.

5. O script malicioso incorporado no URL é executado no navegador de Maria, como se viesse diretamente do servidor da empresa E. O script rouba informações confidenciais (credenciais de autenticação, informações de processos etc.) e as envia para o servidor da web de João sem o conhecimento de Maria.

Um Analista de Infraestrutura conclui, corretamente, que

As chaves pública e privada são geradas a partir de números aleatórios, que serão descartados mais tarde. Essa criptografia só é possível porque existe um relacionamento matemático entre estas chaves geradas por estes números aleatórios e pelos cálculos para encontrá-las. A chave pública é geralmente distribuída. Tecnicamente, o procedimento para gerar um par de chaves pública/privada é o seguinte:

1. Escolha dois números p e q

2. Calcule n = p x q

3. Calcule z = (p – 1 ) x ( q –1)

4. Escolha um número primo em relação a z e chame-o de e

5. Calcule d = e-1 mod z (mod é o resto da divisão inteira)

6. A chave pública KU = {e, n} e a chave privada KR = {d, n}

Com base nestas informações, um Analista afirma, corretamente, que

Tanto o app Whatsapp quanto o Telegram usam um recurso que embaralha o texto das mensagens, impedindo que elas sejam lidas durante o trajeto do emissor para o destinatário. No formato ‘de ponta a ponta’, apenas as pessoas nas ‘pontas’ da conversa têm o que pode desembaralhá-las, elas inclusive já chegam codificadas aos servidores. No Telegram, há duas opções deste recurso: cliente-cliente, isto é, entre usuários (apenas na opção ‘chat secreto’), ou cliente-servidor, entre o usuário e o servidor do app (nos chats comuns).

Como o conteúdo vazou?

Existem outras formas de interceptar conversas tanto no Telegram quanto no WhatsApp. Um dos golpes mais conhecidos é o ‘SIM Swap’. Neste golpe, os hackers clonam temporariamente o cartão de operadora (SIM) da vítima. Isso pode ser feito com algum criminoso infiltrado na empresa telefônica.

[...]

O perigo fica ainda maior se a vítima opta por fazer backups das conversas dos apps na nuvem. No WhatsApp isso é feito via Google Drive (Android) ou iCloud (iOS). Nestes casos, seria preciso também que o invasor conseguisse descobrir como invadir as contas do Google e iCloud de alguma forma, além de usar um celular com o mesmo sistema operacional da vítima. É importante frisar que as conversas do WhatsApp salvas na nuvem já tiveram o recurso desfeito quando a mensagem foi lida. No Telegram, as conversas comuns são guardadas na nuvem da empresa dona do mensageiro; em caso de invasão do celular, o hacker também consegue livre acesso a todos os backups que foram feitos automaticamente, ou seja, pode ler todo o seu histórico de mensagens de longa data. Só os chats secretos escapam disso, pois ficam armazenados apenas na memória dos celulares dos membros da conversa.

(Disponível em: https://noticias.uol.com.br)

Com base no texto, um Analista de Infraestrutura conclui, corretamente, que

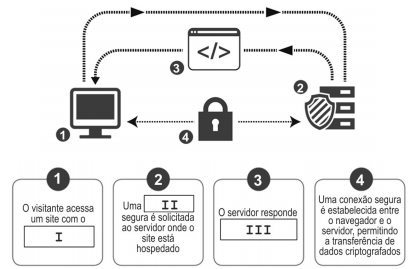

Considere a figura a seguir.

Considerando o recurso representado na figura, utilizado para proteger as comunicações entre um site, host ou servidor e os

usuários finais que estão se conectando (ou entre duas máquinas em um relacionamento cliente-servidor), as lacunas I, II e

III são correta e respectivamente preenchidas com:

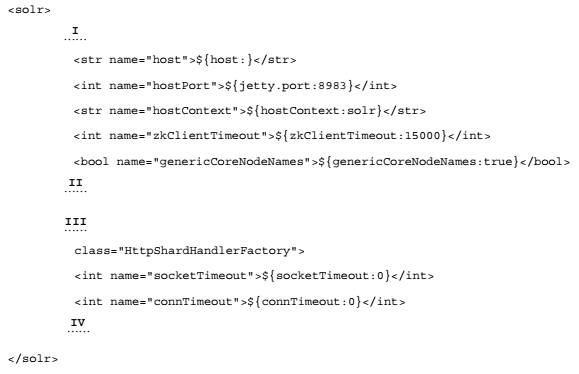

Para realizar a configuração do Apache Solr, em condições ideais, utiliza-se o arquivo solr.xml, cujo formato de conteúdo para a versão 7.7 é apresentado a seguir.

Uma Analista de Infraestrutura foi solicitada a preencher as lacunas I, II, III e IV do arquivo solr.xml, que são,

correta e respectivamente:

Em condições ideais, considere que o conteúdo do arquivo de configuração do slapd (Standalone LDAP Daemon), que está em /etc/ldap/slapd.conf, não contém erros e é apresentado abaixo. Os números das linhas não fazem parte do arquivo, servem apenas para a indicação dos comandos nele contidos.

1. access to attrs=userPassword

2. by anonymous auth

3. by * none

4. access to dn.base="" by * read

5. access to *

by dn="cn=admin,dc=popce,dc=rnp" write

by * read

Com base no conteúdo do arquivo, é correto afirmar que a linha

No sistema de memória virtual por paginação, determinado problema ocorre em dois níveis:

− No próprio processo: elevado número de page faults; processo passa mais tempo esperando por páginas do que executando.

− No sistema: existem mais processos competindo por memória principal do que espaço disponível.

A solução seria reduzir o número de páginas de cada processo na memória.

O problema se refere

Para resolver um problema de comunicação de dados, um Analista necessitou pesquisar funções das camadas do modelo de referência OSI. Em sua pesquisa, ele observou que havia problemas relacionados às seguintes responsabilidades de uma determinada camada:

I. Endereçamento do ponto de acesso – EPA ao serviço (service-point addressing). Normalmente, computadores executam vários programas ao mesmo tempo. Por essa razão, a entrega origem-ao-destino significa a entrega não apenas de um computador para o seguinte, mas também de um processo específico (programa em execução) em um computador para um processo específico (programa em execução) no outro. O cabeçalho dessa camada deve, portanto, incluir esse EPA (ou também denominado endereço de porta).

II. Segmentação e remontagem. Uma mensagem é dividida em segmentos transmissíveis, com cada segmento contendo um número de sequência. Esses números permitem a essa camada remontar a mensagem corretamente após a chegada no destino e identificar e substituir pacotes que foram perdidos na transmissão.

Ele concluiu corretamente que se tratava da camada de

Considerando o endereço Ethernet - 6 bytes (48 bits) escrito na notação hexadecimal, com um sinal de dois-pontos entre os bytes, ao analisar uma rede local com fio, um Analista precisou definir se o tipo dos seguintes endereços de destino eram unicast, multicast ou broadcast:

I. FF:FF:FF:FF:FF:FF

II. 4A:30:10:21:10:1A

III. 47:20:1B:2E:08:EE

Ele definiu corretamente que os endereços eram, respectivamente,

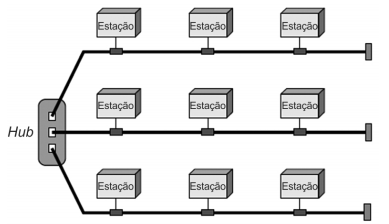

Em uma situação hipotética, ao projetar uma infraestrutura de comunicação de dados para o Tribunal Regional Federal da 4ª Região − TRF4, um Analista desenhou a seguinte configuração de rede local:

Considerando o desenho acima, é correto afirmar que se trata de

Considere, para todos os efeitos, uma instalação do Zabbix a partir de arquivos fonte.

O daemon do Zabbix havia sido iniciado por uma conta com privilégio de root e fez com que o permissionamento fosse alterado para o usuário 'zabbix' que, então, deveria estar presente no ambiente. Por essa razão, um Analista de Infraestrutura necessitou criar o usuário zabbix. Estando no ambiente Linux, ele usou os comandos:

..I.. zabbix

..II.. zabbix zabbix

Os espaços I e II são correta e respectivamente preenchidos por

Suponha a seguinte estrutura de dados que registra o trâmite dos processos pelas diversas unidades do Tribunal Regional Federal da 4ª Região – TRF4:

Trâmite-Processo (Num-Processo, Id-Unidade-Trâmite, Data-Ingresso-Processo-Unidade, NomeUnidade-Trâmite, Descritivo-Processo)

E sabendo que:

− Os dados sublinhados são a chave identificadora da estrutura Trâmite-Processo que não se repete entre os inúmeros processos atualmente em trâmite pelas unidades;

− O dado Data-Ingresso-Processo-Unidade é dependente tanto de Num-Processo quanto de Id-Unidade-Trâmite;

− O dado Nome-Unidade-Trâmite é dependente apenas de Id-Unidade-Trâmite; e

− O dado Descritivo-Processo é dependente apenas de Num-Processo.

Um Analista observou, corretamente, que essa estrutura

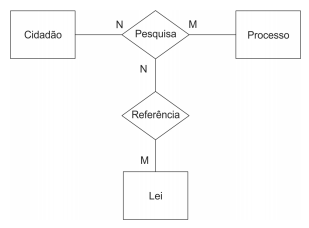

Suponha que no Tribunal Regional Federal da 4ª Região – TRF4, durante o levantamento de requisitos para formação de um banco de dados, um Analista obteve informações que o levaram, numa primeira etapa, a desenhar o seguinte Diagrama Entidade-Relacionamento (DER):

Como observou posteriormente, um relacionamento com outro relacionamento não atende adequadamente a notação do DER.

Todavia, a entidade Lei deveria se relacionar com Pesquisa a fim de atender corretamente os requisitos de negócio

apresentados pelo cliente, que era referenciar as leis ao par ordenado representado pelo relacionamento Pesquisa. A solução

DER adequada desenhada por ele, posteriormente, foi

Um Tribunal pretende analisar fatos (fatores ambientais e perfis profissionais, entre outros) que esclareçam por que alguns colaboradores se destacam profissionalmente enquanto outros não se desenvolvem e acabam por se desligar do órgão. Para facilitar essa análise, o Tribunal solicitou um auxílio tecnológico que indique quais características nos fatos apresentam razões positivas que justifiquem investimentos mais robustos no treinamento de colaboradores que tendem a se destacar a médio e longo prazos.

Para tanto, o Analista implantará um processo de análise científica preditiva com base em dados estruturados, que consiste na obtenção de padrões que expliquem e descrevam tendências futuras, denominado