Questões de Concurso Público TRT - 14ª Região (RO e AC) 2022 para Técnico Judiciário - Tecnologia da Informação

Foram encontradas 60 questões

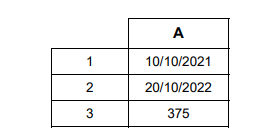

Considere a figura a seguir que representa o conteúdo de três células do LibreOffice Calc versão 7.3.4.2, aberto e funcionando em condições ideais.

Na célula A3, um técnico obteve o intervalo, em dias, entre as datas contidas nas células A1(data inicial) e A2 (data final). Para

isso, ele utilizou a função

No CAPÍTULO III, da GESTÃO DA PDPJ-Br, em seu Art. 14, ela estabelece que a PDPJ-Br será hospedada em nuvem, podendo se valer de serviço de computação em nuvem provido por pessoa jurídica de direito privado, inclusive na modalidade de integrador de nuvem (broker), desde que observadas as seguintes orientações:

− cumprimento da Lei Geral de Proteção de Dados Pessoais (Lei no 13.709/2018); − atendimento aos requisitos de disponibilidade, de escalabilidade, de redundância e de criptografia; − capacidade de mensuração de uso dos recursos da nuvem de forma individualizada por cliente de cada serviço provido na PDPJ-Br; − conformidade com as normas técnicas e outras estabelecidas em ato próprio da Presidência do CNJ.

Além dessas orientações, ela estabelece, também, que:

I. A MMU (Memory Management Unit) tem a função de traduzir endereços lógicos para físicos. II. A técnica de paginação divide o espaço de endereçamento lógico e memória física em partições de tamanho fixo. III. O uso de memória virtual vincula o endereço feito pelo programa com os endereços da memória secundária. IV. Os processadores utilizam os endereços virtuais para acesso à memória principal.

Está correto o que se afirma APENAS em

I. Na criptografia simétrica, são utilizadas duas chaves, uma pública e a outra privada. II. Os algoritmos de criptografia assimétricos exigem maior poder de processamento, sendo mais lentos comparados aos de criptografia simétricos. III. A criptografia simétrica é utilizada, principalmente, para distribuir a chave pública de sessão. IV. Ambos os mecanismos podem ser utilizados para garantir a autenticidade de quem envia a mensagem.

Está correto o que se afirma APENAS em