Questões de Concurso Público TRT - 15ª Região (SP) 2023 para Técnico Judiciário - Área de Apoio Especializado - Especialidade Tecnologia da Informação

Foram encontradas 9 questões

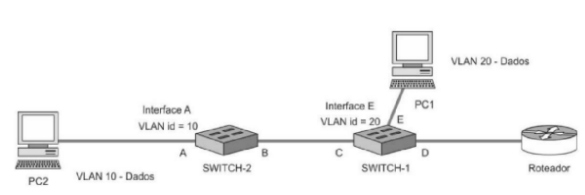

Os modos de operação em que as interfaces A, B, C e D dos switches devem ser configuradas são, respectivamente,