Questões de Concurso Público IFN-MG 2018 para Professor - Informática

Foram encontradas 40 questões

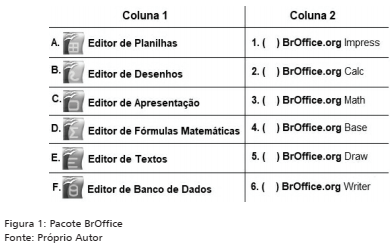

O BrOffice.org ou, simplesmente, BrOffice, é um conjunto de programas para escritório que pode ser chamado de suíte. Uma vez instalado em um computador, que possua o Sistema Operacional Windows, essa suíte pode ser inicializada através do menu Iniciar / Programas / BrOffice.org x.x.x. Ao fazer esse procedimento, são apresentados os ícones dos aplicativos que a formam.

Baseando-se nisso, associe corretamente, na figura abaixo, a coluna da direita, onde constam os nomes dos aplicativos BrOffice, de acordo com suas funções à esquerda.

A sequênncia correta dessa associação é

A partir da versão 2.0 do BrOffice, passou-se a adotar o formato XML denominado OpenDocument, desenvolvido pela OASIS (Organization for the Advancement of Structured Information Standards) que visa a padronizar o formato de arquivos para facilitar seu intercâmbio entre diversas aplicações existentes no mercado.

Avalie as afirmações sobre formatos padrão de arquivo que o BrOffice usa:

I. Os arquivos com extensão odc são, normalmente, padrão BrOffice Base e o odm, Math.

II. O OpenDocument salva um arquivo de vídeo na extensão ots e o de voz, na extensão oth.

III. O BrOffice Impress abre arquivos com a extensão odt e o Editor de imagens do BrOffice abre arquivos com a extensão odg.

IV. A extensão, mais comum de arquivos, usada pelos documentos do OpenDocument, no Writer, são odt. No Calc, a extensão padrão é ods.

Está correto, apenas, o que se afirma em

De acordo com Tanenbaum, em 1965, Dijkstra propôs o conceito da variável semáforo como sendo uma forma de implementar mecanismos de concorrência entre processos.

A respeito desse assunto, é correto afirmar que

Analise a figura Redes (Figura 1) que mostra 3 redes interconectadas, abaixo, e responda à questão.

Na rede da escola (Figura 1), tem-se, além de outras conexões, um notebook, do professor Bob, conectado a ela.

Sobre essa conexão, avalie as seguintes afirmações:

I. Ao ser conectado à rede, pela primeira vez, o notebook, que está configurado com endereço IP dinâmico, cria uma mensagem DHCP de solicitação, colocando-a num segmento UDP que, por sua vez, é colocado em um datagrama IP, que tem como endereço IP do destinatário o número 200.10.2.10 e do remetente 255.10.2.0.

II. O datagrama IP, contendo uma mensagem de solicitação DHCP, é colocado dentro de um quadro Ethernet cujo endereço MAC do destinatário é FF:FF:FF:FF:FF:FF e do remetente, 00:1B:C9:4B:E3:57.

III. O servidor DHCP, ao receber a mensagem de solicitação do notebook, cria uma mensagem DHCP ACK, contendo um endereço IP disponível, por exemplo 200.10.2.101. Junto é colocado, também, o endereço IP do servidor de DNS e do gateway padrão.

IV. A mensagem é colocada dentro de um novo datagrama IP que, em seguida, é colocado dentro de um quadro Ethernet, cujo endereço de destino é 00:1B:C9:4B:E3:57 e do remetente, FF:FF:FF:FF:FF:FF.

Está correto, apenas, o que se afirma em

Analise a figura Redes (Figura 1) que mostra 3 redes interconectadas, abaixo, e responda à questão.

Baseando-se, ainda na Figura 1, Bob, estando com seu notebook conectado, reconhecido e acessando todos os serviços da rede LAN da escola, faz uma operação de acessar a página do Google (www.google.com).

Sobre essa operação, avalie as afirmações a seguir:

I. Quando Bob digita www.google.com, seu sistema operacional cria uma mensagem de consulta DNS, que é colocada dentro de um segmento UDP. Esse seguimento UDP é colocado dentro de um datagrama IP, cujo endereço de destino é 200.80.0.5.

II. O pacote IP é colocado dentro de um quadro Ethernet cujo endereço MAC do destinatário é 00:16:A5:43:C4:49.

III. O roteador de borda da rede da escola recebe, então, a requisição do notebook de Bob e a reenvia para o servidor de DNS de IP 200.80.0.5 que, ao recebê-lo, consulta o endereço IP relativo ao nome www.google.com.

IV. O Servidor de DNS monta uma mensagem de resposta, contendo o endereço IP mapeado 64.233.169.105. A resposta é enviada, tendo como destinatário o endereço IP 200.10.2.101.

Está correto, apenas, o que se afirma em

Analise a figura Redes (Figura 1) que mostra 3 redes interconectadas, abaixo, e responda à questão.

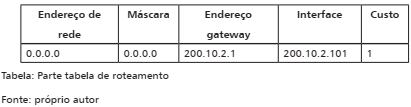

Tendo como base a Figura 1, Bob, estando com seu notebook conectado, reconhecido e acessando todos os serviços da rede LAN da escola, executou um comando que exibe as entradas da tabela de roteamento de seu IP local. Uma das entradas da tabela de roteamento mostrou os campos indicados no esquema a seguir:

Por esse esquema, o roteador de primeiro salto da máquina hospedeira de Bob tem a seguinte relação de endereço IPv4 X MAC

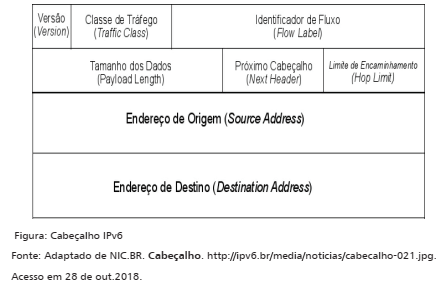

A figura a seguir mostra a composição do cabeçalho da suíte IPv6.

Sobre as descrições dos campos que compõem esse cabeçalho

IPv6, o campo

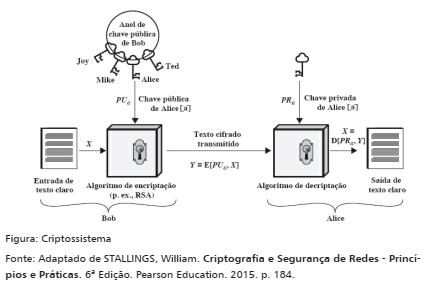

A figura a seguir mostra um criptossistema de chave.

Verificando a troca de informações cifradas entre Bob e Alice,

representada por essa figura, é correto afirmar que

A respeito dessas situações, na condição de

Na tabela a seguir, considerando os métodos de ordenação, que visam a colocar uma lista em ordem para facilitar a busca de informações nela contidas, associe os métodos à sua respectiva descrição.

Método de Ordenação

(1) Bubble Sort

(2) Insert Sort

(3) Select Sort

(4) Shellsort

(5) Mergesort

(6) Quicksort

(7) Heapsort

Descrição

( ) Neste método, a lista é subdividida em h-listas, as quais são ordenadas com um método de ordenação qualquer. Esse procedimento é repetido para valores decrescentes de h, sendo que o último valor de h tem que ser 1.

( ) Neste método, são usados, inicialmente, os elementos da lista que são inseridos em um heap binário crescente. Em seguida, são feitas sucessivas remoções do menor elemento do heap, colocando os elementos removidos do heap de volta na lista.

( ) Neste método, a lista é dividida em duas metades. Essas metades são ordenadas recursivamente e depois são intercaladas. Para tanto, faz-se uso das variáveis i e j para percorrer a metade esquerda e a metade direita, respectivamente. Em cada iteração, compara-se o elemento na posição i com o elemento na posição j. O menor deles é copiado para um vetor auxiliar. Esse procedimento é repetido até que uma das duas metades tenha sido totalmente copiada para o vetor auxiliar.

( ) Neste método, os elementos da lista são movidos para as posições adequadas de forma contínua. Se um elemento está inicialmente numa posição i e, para que a lista fique ordenada, ele deve ocupar a posição j, então ele terá que passar por todas as posições entre i e j. Em cada iteração do método, percorre-se a lista a partir de seu início, comparando cada elemento com seu sucessor, trocando-os de posição se houver necessidade.

( ) Neste método, a lista é dividida em parte esquerda e parte direita, sendo que os elementos da parte esquerda são todos menores do que os elementos da parte direita. Em seguida, as duas partes são ordenadas recursivamente.

( ) Neste método, considera-se que a lista está dividida em parte esquerda, já ordenada, e parte direita, em possível desordem. Além disso, os elementos da parte esquerda são todos menores ou iguais aos elementos da parte direita. Cada iteração consiste em escolher o menor elemento da parte direita (pivô) e trocá-lo com o primeiro elemento da parte direita. Com isso, a parte esquerda aumenta, pois passa a incluir o pivô, e a parte direita diminui.

( ) Neste método, considera-se que a lista está dividida em parte esquerda, já ordenada, e parte direita, em possível desordem. Inicialmente, a parte esquerda contém apenas o primeiro elemento da lista. Cada iteração consiste em colocar o primeiro elemento da parte direita (pivô) na posição adequada da parte esquerda, de modo que a parte esquerda continue ordenada.

Tabela: métodos de ordenação

Fonte: Próprio autor

A sequência correta desta associação é

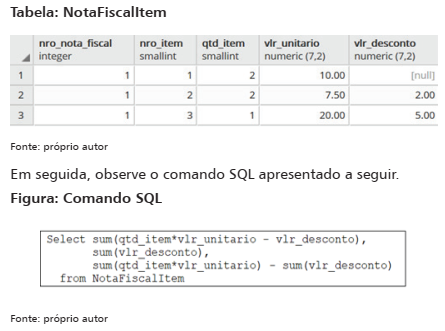

Considere que a tabela NotaFiscalItem está armazenada em um sistema gerenciador de banco de dados (SGBD) relacional, contendo os seguintes dados.

O resultado produzido pela execução do comando SQL, ao considerar os dados apresentados na tabela NotaFiscalItem, é

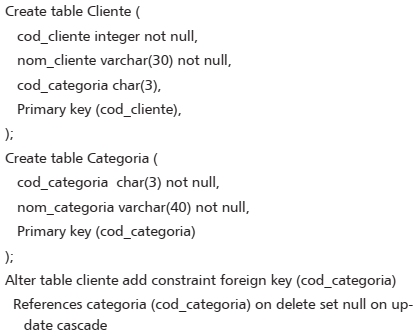

Considere o seguinte schema de banco de dados.

Tomando como base as informações, ao

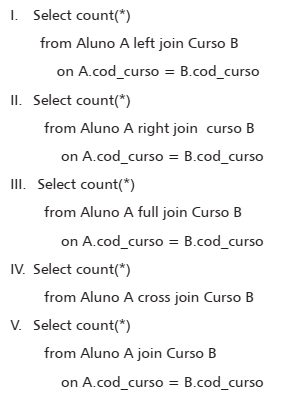

Avalie as sentenças SQL, apresentadas a seguir, considerando que a integridade referencial entre as tabelas Aluno e Curso é parcial:

No valor retornado pela sentença,

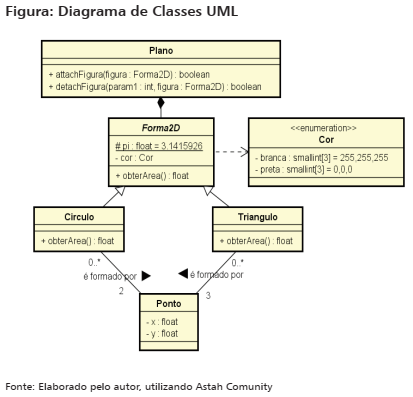

Analise a base do Diagrama de Classes UML apresentado a seguir:

É correto afirmar que

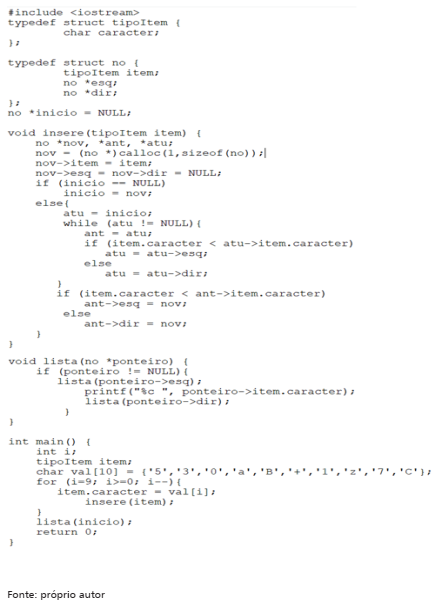

Analise o código em linguagem C apresentado a seguir.

A saída mostrada na tela, após a execução do programa, é

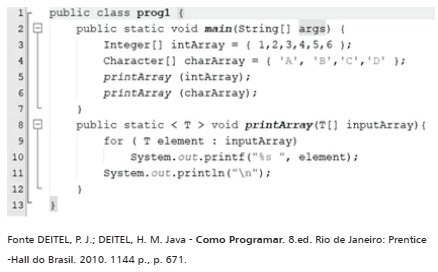

Observe o código fonte escrito em linguagem Java apresentado a seguir:

É INCORRETO afirmar que o

Conforme descreve Wazlawick, R. S. (2015) p. XX, “Frequentemente, partes do software devem ser testadas separadamente do corpo principal do código, mas ao mesmo tempo elas devem comunicar com as outras partes”. Entretanto, nem sempre, ao testar um componente de software, que chama operações de outro, todo o código necessário já está implementado. Nesse sentido, podem-se criar versões simplificadas de código, que implementam apenas o comportamento que é absolutamente necessário, permitindo a realização dos testes.

Considerando os conceitos descritos, se

Sobre as afirmativas abaixo relacionadas aos conceitos de serviços Web

Considere os acrônimos:

•REST - Representational State Transfer;

•SOAP - Simple Object Access Protocol .

É correrto afirmar que o

O Manifesto Ágil para o Desenvolvimento de Software, proposto por Beck, K. et al. (2001), propõe 12 princípios.

NÃO correspondem a um desses princípios criados por esses autores: