Questões de Concurso Público Prefeitura de Contagem - MG 2020 para Auditor Fiscal - Fiscalização

Foram encontradas 10 questões

O recurso Histórico de Arquivos, do Windows 10, permite realizar cópias de segurança (backup) de arquivos.

Considerando-se que esse recurso esteja ativado, uma maneira correta de exibir as versões anteriores de um arquivo, utilizando o Explorador de Arquivos, é clicar com o botão direito do mouse sobre o arquivo e, em seguida, clicar em

Um usuário, utilizando o Explorador de Arquivos do Windows 10, deseja encontrar os arquivos que estão localizados dentro da pasta Documentos e que foram modificados no dia anterior.

Uma maneira correta de encontrar tais arquivos é selecionar a pasta Documentos e, na Caixa de Pesquisa, digitar

Um usuário, utilizando o Windows 10 em um computador, abriu a caixa de diálogo Propriedades da Lixeira, clicando com o botão direito do mouse sobre a Lixeira na Área de Trabalho.

A esse respeito, é correto afirmar que essa caixa de diálogo permite ao usuário

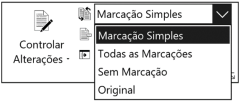

O recurso de Controlar Alterações, do Microsoft Word 2016, permite a um usuário controlar as modificações em um documento texto. A imagem a seguir apresenta uma lista de opções, acessíveis no grupo Controle da guia Revisão, que permite a um usuário escolher a forma como alterações no documento serão visualizadas.

Fonte: Captura de tela parcial do Microsoft Word 2016.

Associe corretamente a opção à sua respectiva função.

Opções

(1) Todas as marcações

(2) Sem marcação

(3) Original

Funções

( ) Exibir os detalhes de todas as alterações.

( ) Exibir o documento como se todas as alterações tivessem sido removidas.

( ) Exibir o documento como se todas as alterações se tornassem permanentes.

A sequência correta dessa associação é

Avalie as afirmações a seguir a respeito da utilização de Estilos no Microsoft Word 2016.

I - O mesmo Estilo pode ser aplicado a diferentes parágrafos.

II - O Microsoft Word permite que o usuário crie seus próprios estilos.

III - O tipo de estilo Caractere afeta a aparência do texto, incluindo o tamanho da fonte e a orientação de página.

IV - O tipo de estilo Parágrafo afeta a aparência do texto, incluindo o tamanho da fonte e o espaçamento entre linhas.

Está correto apenas o que se afirma em

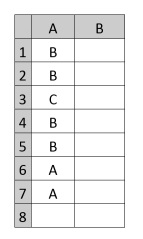

Considere que a seguinte planilha foi elaborada no Microsoft Excel 2016, instalado em um computador com Windows 10.

As colunas da planilha estão identificadas pelas letras A e B, no topo da imagem, e as linhas pelos números de 1 a 8, no canto esquerdo da imagem.

Após inserir a função

=CONT.SE(A1:A7;SE(A1="A";"A";"B")) na célula A8,

será exibido, nessa célula, o número

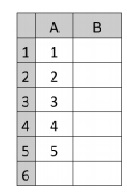

Considere que a seguinte planilha foi elaborada no Microsoft Excel 2016, instalado em um computador com Windows 10.

As colunas da planilha estão identificadas pelas letras A e B, no topo da imagem, e as linhas pelos números de 1 a 6, no canto esquerdo da imagem.

Após inserir a função =MAIOR(A1:A5;4) na célula A6, será exibido, nessa célula, o número

Suponha que uma entidade R (remetente) deseja enviar uma mensagem m para outra entidade D (destinatário) utilizando a internet. Para se comunicarem, R e D utilizam criptografia de chave pública. R+ e R são as chaves pública e privada de R, respectivamente, e D+ e D- são as chaves pública e privada de D, respectivamente.

A partir dessa situação, avalie o que se afirma.

I - Se R utilizar D+ para criptografar m, então D poderá utilizar D- para decriptar m.

II - Se R utilizar R+ para criptografar m, então D poderá utilizar D- para decriptar m.

III - Se R utilizar R- para criptografar m, então D poderá utilizar R+ para decriptar m.

IV - Se R utilizar D- para criptografar m, então D poderá utilizar R+ para decriptar m.

Está correto apenas o que se afirma em

Uma pessoa, utilizando a ferramenta de busca na internet do Google, disponível em www.google.com, deseja encontrar apenas arquivos do tipo pdf que não contenham as palavras concurso público, exatamente nesta ordem, e que contenham a palavra Edital.

Para isso, é correto afirmar que, na caixa de pesquisa do Google, pode ser digitado

Um código malicioso é um programa desenvolvido para executar ações danosas e atividades maliciosas em um computador. Um dos tipos de códigos maliciosos permite o retorno de um invasor a um computador comprometido, por meio da inclusão de serviços criados ou modificados para este fim.

Esse tipo de código malicioso denomina-se, corretamente,