Questões de Concurso Público MEC 2009 para Administrador de Redes

Foram encontradas 80 questões

Para isso, o Windows XP disponibiliza um programa que localiza e consolida arquivos de inicialização fragmentados, arquivos de dados e pastas em volumes locais.

Esse programa é conhecido como:

Esses dois diretórios são conhecidos, respectivamente, por:

I. Somente aqueles usuários Internet que tiverem estabelecido relações comerciais anteriores com a empresa poderão ter acesso.

II. o acesso para outros tipos de usuários deve ser bloqueado.

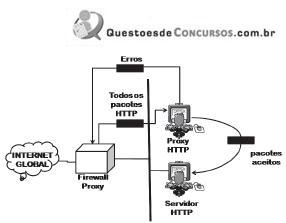

III. Nesse caso, um firewall para filtragem de pacotes não é viável, pois não consegue distinguir entre diferentes pacotes que chegam na porta TCP 80 (HTTP).

IV. A solução é instalar um computador proxy, que fica posicionado entre o computador-cliente e o computador da empresa, como indicado na figura abaixo.

Quando o processo de cliente-usuário envia uma mensagem, o firewall proxy executa um processo de servidor para receber a solicitação. O servidor abre o pacote e determina se a solicitação é legítima. Se for, o servidor atua como um processo de cliente e envia a mensagem para o verdadeiro servidor da empresa. Se não for legítima, a mensagem é eliminada e é enviada uma mensagem de erro para o usuário externo.

Dessa maneira, as solicitações dos usuários externos são filtradas pelo firewall proxy, tomando-se por base o conteúdo na camada de:

I. o BGP-4, por meio das RFCs 1771 e 1772, tornou-se o sucessor natural do EGP, atacando suas deficiências mais sérias, ou seja, evitando loops de roteamento e permitindo o uso de políticas de roteamento entre ASs baseado em regras arbitrárias por ele definidas.

II. o BGP-4 foi a primeira versão do BGP a suportar endereços agregados (Classless Interdomain Routing, ou simplesmente CIDR) e o conceito de supernets.

III. o protocolo BGP-4 assume que o roteamento interno do AS é feito por meio de um sistema IGP (Interior Gateway Protocol) de roteamento interno. Este pode ser um protocolo de roteamento como RIP, OSPF, IGRP e EIGRP, ou até mesmo por meio de rotas estáticas.

No seu funcionamento, para o transporte das informações de roteamento, o BGP faz uso da porta TCP identificada pelo número:

As alternativas a seguir apresentam os objetivos do IGRP, à exceção de uma. Assinale-a.

I. Ana Carolina cria uma mensagem codificada para enviar a João Alberto

II. Na mensagem, cada letra é substituída pela letra que está duas posições abaixo no alfabeto.

III. Assim, "A" se torna "C," e "B" se torna "D".

IV. Ana Carolina já informou a João Alberto que o código é "deslocamento em 2 posições".

V. João Alberto recebe a mensagem e a decodifica.

VI. Qualquer outra pessoa que olhar esta mensagem verá somente um emaranhado de letras sem sentido. Esse método de criptografia é denominado criptografia por chave:

I. tem por objetivo garantir a confidencialidade e a integridade das informações em uma rede Wireless.

II. é o protoloco original de autenticação e criptografia definido pelo IEEE 802.11, sua chave varia de 40 e 128 bits (opcional).

III. possui um vetor de inicialização de 24 bits e é transmitido em texto claro, isso diminui consideravelmente a força do algoritmo.

IV. utiliza o protocolo RC4 para cifrar os dados.

Esse protocolo é conhecido pela sigla:

Esses comandos são, respectivamente:

Essa rede usa um protocolo de segurança num esquema para fornecer autenticação, integridade e privacidade.

O protocolo de segurança e o esquema são denominados:

Esses servidores são denominados, respectivamente:

Essas portas são identificadas, respectivamente, pelos números:

I. O Squid armazena o conteúdo acessado, de forma que se algum host fizer novamente uma requisição ao mesmo conteúdo, que já se encontra armazenado, ele recebe diretamente esse conteúdo, sem a necessidade de efetuar uma nova busca dos dados na Internet. O uso desse recurso resulta em maior rapidez no acesso à Internet, pois o link do host com o proxy é bem mais rápido do que deste com a Internet.

II. O acesso ao servidor proxy pode ser limitado por meio do controle de acesso dos usuários, já que somente usuários autorizados poderão acessar a Internet. Este recurso é bastante flexível e pode ser implementado de várias maneiras, como pelo uso do protocolo LDAP.

Os recursos descritos são denominados respectivamente:

No que tange ao posicionamento dos processos do ITIL, os processos de suporte aos serviços de TI e de entrega de serviços de TI são classificados, respectivamente, em:

A exigência de hardware do Apache depende de sua aplicação, mas um Pentium com 64 MB de memória RAM é capaz de executá-lo tranquilamente em um ambiente corporativo pequeno. No entanto, quando se trata de um site na Internet, é interessante ter máquinas tão poderosas quanto o que exige o nível de acesso.

A seguir são apresentados recursos que caracterizam o Apache Server, à exceção de um.

Assinale-o.

Para atingir seus objetivos, é imprescindível a identificação dos serviços de TI que serão requeridos pelas áreas de negócio da organização, a definição de qual infraestrutura de TI e o nível de contingência serão necessários, além de calcular o custo esta infraestrutura.

Essas características definem o seguinte Processo de Gerenciamento: