Questões de Concurso Público MEC 2009 para Gerente de Segurança

Foram encontradas 80 questões

Para isso, o Windows XP disponibiliza um programa que localiza e consolida arquivos de inicialização fragmentados, arquivos de dados e pastas em volumes locais.

Esse programa é conhecido como:

Esses dois diretórios são conhecidos, respectivamente, por:

I. Somente aqueles usuários Internet que tiverem estabelecido relações comerciais anteriores com a empresa poderão ter acesso.

II. o acesso para outros tipos de usuários deve ser bloqueado.

III. Nesse caso, um firewall para filtragem de pacotes não é viável, pois não consegue distinguir entre diferentes pacotes que chegam na porta TCP 80 (HTTP).

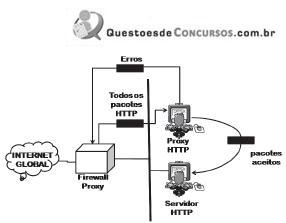

IV. A solução é instalar um computador proxy, que fica posicionado entre o computador-cliente e o computador da empresa, como indicado na figura abaixo.

Quando o processo de cliente-usuário envia uma mensagem, o firewall proxy executa um processo de servidor para receber a solicitação. O servidor abre o pacote e determina se a solicitação é legítima. Se for, o servidor atua como um processo de cliente e envia a mensagem para o verdadeiro servidor da empresa. Se não for legítima, a mensagem é eliminada e é enviada uma mensagem de erro para o usuário externo.

Dessa maneira, as solicitações dos usuários externos são filtradas pelo firewall proxy, tomando-se por base o conteúdo na camada de:

I. o BGP-4, por meio das RFCs 1771 e 1772, tornou-se o sucessor natural do EGP, atacando suas deficiências mais sérias, ou seja, evitando loops de roteamento e permitindo o uso de políticas de roteamento entre ASs baseado em regras arbitrárias por ele definidas.

II. o BGP-4 foi a primeira versão do BGP a suportar endereços agregados (Classless Interdomain Routing, ou simplesmente CIDR) e o conceito de supernets.

III. o protocolo BGP-4 assume que o roteamento interno do AS é feito por meio de um sistema IGP (Interior Gateway Protocol) de roteamento interno. Este pode ser um protocolo de roteamento como RIP, OSPF, IGRP e EIGRP, ou até mesmo por meio de rotas estáticas.

No seu funcionamento, para o transporte das informações de roteamento, o BGP faz uso da porta TCP identificada pelo número:

As alternativas a seguir apresentam os objetivos do IGRP, à exceção de uma. Assinale-a.

I. Ana Carolina cria uma mensagem codificada para enviar a João Alberto

II. Na mensagem, cada letra é substituída pela letra que está duas posições abaixo no alfabeto.

III. Assim, "A" se torna "C," e "B" se torna "D".

IV. Ana Carolina já informou a João Alberto que o código é "deslocamento em 2 posições".

V. João Alberto recebe a mensagem e a decodifica.

VI. Qualquer outra pessoa que olhar esta mensagem verá somente um emaranhado de letras sem sentido. Esse método de criptografia é denominado criptografia por chave:

I. tem por objetivo garantir a confidencialidade e a integridade das informações em uma rede Wireless.

II. é o protoloco original de autenticação e criptografia definido pelo IEEE 802.11, sua chave varia de 40 e 128 bits (opcional).

III. possui um vetor de inicialização de 24 bits e é transmitido em texto claro, isso diminui consideravelmente a força do algoritmo.

IV. utiliza o protocolo RC4 para cifrar os dados.

Esse protocolo é conhecido pela sigla:

Dentre os utilitários disponíveis, enquanto um realiza a procura de uma chave em um mapeamento NIS, o outro retorna o nome da máquina servidora NIS.

Esses dois utilitários são conhecidos, respectivamente, por:

Nesse protocolo, os computadores pessoais se conectam periodicamente a este servidor e descarregam as mensagens para a máquina cliente.

Esse protocolo é conhecido pela sigla:

O Servidor proxy costuma ser instalado em uma máquina que tenha acesso direto à Internet, sendo que as demais efetuam as solicitações por meio desta.

A configuração do squid fica gravada em um determinado arquivo e em um diretório específico.

Esse arquivo e esse diretório são conhecidos, respectivamente, por:

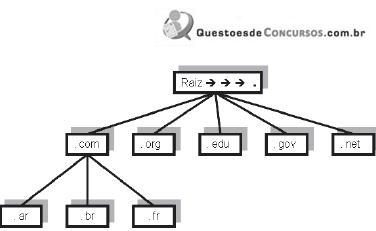

Na Internet, ele é representado por um conjunto de grandes bancos de dados distribuídos em servidores de todo o mundo que indicam qual IP é associado a um nome.

Na comunicação no âmbito da pilha de protocolos TCP/IP, esse recurso se comunica com o TCP da camada de transporte por meio de uma porta conhecida.

Esse recurso e a porta são, respectivamente:

Cabe esclarecer que botnets são redes de computadores "zumbis", infectadas por códigos maliciosos, utilizados por hackers no tipo de ataque acima mencionado.

As máquinas funcionam normalmente até o hacker enviar um comando remoto ordenando que todas acessem um site ao mesmo tempo, tirando-o do ar por excesso de tráfego.

Esse tipo de ataque é conhecido pelo termo técnico:

Os domínios baseados no Active Directory, têm vários recursos, dos quais dois são descritos a seguir:

I. os domínios podem crescer a qualquer momento, sem limite de tamanho. A forma de administração é a mesma para uma rede pequena ou grande.

II. com os domínios baseados no AD, há um tipo de gerenciamento, em que todas as informações sobre contas de usuários, grupos e recursos da rede, podem ser administradas a partir de um único local no domínio.

Esses dois recursos são conhecidos, respectivamente, como:

Nesse sentido, uma característica da arquitetura TCP/IP, é:

A sigla e a característica são: