Questões de Concurso Público CODESP-SP 2010 para Técnico em Informática, Tipo 1

Foram encontradas 70 questões

, conhecido pela sigla RJ-45. Nesse conector, as guias utilizadas para transmissão são 1 e 2, enquanto que na recepção, são

, conhecido pela sigla RJ-45. Nesse conector, as guias utilizadas para transmissão são 1 e 2, enquanto que na recepção, são

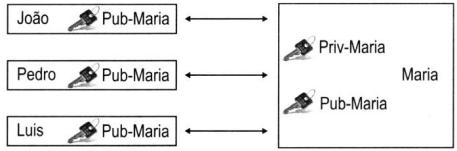

Nesse esquema, Maria mantém somente o seu par de chaves (privada e pública), enquanto que João, Pedro e Luís obtêm a chave pública de Maria para enviar a mensagem cifrada para ela. Como somente a chave privada equivalente é capaz de decifrar a mensagem, e somente Maria a possui, o sigilo da mensagem para Maria é garantida. Esse esquema refere-se à criptografia

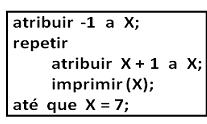

Utilizando a estrutura de controle repetir ... até que ... e que produz o mesmo resultado, um pseudocódigo equivalente está indicado na opção:

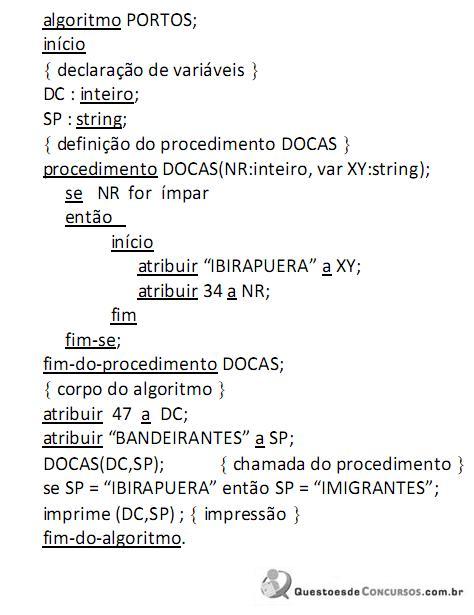

Ao final do processamento do algoritmo serão impressos para as variáveis DC e SP, respectivamente, os seguintes valores:

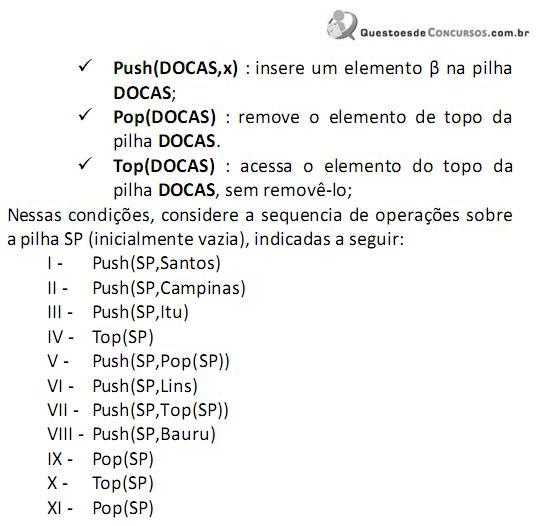

Ao final das operações, o elemento que se encontra no topo da pilha é