Questões de Concurso Público Senado Federal 2012 para Analista Legislativo - Análise de Suporte de Sistemas

Foram encontradas 80 questões

Um dos padrões do IEEE‐802.11, oferece as seguintes facilidades:

I. Foi desenvolvido tendo por objetivo um throughput de pelo menos 100 Mbps, definindo taxas de até 600 Mbps.

II. Dobrou os canais de 20 MHz para 40 MHz e reduziu o overhead de enquadramento, permitindo que um grupo de quadros fosse enviado em conjunto.

III. Usa quatro antenas para transmitir até quatro fluxos de informação ao mesmo tempo.

IV. Usa técnicas de comunicação MIMO.

Esse padrão é conhecido por

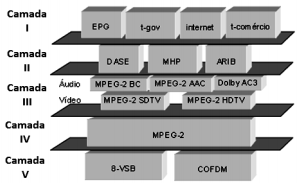

A melhor forma de lidar com um sistema complexo, como no caso de um sistema de TV digital interativa, é através da representação de sua arquitetura. Uma arquitetura visa mostrar os principais elementos de um sistema, e suas interações, escondendo detalhes que não são considerados importantes sob um determinado ponto‐de‐vista. Uma arquitetura que representa as camadas de tecnologias existentes em TV digital interativa é apresentada na figura abaixo.

Sendo as camadas I – Aplicações e a V –Transmissão/

Modulação, as demais I, II e III são conhecidas,

respectivamente, por

Um sistema de TV digital interativa pode ser decomposto em um difusor, um receptor e um meio de difusão. As etapas envolvidas com processamento do sinal em um set‐top box são ilustradas na figura abaixo.

As funções de extrair o fluxo de transporte MPEG‐2 e

converter para o formato apropriado de exibição utilizado

pelo equipamento televisivo são específicas, respectivamente,

do

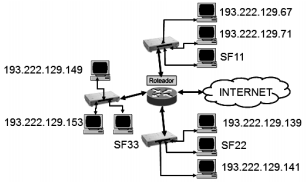

A figura abaixo representa a configuração da rede de microcomputadores da empresa HIGHTECH, com emprego do esquema de máscara de redes de tamanho variável. O administrador de rede atribuiu somente uma faixa de rede a cada sub‐rede. Pode‐se observar que IP´s mostrados na figura são os endereços que as máquinas estão utilizando no momento.

Se as sub‐redes foram configuradas com máscara de rede

255.255.255.224, um endereço válido para a máquina SF22 na

configuração CIDR, é

O Apache Server é um software livre que surgiu no National Center of Supercomputing Applications (NCSA). Existem várias formas de iniciar o Apache automaticamente. O passo seguinte é configurá‐lo, sendo recomendável fazer isso com o servidor parado. Para isso, deve‐se acessar o diretório conf, e abrir os arquivos de configuração. Nessa pasta se encontram, basicamente, os arquivos httpd.conf, srm.conf (dependendo da versão) e access.conf (dependendo da versão), que:

I. Tem a tarefa de indicar os recursos que o Apache precisa.

II. Contém diretivas de segurança para controlar o acesso a arquivos e diretórios.

III. É o mais importante, sendo responsável pelas configurações usadas pelo daemon do Apache, que é uma espécie de programa que executa tarefas em segundo plano.

Os arquivos são, respectivamente

Zope é um servidor de aplicações e poderoso ambiente de programação web, que permite desenvolver aplicações remotamente. As aplicações de uso do Zope são as mais diversas, porém têm sido utilizadas em larga escala por diversas corporações como CMS (Content Managment System). Os aplicativos criados no Zope englobam o chamado Plone, um framework de Gerenciamento de Conteúdo Profissional, baseado no CMF. Portanto, o Plone é, sem dúvida, um dos melhores CMS Open Source do mercado. Para utilizar o Zope deve‐se criar um usuário, dar permissões e dizer a ele para iniciar utilizando este usuário, de acordo com o roteiro exemplificado abaixo:

I. Crie um usuário Zope: useradd zopeteste.

II. Acesse /zopeteste/etc e edite o arquivo zope.conf.

III. Procure pela linha "effective‐user".

IV. Retire o comentário (#) e mude o usuário que está lá (chrism) pelo zopeteste. Salve o arquivo.

V. Execute: Comando.

VI. Execute: chmod 777 /zopeteste/log.

VII. Acesse /zopeteste/bin e execute: ./zopectl start

Uma característica do Zope e Comando são, respectivamente,

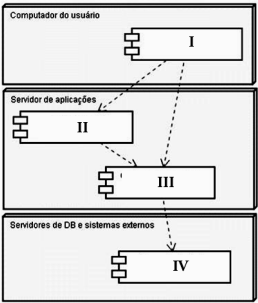

No que tange à arquitetura, J2EE possui quatro camadas básicas definidas no modelo de aplicação, de acordo com a figura abaixo.

As camadas I, II, III e IV são denominadas, respectivamente,

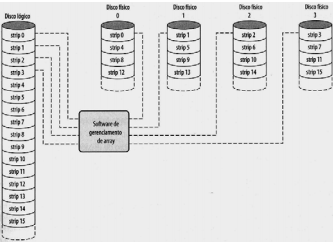

RAID (Redundant Array of Independent Disks) é um conjunto de unidades de discos físicos, visto pelo sistema operacional como uma única unidade lógica. O desempenho de qualquer um dos níveis de RAID depende criticamente dos padrões de solicitação do sistema principal e do layout dos dados. Essas questões são resolvidas pelo tipo de RAID, cuja figura é mostrada a seguir, onde o impacto da redundância não interfere para a análise.

Com esse tipo, pode‐se conseguir uma alta taxa de

transferência de dados é a aplicação deve fazer solicitações de

E/S que controle o array de disco de modo eficaz. Essa figura

representa o tipo

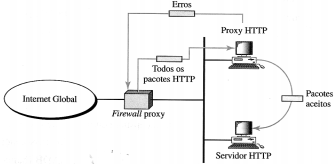

O firewall de filtragem de pacotes se baseia nas informações disponíveis nos cabeçalhos da camada de rede e de transporte IP. Quando a filtragem de pacotes não é viável, a solução é instalar o firewall proxy, que fica posicionado entre o computador‐cliente e o da empresa, conforme indicado na figura abaixo.

Um firewall proxy faz a filtragem na seguinte camada do

modelo OSI/ISO:

A ITIL estabelece um modelo de melhores práticas orientado a serviços, constituído por um conjunto de cinco macroprocessos, que se integram em uma sequência lógica. Cada um deles contempla também um conjunto de processos com objetivos específicos, diretrizes básicas, pré‐requisitos, podendo alguns deles serem desdobrados em subprocessos e atividades. Dois processos do modelo de referência ITIL são descritos a seguir:

I. Processo da área de Suporte ao Serviço está diretamente relacionada à infraestrutura de TI e é responsável pela criação de uma base de dados, constituída por itens como microcomputador, placa de rede, software, manuseio de equipamentos e procedimento de trabalho.

II. Processo da área de Entrega do Serviço é a base para o gerenciamento dos serviços que a área de TI aprovisiona para a organização. É responsável por assegurar que os serviços de TI, dentro dos padrões acordados, serão entregues quando as áreas usuárias o definirem.

Esses processos são denominados, respectivamente, Gerenciamento de