Questões de Concurso Público Câmara Municipal do Recife - PE 2014 para Programador

Foram encontradas 60 questões

NÃO ((a > b) OU (a = b))

é equivalente a:

I. 1, 5, 2, 4, 3;

II. 1, 2, 3, 4, 5;

III. 5, 4, 3, 2, 1.

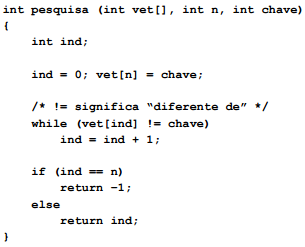

Seja x=3 a chave a ser pesquisada. Um algoritmo de pesquisa deverá responder SIM se a chave pertencer à lista e NÃO, caso contrário. O algoritmo de pesquisa conhecido como busca binária:

Sobre a implementação desse algoritmo, considere as seguintes afirmações:

I. para que ele funcione corretamente, é necessário que o vetor vet contenha, pelo menos, n+1 posições, sendo as n primeiras (de 0 a n-1) ocupadas pelos elementos e a última,vaga;

II. o algoritmo tem seu pior desempenho quando o valor da chave pesquisada encontra-se na posição n–1 de vet;

III. o algoritmo tem seu pior desempenho quando o valor da chave pesquisada não se encontra em nenhuma das posições de 0 a n-1 vet; em outras palavras, quando a chave não pertence à lista;

IV. se o valor de chave se encontra armazenado na posição t de vet, sendo 0 ≤ t < n, são realizadas, ao todo, exatamente t comparações envolvendo chave para localizá-la.

São verdadeiras apenas:

A chamada f(18,12) retornará como resultado o valor:

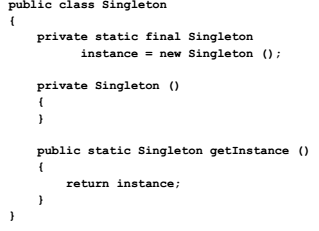

Considere as três afirmações seguintes acerca da implementação mostrada:

I. a declaração do construtor da classe poderia ser omitida sem prejuízo do requisito de unicidade da instância;

II. a declaração do construtor da classe é indispensável, dado o requisito de unicidade da instância, porém o modificador private poderia ser omitido;

III. a instância única será construída quer a classe Singleton seja referenciada na aplicação quer não.

Assinale se:

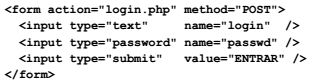

Considere a declaração do seguinte formulário HTML:

No servidor, o arquivo login.php deverá prover o código em PHP para recuperar as cadeias de caracteres correspondentes à conta e à senha digitados pelo usuário na tela do navegador web, a fim de efetuar o procedimento de admissão (login) no site. Essas cadeias, oriundas da submissão do formulário especificado, estarão disponíveis para o programa em PHP:

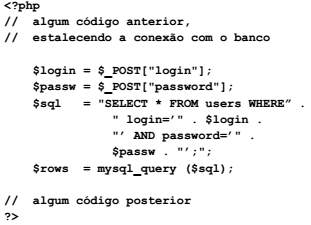

Supondo que a cadeia de caracteres recebida como login seja

' OR 2=2;--

e que a conexão com o servidor de banco de dados tenha sido previamente estabelecida, pode-se afirmar que a consulta:

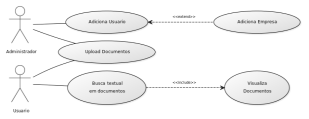

O diagrama UML na figura a seguir pode ser classificado como sendo um diagrama de:

cat something | grep 'something'

tem o efeito de:

I. Uma DLL não pode ser utilizada por mais de um programa ao mesmo tempo.

II. O uso de DLL ajuda a promover a modularização de um programa em componentes separados.

III. O uso de DLL facilita a aplicação de atualizações em módulos de um programa sem que outros módulos sejam afetados, pois nem sempre é preciso reinstalar o programa completamente.

Assinale se:

create table t1(

a int not null primary key,

b varchar(50) not null)

create table t2 (

c int not null primary key,

a int not null unique,

constraint fk_1 foreign key (a)

eferences t1(a))

É correto concluir que as tabelas T1 e T2 têm entre si:

I. Há apenas um nó raiz.

II. O algoritmo de remoção de uma chave não preserva o balanceamento da árvore, o que é feito periodicamente nos bancos de dados por meio de um processo de limpeza dos índices.

III. O algoritmo de inserção preserva o balanceamento da árvore, criando novos nós e alterando a estrutura da árvore quando necessário.

IV. Numa tabela de banco de dados onde a chave de indexação é composta por mais de uma coluna, a ordem dessas colunas no comando de criação do índice é irrelevante.

Assinale se:

Com base nesse código, é possível afirmar que, uma vez executado o código de testes: