Questões de Concurso Público SUSAM 2014 para Técnico de Nível Superior - Análise de Sistemas

Foram encontradas 60 questões

Esse é o requisito de

Dentro do conceito de programação orientada a objetos

I. João, Maria e José são exemplos de classes de um objeto que pode ser denominado CLIENTE;

II. as características que definem João, Maria e José são denominados atributos;

III. as operações de cadastro e exclusão de clientes são métodos implementados na classe.

Assinale:

A tarefa desempenhada pelo banco de dados que preveniu a ocorrência deste erro é

I. São atribuições especificas da União e dos Estados definir as instâncias e os mecanismos de controle, de avaliação e de fiscalização das ações e dos serviços de saúde.

II. Os Municípios são responsáveis por celebrar contratos e convênios com entidades prestadoras de serviços privados de saúde, bem como controlar e avaliar sua execução.

III. Compete à direção estadual do SUS acompanhar, controlar e avaliar as redes hierarquizadas do Sistema Único de Saúde.

Assinale:

Com relação ao ataque a computadores, assinale V para a afirmativa verdadeira e F para a falsa.

( ) Phishing é o envio de uma mensagem com anexo curioso ou malicioso.

( ) A informação descartada incorretamente pode ser utilizada para um ataque.

( ) O uso de protocolo TELNET garante segurança à conexão com a internet.

As afirmativas são respectivamente:

1. Roteador

2. Switch de camada 2

3. Hub

4. Gateway

( ) Realiza uma decisão de filtragem a partir do endereço MAC do frame que ele recebe.

( ) Opera em todas as camadas da arquitetura TCP/IP.

( ) Consiste no elemento de camada de rede que direciona os pacotes com base em seus endereços lógicos.

( ) É considerado um ponto de colisão dos sinais de diferentes estações.

Assinale a opção que indica a sequência correta, de cima para baixo.

( ) Na comutação de circuitos os recursos precisam ser reservados durante a fase de estabelecimento da conexão, mas não necessitam permanecer dedicados durante a transferência de dados.

( ) Em uma rede de comutação de pacotes os recursos são alocados sob demanda, não havendo reserva fixa de recursos.

( ) Na comutação de pacotes não existe a fase de estabelecimento e de encerramento da conexão.

As afirmativas são, respectivamente,

PARA i ←1 ATÉ n FAÇA

INÍCIO

PARA j ←1 ATÉ i FAÇA

INÍCIO

rotina com complexidade O(n);

FIM;

FIM PARA;

FIM;

FIM PARA;

I. Utiliza a estrutura de i-nodes vinculada a cada arquivo.

II. Limite de tamanho de partição de 4 TB.

III. Utiliza o sistema de journaling para recuperação de arquivos, em caso de falhas.

Essas são características de um sistema de arquivos do tipo

#include

intfuncao (int j);

int main( )

{

int i;

intsaida;

i = 1;

saida = 0;

while (i <10)

{

saida = saida + funcao(i);

i = i + 1;

}

printf("%d", saida);

}

intfuncao (int j)

{

if (j % 2 == 0)

return 0;

else

return j;

}

A valor da variável saída que é impresso na tela ao final da execução do programa é

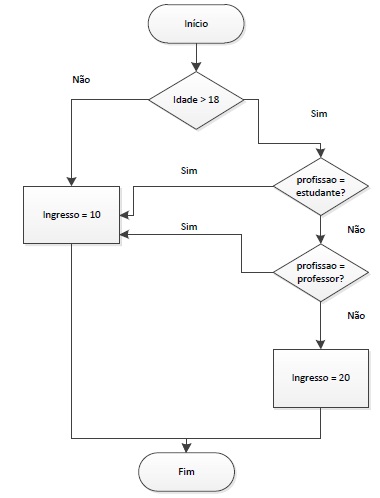

Os parâmetros de entrada da função são sua IDADE e PROFISSÃO. A conversão deste fluxograma em pseudolinguagem de programação é

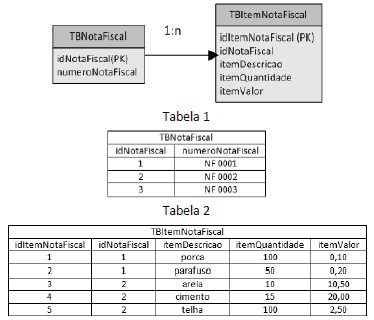

Os campos idCliente e idCompras são as chaves primárias das tabelas TBNotaFiscal e TBItemNotaFiscal, respectivamente.

Assinale a opção que indica a resposta correta para o seguinte comando SQL

select a.numeroNotaFiscal, b.itemDescricao,

b.itemValor, b.itemQuant, b.itemValor as

ValorUnitario,(b.itemValor)*(b.itemQuant) as

ValorTotal

from TBNotaFiscal a, TBItemNotaFiscal b

where a.idNotaFiscal = b.idNotaFiscal

Os campos idPessoal e nomePessoal são denominados: