Questões de Concurso Público DPE-RO 2015 para Técnico da Defensoria Publica - Técnico em Informática

Foram encontradas 70 questões

Em relação à segurança da informação, analise as afirmativas a seguir:

I. As normas de segurança da informação orientam a dar maior atenção à confidencialidade, por ser a dimensão mais importante.

II. Aspectos administrativos, como contratação e demissão de funcionários, não afetam a segurança da informação.

III. Segurança da informação envolve aspectos tecnológicos, físicos e humanos.

Está correto somente o que se afirma em:

Arquivos assim gravados:

Considere a afirmação: “Nenhum pintor é cego”.

A negação dessa afirmação é:

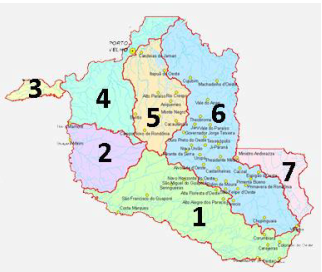

Bacias Hidrográficas de Rondônia

Fonte: http://www.sedam.ro.gov.br

“A Agência Nacional de Águas (ANA) acusou o consórcio Energia Sustentável do Brasil (ESBR), dono da hidrelétrica de Jirau, de não ter executado todas as obras exigidas da empresa para evitar novas inundações (...). Em fase de conclusão, Jirau está localizada a cerca de 120 km de Porto Velho (RO).”

Fonte: www.estadao.com.br

A bacia hidrográfica da qual trata a notícia anterior está

identificada no mapa com o número: