Questões de Concurso Público TJ-BA 2015 para Analista Judiciário - Tecnologia da Informação - Reaplicação

Foram encontradas 60 questões

select 1 from t1

union

select 2 from t2

union

select 3 from t3

produz um resultado com:

not (A and B) and (not C or not D)

Para quaisquer valores lógicos de A, B, C e D, o resultado da expressão acima é o mesmo de:

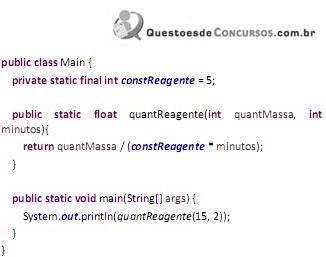

O código, quando executado, irá imprimir:

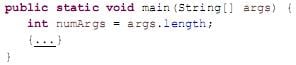

Sabendo-se que uma sequência arbitrária de linhas de código ava válido está contida em {…}, está correto afirmar, sobre uma determinada execução do método main(), que:

I. Emails lidos no formato HTML diminuem a incidência de phishing.

II. Programas obtidos de fontes confiáveis podem apresentar vulnerabilidade de buffer overflow.

III. Classificação da informação evita o sucesso de ataques de negação de serviço.

Está correto somente o que se afirma em:

I. Builder: atribui responsabilidades adicionais a um objeto dinamicamente. Fornece uma alternativa flexível à utilização de subclasses para a extensão de funcionalidades.

II. Decorator: compõe objetos em estrutura de árvore para representar hierarquias do tipo partes- todo. Permite que os clientes da estrutura tratem objetos individuais e composições de objetos de maneira uniforme.

III. Memento: sem violar o encapsulamento, captura e externaliza um estado interno de um objeto, de modo que o mesmo possa posteriormente ser restaurado para esse estado.

Está correto o que se afirma em:

I. A mensagem SOAP é um documento XML que contém, necessariamente, os elementos Envelope, Header, Body e Fault.

II. O atributo encodingStyle é utilizado para definir os tipos de dados utilizados na mensagem SOAP. Esse atributo pode aparecer em qualquer elemento da mensagem SOAP, e aplica-se ao conteúdo do elemento e a todos os elementos filho.

III. A mensagem SOAP deve conter uma referência DTD (Document Type Definition) com as regras que definem quais elementos e atributos desses elementos podem ser utilizados na mensagem.

Está correto o que se afirma em:

Analise as práticas listadas a seguir:

I. prototipação e geração de casos de teste;

II. revisão sistemática com apoio de checklists;

III. atribuição de uma identificação unívoca ao requisito;

IV. gerenciamento e rastreamento de requisitos.

São consideradas práticas eficazes para validação de requisitos aquelas indicadas somente em:

I. A linha de base do escopo para o projeto é a versão aprovada da especificação do escopo do projeto, da estrutura analítica do projeto (EAP), e o respectivo dicionário da EAP.

II. Uma linha de base só pode ser alterada através de procedimentos formais de controle de mudança.

III. O plano de gerenciamento dos requisitos é um componente do plano de gerenciamento do projeto que descreve como os requisitos serão analisados, documentados e gerenciados.

Está correto o que se afirma em:

I. Scrum emprega uma abordagem iterativa e incremental para aperfeiçoar a previsibilidade e o controle de riscos.

II. FDD (Feature Driven Development) pressupõe a entrega de pequenas versões funcionais, isto é, blocos bem pequenos de funcionalidade valorizada pelo cliente, a cada duas semanas ou menos.

III. Extreme Programming (XP) enfatiza práticas de trabalho energizado, em que a equipe trabalha em ritmo acelerado para assegurar a liberação de versões funcionais dentro do quadro de tempo estabelecido.

Está correto o que se afirma em: