Questões de Concurso Público ALERJ 2017 para Especialista Legislativo - Tecnologia da Informação

Foram encontradas 70 questões

Operadores bit-a-bit permitem a avaliação e a modificação de bits específicos em determinados tipos de dados na linguagem Java.

Das expressões a seguir, a que resulta em um valor positivo para variável x é:

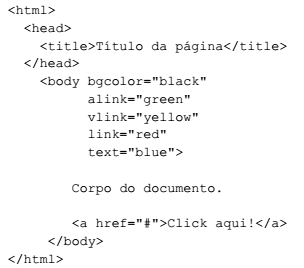

Analise a estrutura básica da página HTML a seguir:

Esse código define que a cor do texto da página e dos links

quando clicados são, respectivamente:

Aumentar a confiabilidade e o desempenho do sistema de armazenamento de dados é um requerimento de infraestrutura comumente observado pelas empresas.

Uma forma de atingir esse objetivo é por meio da estratégia de distribuir os dados em vários discos combinada com a utilização da técnica de espelhamento, porém, sem o uso do mecanismo de paridade.

Essa estratégia é denominada:

Existem vários tipos de meios físicos que podem ser usados para realizar a transmissão de dados numa rede de computadores.

Em relação aos meios de transmissão guiados, é correto afirmar que:

A camada de aplicação do modelo OSI contém vários protocolos de comunicação. Sobre alguns desses protocolos, analise as afirmativas a seguir:

I. Na transferência de arquivo texto por meio do protocolo FTP os dados são enviados como cadeia de caracteres ASCII ou EBCDIC.

II. O SNMP tem por objetivo oferecer um mecanismo de mapeamento dinâmico do endereço IP em endereço físico.

III. O servidor DHCP precisa estar na mesma LAN em que se encontra o host solicitante para fazer a atribuição automática de endereços IP.

Está correto o que se afirma em:

Sobre tecnologias de armazenagem, analise as afirmativas a seguir:

I. A arquitetura de armazenamento DAS requer uma infraestrutura de rede ligando os servidores aos dispositivos de armazenamento de dados.

II. As redes usadas na arquitetura SAN são as que permitem trocas de arquivos entre seus nós, como é o caso das redes locais (LANs).

III. A tecnologia NAS permite o compartilhamento de arquivos entre servidores, mesmo com diferentes sistemas operacionais.

Está correto o que se afirma em:

As redes de computadores possibilitam que indivíduos trabalhem em equipes e compartilhem informações. Sobre topologias de redes de computadores, analise as afirmativas a seguir:

I. A topologia de rede em barramento é vulnerável porque no caso de ocorrer falha em uma estação a rede para de funcionar.

II. No arranjo em estrela há uma unidade central que vai determinar a velocidade de transmissão, como também converter sinais transmitidos por protocolos diferentes.

III. A topologia em árvore consiste em estações conectadas através de um circuito fechado.

Está correto o que se afirma em:

Ataques cibernéticos podem causar graves prejuízos a pessoas e empresas. Recentemente João recebeu uma mensagem de alerta por e-mail com um pedido para ele atualizar seus dados cadastrais na página do seu Internet Banking.

João não prestou muita atenção em quem enviou a mensagem, nem se era um remetente confiável, e clicou no link presente no corpo do e-mail, que o levou para uma página web, réplica do website real criada por um cyber criminoso.

Como a mensagem de e-mail e o website eram muito bem elaborados, João acreditou estar acessando algo verdadeiro e informou suas credenciais para acesso, quando na verdade ele as entregou a um criminoso.

João foi vítima de um ataque cibernético denominado:

O protocolo SMTP (Simple Mail Transport Protocol) é utilizado para a comunicação entre serviços de correio eletrônico na Internet. Sobre esse protocolo, analise as afirmativas a seguir:

I. As mensagens de correio eletrônico são entregues quando a máquina de origem estabelece uma conexão TCP com a porta 25 da máquina de destino.

II. Se uma mensagem não puder ser entregue, um relatório de erros contendo a primeira parte da mensagem não entregue será retornado ao remetente.

III. Uma vez estabelecida a conexão TCP com sucesso, a máquina de origem envia o comando MAIL para se identificar e abrir o canal de transmissão.

Está correto o que se afirma em: