Questões de Concurso Público Banestes 2018 para Analista em Tecnologia da Informação - Suporte e Infraestrutura

Foram encontradas 90 questões

Sobre a estrutura de armazenagem do DB2, analise as afirmativas a seguir.

I. Tablespaces podem ser de três tipos: simple, segmented e partitioned.

II. Tablespaces armazenam tabelas e índices.

III. Uma tabela pode ser armazenada em mais de um tablespace.

Está correto somente o que se afirma em:

Com relação à recuperação de dados numa instalação Oracle, analise as afirmativas a seguir no que diz respeito ao modo de operação de um determinado banco de dados.

Sobre o modo NOARQUIVELOG:

I. Aplica-se somente para bancos de dados read only.

II. Somente as transações mais recentes, armazenadas nos arquivos de redo logs online, podem ser recuperadas em caso de falha.

III. É preciso um backup completo para recuperação total em caso de falha de mídia.

Sobre o modo ARQUIVELOG:

IV. Quando o arquivo de redo log online atingir seu tamanho máximo será preciso realizar um backup completo do banco.

V. No caso de falha de mídia, o processo de recuperação requer um backup completo realizado com o banco de dados fechado.

VI. É possível realizar backups online de tablespaces e posteriormente usá-los em caso de falha de mídia.

Dessas afirmativas, está correto somente o que se afirma em:

Sobre as características de índices estruturados na forma de Btrees e Hash tables, analise as afirmativas a seguir.

I. Hash tables aplicam-se somente em buscas que referenciam a chave por inteiro (operador =).

II. B-trees favorecem consultas que buscam chaves num determinado intervalo (operadores >= e <=).

III. B-trees são usualmente mais lentas para buscas pela chave (operador =).

IV. Hash tables favorecem buscas, com o operador ‘LIKE’ do SQL, que não contenham caracteres curingas na primeira posição.

V. B-trees não se aplicam em buscas que se referem a uma substring à esquerda da chave.

Está correto o que se afirma em:

Considere um banco de dados com duas tabelas, R e S, contendo 4 e 3 registros, respectivamente. Em R, os valores da coluna A são 1, 2, 5 e 7. Em S, os valores da coluna B são 2, 4 e 7.

Excetuando-se a linha de títulos, o número de linhas no resultado do comando SQL

select * from R full outer join S on A=B

é:

As propriedades usualmente requeridas para transações em bancos de dados são identificadas pela sigla ACID.

Essas propriedades são:

Considere as seguintes permissões de acesso para a pasta intranet em um sistema operacional Linux:

drwxrw---- 2 root root 58 Mar 25 07:01 intranet

Para que os usuários do sistema pertencentes ao grupo intranet possam escrever na pasta em questão, é necessário executar o comando:

Sobre a técnica de armazenamento composta por vários discos individuais, conhecida como RAID, analise as afirmativas a seguir.

I. RAID 0 é o nível de RAID que implementa o espelhamento de disco.

II. O RAID 5 funciona com três discos, sendo que um dos discos é utilizado para guardar a paridade da informação contida nos outros dois discos.

III. O RAID 10 exige ao menos quatro discos, e em quantidade par.

Está correto o que se afirma em:

Sobre sistemas de arquivos, analise as afirmativas a seguir.

I. O sistema operacional Linux é capaz de ler/escrever dados em partições do tipo NTFS.

II. O FAT12 permite definir quem pode e como acessar pastas ou arquivos.

III. O FAT32 aloca o espaço em disco de maneira mais eficiente que o FAT16.

Está correto o que se afirma em:

Organizações têm buscado diminuir os custos de TI transferindo seus ambientes computacionais, tais como servidores, máquinas virtuais e bancos de dados, para provedores de computação em nuvem.

A modalidade de computação em nuvem em que o provedor de cloud é responsável por disponibilizar esses ambientes computacionais, e a organização contratante continua responsável por cuidar de toda configuração, instalação e manutenção desses ambientes, é denominada:

Sempre que um aplicativo precisa de acesso a um recurso protegido por uma permissão no sistema operacional Android, ele precisa declarar essa necessidade incluindo um elemento <uses-permission> no arquivo Manifest do aplicativo.

A permissão que deve ser incluída no arquivo Manifest para que o aplicativo possa identificar se o aparelho está conectado a uma rede e qual o tipo de conexão é:

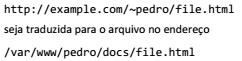

A diretiva que pode ser incluída no arquivo de configuração do servidor Apache, versão 2.4, para que a URL

é:

Sobre os princípios do padrão REST, analise as afirmativas a seguir.

I. As mensagens REST são documentos texto no formato JSON.

II. REST é independente do protocolo de transporte, podendo ser implementado com HTTP, SMTP ou JMS.

III. Serviços REST são stateless, isto é, cada solicitação deve conter todas as informações necessárias para ser compreendida pelo servidor.

Está correto o que se afirma em:

A adoção de um Sistema de Gestão de Segurança da Informação (SGSI) é uma decisão estratégica para as organizações.

De acordo com a norma ABNT NBR ISO/IEC 27001:2013, quando ocorre uma não conformidade no SGSI, a organização deve:

Com relação ao uso de sniffers, analise as afirmativas a seguir:

I. Um sniffer costuma ser utilizado para encontrar outros sniffers presentes em outras máquinas na rede.

II. Podem ser utilizados como fonte de negação de serviço na sub-rede onde operam.

III. A interface de rede deve estar operando em modo promíscuo para que um sniffer funcione adequadamente.

Está correto somente o que se afirma em:

Um ataque de negação de serviço a uma instituição foi detectado pelo sistema de proteção instalado, que colocou automaticamente regras de proteção para evitá-lo.

Pode-se concluir que o sistema de proteção usado é do tipo: