Questões de Concurso Público FUNSAÚDE - CE 2021 para Tecnólogo de Suporte Operacional em Hardware e Software

Foram encontradas 70 questões

Assinale a forma correta da combinação da notação octal a ser utilizada no comando chmod.

I. Na busca da Barra de Tarefas (taskbar), digite “registro” e selecione Editor do Registro nas opções oferecidas. II. Clique com o botão direito do mouse no menu Iniciar, selecione Executar, digite “regedit” na caixa Abrir e selecione o botão OK. III. Clique com o botão esquerdo do mouse no menu Iniciar, selecione Acessórios do Windows e selecione Editor do Registro nas opções oferecidas. IV. Clique com o botão esquerdo do mouse no menu Iniciar, selecione Ferramentas Administrativas do Windows e selecione Editor do Registro nas opções oferecidas.

Assinale a opção que indica o número de afirmativas corretas.

I. É possível copiar com Ctrl-c um arquivo na máquina remota, e colá-lo com Ctrl-v na máquina local. II. É possível copiar um trecho de texto de um documento aberto na máquina remota para a Área de Transferência do Windows, e colá-lo num documento aberto na máquina local. III. É possível abrir um aplicativo instalado na máquina remota para execução na máquina local.

Está correto o que se afirma em

Ele deverá fazer uso do pacote denominado

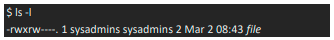

Dadas as permissões ilustradas, está correto concluir que:

Assinale a opção cujos itens conpletam corretamente as lacunas do fragmento acima.

Assinale a opção cujos itens completam corretamente as lacunas do fragmento acima.

( ) O tempo exigido para examinar o cabeçalho do pacote e determinar para onde será direcionado é parte do atraso de processamento. ( ) O atraso de fila ocorre quando o pacote espera para ser transmitido no enlace. ( ) O tempo necessário para trafegar o primeiro bit do pacote desde o início do enlace até o roteador B é o atraso fim a fim.

As afirmativas são, na ordem apresentada, respectivamente,

( ) Se um quadro de outro nó estiver atualmente sendo transmitido para dentro do canal, o nó então esperará até que não detecte transmissões por um período de tempo curto, e então iniciará a transmissão. ( ) Se esse nó detectar que outro nó está transmitindo um quadro interferente, ele repetirá sua transmissão por algum tempo repetindo o ciclo de detectar-e-transmitir-quando-desocupado. ( ) Se esse nó detectar que outro nó está transmitindo um quadro interferente, ele para de transmitir e espera por algum tempo antes de repetir o ciclo de detectar-e-transmitir-quando-ocioso.

As afirmativas são, na ordem apresentada, respectivamente,

I. O endereço IP de 32 bits é dividido em duas partes e tem a forma decimal com pontos de separação a.b.c.d/x. II. Os x bits mais significativos de um endereço na forma a.b.c.d/x constituem a parcela da rede do endereço IP e são denominados de prefixo. III. Os restantes (32 – x) bits de um endereço podem ser considerados os bits que distinguem os equipamentos e dispositivos dentro da organização e todos têm o mesmo prefixo de rede.

Está correto o que se afirma em

Assinale a opção cujos itens completem corretamente as lacunas do fragmento acima.

O comprimento máximo permitido no campo carga útil da especificação do protocolo é

A esse respeito, analise as afirmativas a seguir. I. Descoberta de agente. O IP móvel define os protocolos utilizados por um agente nativo ou por um agente externo para anunciar seus serviços a nós móveis e protocolos para que os nós móveis solicitem os serviços de um agente externo ou nativo. II. Registro no agente nativo. O IP móvel define os protocolos usados pelo nó móvel e/ou agente externo para registrar e anular os registros de endereço administrado no agente local de um nó móvel. III. Roteamento direto de datagramas. O padrão também define a maneira pela qual datagramas são diretamente direcionados para nós móveis por um agente nativo, incluindo regras para endereçar datagramas, regras para manipular condições de erro e diversas formas de encapsulamento.

Está correto o que se afirma em

I. O isolamento e a segurança permitem que o usuário execute vários contêineres simultaneamente em um determinado host. II. Os contêineres são leves e contêm todos os recursos necessários para executar um aplicativo, portanto, o usuário não precisa depender do que está instalado atualmente no seu host. III. O usuário não pode compartilhar contêineres de ambientes de produção enquanto trabalha, evitando com que outros usuários interfiram na segurança do seu contêiner.

Está correto o que se afirma em

( ) Ruídos do tipo interferência eletromagnética podem ser causados por diversos fatores tais como descargas atmosféricas, equipamentos industriais e transmissões de rádio e o aterramento elétrico é uma medida que visa mitigar esses ruídos. ( ) Delay skew é um tipo de atraso de propagação indicado pela diferença entre o maior e o menor valor velocidade de propagação no meio e que pode afetar sistemas com alto throughput. ( ) Diafonia é a medida de interferência elétrica gerada em um par pelo qual o sinal que está trafegando em um par adjacente dentro de um mesmo cabo metálico e cujo menor interferência acarreta um menor desempenho.

As afirmativas são, na ordem apresentada, respectivamente,

( ) Criação de Grupos de Trabalho Virtuais: as VLANs podem ser usadas para criar grupos de trabalho virtuais. Por exemplo, no ambiente de um hospitalar, os médicos que estão trabalhando no mesmo projeto de saúde podem enviar mensagens de multicast entre si com a necessidade de pertencer ao mesmo setor. Porém, aumenta o tráfego da rede se a capacidade de broadcast do IP for usada. ( ) Redução de Custos e de Tempo: as VLANs reduzem o custo de migração de estações de um grupo a outro. A reconfiguração física consome tempo e pode ser dispendiosa. Em vez de transferir fisicamente uma estação para outro segmento de rede ou até mesmo para outro Switch, é muito mais fácil e rápido transferir via software. ( ) Segurança: as VLANs fornecem uma medida extra de segurança. Usuários pertencentes ao mesmo grupo podem enviar mensagens de multicast com absoluta garantia de que os usuários nos demais grupos não receberão essas mensagens.

As afirmativas são, na ordem apresentada, respectivamente,