Questões de Concurso Público TCE-AM 2021 para Auditor Técnico de Controle Externo - Tecnologia da Informação - 2ª dia

Foram encontradas 60 questões

Considere o código JavaScript exibido logo abaixo.

var x1 = 16;

var x2 = "16";

var x3 = [1,2,3];

Usando as definições acima, analise as expressões a seguir.

x3[0] == 1

x1 == x2

x1 === x2

true == x1

true == x3[0]

Respectivamente, os valores retornados pelas expressões acima

são:

Considere as seguintes frases no contexto de Web Services.

I. Um documento que descreve um web service.

II. Um protocolo de comunicação entre aplicações que rodam em diferentes sistemas operacionais.

III. Uma forma comum para descrever informações que são lidas e entendidas por aplicações computacionais.

IV. Permite a distribuição de conteúdo atualizado para outros websites.

As frases descrevem, de forma sucinta e na ordem em que aparecem, artefatos conhecidos como:

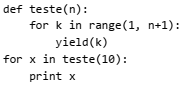

Considere o código Python, versão 2.7.1, na qual o comando print não requer parênteses.

A execução desse código:

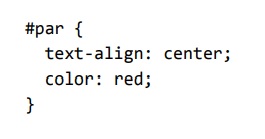

Analise o código CSS exibido a seguir.

No HTML abrangido pelo comando, serão afetados por esse estilo

todos os elementos HTML que:

Sobre certificação digital, analise as afirmativas a seguir.

I. A revogação de um certificado digital é implementada através de listas de revogação emitidas pelas autoridades certificadoras, ou através do protocolo OCSP.

II. O certificado digital do tipo A1 armazena a chave privada em hardware criptográfico, com uso de token ou smartcard.

III. Os certificados digitais emitidos pelas autoridades certificadoras que compõem o ICP-Brasil adotam o formato SPDK/SDSI.

Está correto somente o que se afirma em:

Para garantir maior segurança da mensagem em redes sem fio, o padrão WPA2 criptografa as mensagens antes de serem transmitidas.

Para tal, é utilizado pelo WPA2 o protocolo de criptografia:

Uma aplicação precisa operar em um ambiente de rede sem fio, com velocidade de 200 Mbps. Além disso, a frequência usada nessa rede deve ser de 2.4 GHz.

O padrão de rede sem fio mais indicado para essa aplicação é o:

Uma organização contratou um consultor de segurança em rede de computadores, pois estava preocupada com possíveis ataques distribuídos de negação de serviço (DDoS) nos seus sistemas de correio eletrônico (SMTP), Web (HTTP), transferência de arquivos (FTP), sincronização de horários (NTP) e acesso remoto (SSH). O consultor disse que um desses serviços poderia estar sujeito a ataques por amplificação, sendo necessária a revisão de sua configuração.

O consultor estava se referindo ao serviço de:

Em termos de prevenção e tratamento de incidentes de segurança, analise as afirmativas a seguir.

I. A política de segurança da organização deve conter os procedimentos necessários para recuperação de um incidente que paralise um processo crítico.

II. Controle de spam pode ser realizado através de listas brancas ou listas negras.

III. Honeypots servem para atrair atacantes e afastá-los de sistemas críticos, mas não permitem que as atividades desses atacantes sejam analisadas.

Está correto somente o que se afirma em:

Sobre as tecnologias de armazenamento SAN e NAS, analise as afirmativas a seguir.

I. A tecnologia NAS opera não em nível de arquivo, mas em nível de bloco.

II. A tecnologia SAN fornece funcionalidade de armazenamento e sistemas de arquivos, como NFS e CIFS.

III. O iSCSI é exemplo de protocolo utilizado em redes SAN.

Está correto somente o que se afirma em:

Sobre o protocolo SNMP, usado em gerenciamento de redes TCP/IP, analise as afirmativas a seguir.

I. O comando GETBULK, introduzido na versão 3 do protocolo SNMP, é usado para coletar grande quantidade de dados.

II. O modelo de segurança da versão 3 do SNMP abrange autenticação e criptografia das mensagens.

III. No protocolo SNMP, o SMI fornece uma maneira para definir objetos gerenciados, usando diferentes tipos de dados.

Está correto somente o que se afirma em:

Um dos padrões usados para redes de longa distância é o protocolo MPLS.

Em relação a esse protocolo, é correto afirmar que:

Com relação ao CMMI v2.0, analise as afirmativas a seguir.

I. Nessa versão existem agora apenas quatro níveis de maturidade: Inicial, Gerenciado, Definido e Gerenciado Quantitativamente.

II. O CMMI v2.0 agora classifica as áreas em “Categorias” e “Áreas de Capacidade”, incluindo nova organização e denominação para algumas áreas (Practice Area).

III. Essa versão agora apresenta um único modelo, não existindo mais representação contínua e por estágio.

Está correto somente o que se afirma em:

Para preparar um plano de continuidade, o diretor de TI solicitou informações sobre os valores já mapeados da métrica RPO (Recovery Point Objective).

Essa métrica está relacionada ao:

Com relação à sexta edição do PMBOK, analise as afirmativas a seguir.

I. A sexta edição manteve o número de 10 áreas de conhecimento e 5 grupos de processos.

II. No modelo de cronograma, para estimar a duração mínima do projeto e determinar o grau de flexibilidade nas sequências lógicas das atividades da rede, o PMBOK 6ª edição indica o uso do método do caminho crítico.

III. De acordo com o PMBOK 6ª edição, tipicamente os custos de um projeto são baixos no início e aumentam gradativamente quando o projeto se aproxima do final.

Está correto somente o que se afirma em:

Buscando alcançar a conformidade com a governança corporativa de TI, os gestores de TI de uma organização decidiram que os novos processos e políticas de TI a serem empregados devem buscar o equilíbrio entre risco e retorno dos investimentos propostos.

Essa decisão está baseada em um dos princípios descritos na norma NBR ISO/IEC nº 38500:2015, mais especificamente no princípio da: