Questões de Concurso Público MPE-SC 2022 para Analista em Tecnologia da Informação

Foram encontradas 80 questões

Nesse contexto, nos comandos SQL que eventualmente utilizem o operador like, João:

create table TA(A int not null primary key) create table TB(B int not null primary key)

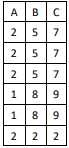

Sabe-se que a execução do comando SQL select A, B FROM TA full outer join TB on A=B produziu o resultado a seguir.

Dado que a instância corrente da tabela TA contém três linhas, esse resultado somente é possível se a instância de TB:

Com relação aos atributos X, Y, W e Z, analise as seguintes derivações propostas.

I. Se X -> Y e Y -> Z então X -> Z. II. Se X -> Y então XW -> ZW. III. Se Y está contido num conjunto qualquer de atributos, como XYZW, por exemplo, então XYZW -> Y.

Sobre essas derivações, está correto o que é proposto em:

Instância da tabela T antes da remoção:

Instância da tabela T após a remoção:

Maria optou por usar o comando abaixo para realizar a tarefa.

delete from T where exists (select * FROM T t1 where T.A = t1.A and T.B = t1.B and T.C = t1.C)

Na execução desse comando, serão removidas:

I. select A, B from T order by C II. select A, B, C from T order by 2 III. select A, B from T order by max(C) IV. select A, B, C from T order by B+C

São aceitos no SQL Server, no MySQL e no Oracle somente os comandos:

Os requisitos não funcionais solicitados pelo cliente devem ser classificados pelo GDS como requisitos:

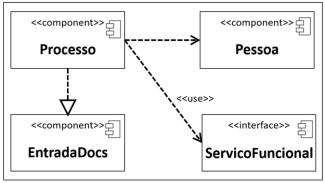

No diagrama acima, está representado que:

Em um Diagrama de Máquina de Estados, os(as):

O TDSS adotou o modelo de processo:

A detecção de ataques de segurança, como ataques de negação de serviço, é um benefício proporcionado pelo recurso de SOA denominado:

No Scrum, a lista ordenada do que é necessário para melhorar o produto contendo os requisitos de desenvolvimento é o:

<mesage name="getProcessoRequest"> <part name="processo" type="xs:string"/> </message>

<message name="getProcessoResponse"> <part name="numero" type="xs:string"/> </message>

<portType name="ServicoProcesso"> <operation name="getProcesso"> <input message="getProcessoRequest"/> <output message="getProcessoResponse"/> </operation> </portType>

O tipo de operação que pode ser executado pelo serviço descrito é:

<xsl:template match="/"> <html> <body> <table border="1"> <tr> <th>descricao</th> </tr> <xsl:for-each select="catalogo/item"> <xsl:sort select="quantidade"/> <tr> <td><xsl:value-of select="descricao"/></td> </tr> </xsl:for-each> </table> </body> </html> </xsl:template>

Observe o seguinte recorte do documento catalogo.xml

<?xml-stylesheet type="text/xsl" href=" catalogo.xsl"?> <catalogo> <item> <descricao>item1</descricao> <quantidade>250</quantidade> </item> <item> <descricao>item2</descricao> <quantidade>20</quantidade> </item> </catalogo>

Ao abrir o documento catalogo.xml em um browser, o resultado será:

O teste K implementado por Josué é de:

Logo, Tomé habilitou em HServer o esquema de autenticação HTTP:

Pedro logo concluiu que a infraestrutura de TI do MPSC está sofrendo um ataque do tipo:

Para que DocService possa utilizar contextos de segurança baseados em token entre múltiplas mensagens SOAP, Isabel deve observar diretamente a especificação WS (Web Services):