Questões de Concurso Público TJ-DFT 2022 para Analista Judiciário - Análise de Sistemas

Foram encontradas 60 questões

I. Variáveis declaradas por meio de var podem ser utilizadas antes de declaradas.

II. Variáveis declaradas com let e const são movidas para o topo do bloco somente quando inicializadas na declaração.

III. Usar uma constante (const) antes de declarada gera um erro de sintaxe.

Está correto o que se afirma em:

No contexto do Python 3.9, analise o trecho a seguir.

s1 = "{\"nome\": \"Paulo\", \"cep\": "99999-999"}"

s2 = "[\"um\", \"dois\"]"

s3 = "true"

s4 = "null"

print(json.loads(s1))

print(json.loads(s2))

print(json.loads(s3))

print(json.loads(s4))

Dado que “\” funciona como escape character, o resultado

exibido pela execução desse trecho é:

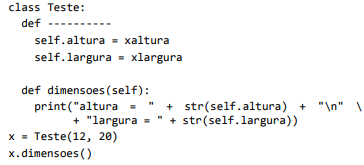

Analise o código Python 3.9 a seguir.

Para que a execução desse código exiba

altura = 12

largura = 20

o trecho tracejado na segunda linha deve ser substituído por:

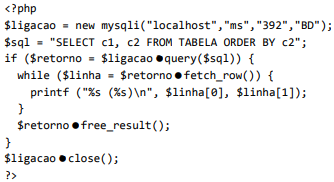

Analise o código PHP a seguir.

Dado que o símbolo  não faz parte do código PHP e deve ser

substituído, o substituto para a sintaxe correta desse código é:

não faz parte do código PHP e deve ser

substituído, o substituto para a sintaxe correta desse código é:

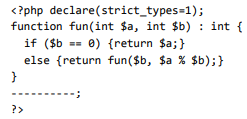

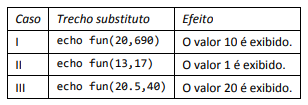

Analise o código PHP exibido a seguir.

Nesse contexto, considere o quadro a seguir, que mostra os possíveis efeitos na execução do código acima quando o trecho pontilhado é substituído por cada um dos trechos substitutos.

Os efeitos estão corretamente descritos nos casos:

I. Índices FULLTEXT podem ser aplicados somente para tabelas InnoDB e MyISAM.

II. Consultas baseadas em índices FULLTEXT devem usar a sintaxe SEARCH(col1, col2, ...) FOR(expressão [modificador]).

III. O comando ALTER TABLE não pode ser utilizado para a criação de índices FULLTEXT.

Está correto somente o que se afirma em:

create global temporary table temp ( a int not null primary key, b varchar(20) not null );

I. Dados introduzidos numa sessão (em inglês, session) são removidos no fim da sessão.

II. Dados inseridos numa sessão podem ser acessados somente pela própria sessão.

III. Ao término de uma transação por meio de um comando commit, os dados são automaticamente removidos da tabela.

Está correto somente o que se afirma em:

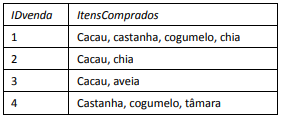

Utilizando técnicas de Mineração de Dados, Maria encontrou a seguinte informação:

Se um cliente compra Cacau, a probabilidade de ele comprar chia é de 50%. Cacau => Chia, suporte = 50% e confiança = 66,7%.

Para explorar a base de dados do HortVega, Maria utilizou a técnica de Mineração de Dados:

Para realizar o pré-processamento dos dados, Lino deve usar uma ferramenta do tipo:

Essa condição para o rollover de um índice baseado no nível de espaço em disco ocupado foi definida em EspacoPolicy, por Lucas, para a fase do ciclo de vida de índices:

Para implantar o COperator no formato Bundle através do OLM (Operator Lifecycle Manager) do OSServer, a equipe precisou definir os metadados referentes a nome e mantenedor do COperator no seu respectivo:

Sendo assim, a prática do objetivo de governança e gestão do Framework COBIT ® 2019 utilizada pela ED é o:

Sabendo-se que a EDSS está no meio do andamento de uma Sprint de 4 semanas cujo Sprint Goal não tem relação direta com as funcionalidades entregues, para atender à solicitação do Product Owner, a EDSS deve:

Para melhorar os níveis de segurança no trâmite das mensagens, as características do CTR que devem ser selecionadas são:

Considerando que a chave K deve ser conhecida apenas por Ana e Bráulio, após esse processo deve-se cifrar K e AD(M) com a chave:

Para criar o seu sistema, o departamento de segurança deve fazer uso do objetivo de controle:

O requisito a ser observado para permitir a hospedagem da PDPJBr em um provedor de serviços de nuvem é que a nuvem:

Um dos objetivos da ENSEC-PJ, instituída pela Resolução CNJ nº 396/2021, é:

De acordo com o Art. 4º da LGPD, uma das exceções para o tratamento de dados pessoais é: