Questões de Concurso Público PGM - Niterói 2023 para Analista de Tecnologia da Informação

Foram encontradas 80 questões

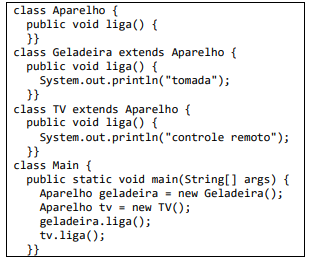

Observe o método liga() do seguinte trecho de código escrito na linguagem Java.

Em orientação a objeto, o uso de um método com

comportamento diferente, como liga(), é realizado por meio

do emprego de:

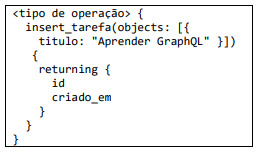

Em GraphQL, o tipo de operação utilizada para inserir, atualizar ou apagar dados é o: