Questões de Concurso Público CVM 2024 para Analista CVM - Perfil 8 - TI / Sistemas e Desenvolvimento - Tarde

Foram encontradas 70 questões

Considerando a Análise de Pontos de Função (APF), a função de login do iAPLICA é composta por:

• substituição do formato para datas de "MMDDAAAA" (mês-dia-ano) para "AAAAMMDD" (ano-mês-dia); e

• conversão de moeda de real (R$) para dólar (US$).

Com base no SNAP (Software non-Functional Assessment Process), as demandas de alteração solicitadas podem ser mensuradas utilizando a categoria:

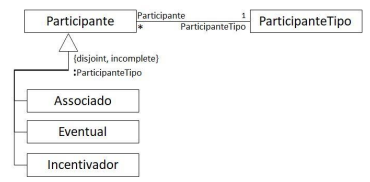

O diagrama acima explicita que:

Com foco no modelo de domínio principal, a EDSS assumirá que:

De forma a nivelar o conhecimento e obedecendo ao estilo TDD, Maurício orientou que os(as):

Com base no enunciado e à luz da arquitetura hexagonal, são identificáveis na CVMapaB:

Quando a serialização otimizada do MTOM é bem-sucedida, os clientes do cvmWS devem ler o conteúdo do arquivo anexo contido:

Raquel removeu as referências diretas aos módulos A e B da camada de:

Em relação ao modelo de implantação da arquitetura de nuvem, as soluções:

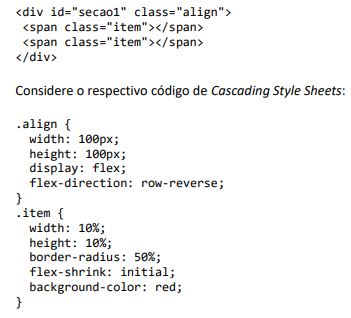

Considere o seguinte trecho de um documento em HyperText Markup Language:

Na renderização por um navegador web padrão, a largura total

ocupada pelo elemento “secao1” e o conteúdo exibido devem

ser, respectivamente:

Joaquim escolheu o algoritmo de ordenação:

Considere o seguinte código em Java:

Ao ser executado em um ambiente Java com suporte à classe de

biblioteca AtomicInteger, o código acima imprime na saída

padrão:

const map1 = new WeakMap(); const e1 = {};

map1.set(e1, e1); console.log(map1.get(e1))

Logo após, Camila executou outro script em JavaScript:

const map2 = new WeakMap(); const e2 = "dois";

map2.set(e2, e2); console.log(map2.get(e2))

O interpretador JavaScript usado por Camila suporta a estrutura de dados WeakMap do JavaScript. Os scripts executados por Camila imprimiram no console, respectivamente:

WITH RECURSIVE anos (n) AS (

SELECT 2020 UNION ALL SELECT n + 1 FROM anos WHERE n < 2025

)

SELECT * FROM anos

Logo após, Letícia realizou outra consulta em SQL:

SELECT 2024 FROM anos

O sistema gerenciador de banco de dados usado por Letícia suporta o recurso Common Table Expression do SQL. As consultas efetuadas por Letícia retornaram, respectivamente:

José deve escolher o algoritmo:

from math import prod strPow = lambda r: prod(len(r) for x in r) print(strPow('25'*2),"",sep=";")

Ao ser executado em um interpretador Python com suporte à função de biblioteca prod, o código acima imprime na saída padrão:

Sabendo que os caracteres C, V e M correspondem, respectivamente, aos números 67, 86 e 77, a AHash retornará para a chave “CVM”: