Questões de Concurso Público SES-MT 2024 para Analista de Sistemas – Administrador de Banco de Dados; Infraestrutura; O&M

Foram encontradas 80 questões

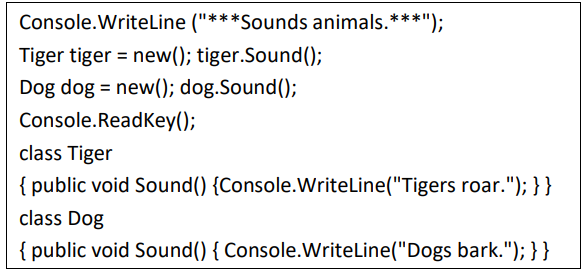

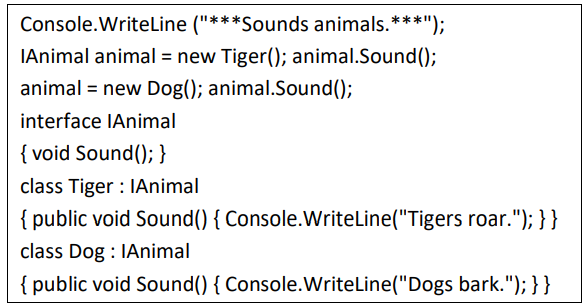

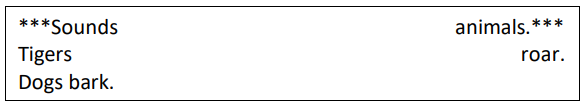

Os códigos reproduzidos abaixo (CÓDIGO-01 e CÓDIGO-02) foram desenvolvidos na linguagem C#. Ambos resultam na mesma saída (OUTPUT).

CODIGO 01

CODIGO 02

OUTPUT

Assinale a opção que indica o pilar da programação orientada a

objetos que diferencia o segundo código (CÓDIGO-02) do

primeiro.

A técnica de Análise de Pontos de Função (Function Point Analysis, FPA), da International Function Point Users Group (IFPUG), é um método tradicional empregado para medir sistemas pela quantificação da funcionalidade solicitada e fornecida.

Considerando a técnica FPA, assinale a afirmativa correta.

No desenvolvimento de software por metodologias ágeis têm sido empregadas métricas ágeis para acompanhamento de projetos Scrum. Elas têm sido aplicadas para avaliar se os requisitos de qualidade e as necessidades dos clientes foram atendidos.

Quanto ao emprego de métricas ágeis baseadas em Scrum,

assinale a afirmativa correta.

Relacione as técnicas de elicitação e especificação de requisitos às suas respectivas definições:

1. Entrevistas

2. Etnografia

3. Histórias e Cenários

4. Casos de Uso

( ) Identifica os atores envolvidos, as funcionalidades principais,

bem como a interação entre atores e funcionalidades do

sistema

( ) Identifica características sobre o sistema (ou processo) atual e

sobre o sistema que será desenvolvido a partir de

questionamento aos stakeholders

( ) Descreve situação de uso do sistema, com informações como:

ator(es); pré-condição; fluxo normal; fluxos alternativos; e

pós-condição.

( ) Técnica de observação onde o analista (engenheiro de

requisitos) se insere na organização do cliente, observa o

trabalho no dia a dia e anota as tarefas dos funcionários

Assinale a opção que indica a relação correta, segundo a ordem apresentada.

A engenharia de software tem empregado prototipação para gerar modelos representativos simulados para validação dos requisitos dos usuários.

Com relação à prototipação, analise os itens a seguir.

I. É o processo de criação de um protótipo, que dependendo das necessidades do projeto, podem empregar, entre outros: protótipos de papel, wireframes, mockups ou protótipos interativos.

II. No processo de engenharia de requisitos, as fases de

elicitação e validação dos requisitos do sistema podem ser

auxiliadas por um protótipo.

III. Um protótipo desenvolvido no processo de projeto do

sistema pode auxiliar na exploração de soluções de software

e no desenvolvimento de uma interface com o usuário para o

sistema.

Está correto o que se afirma em

Com relação à segurança no desenvolvimento de programação e revisão de código, analise as afirmativas a seguir e assinale (V) para a verdadeira e (F) para a falsa.

( ) O ciclo de vida de desenvolvimento de software (SDLC) pode ser aperfeiçoado pelo uso do framework de desenvolvimento de software seguro (Secure Software Development Framework, SSDF), do NIST Cybersecurity, podendo ser usado por organizações de qualquer setor ou comunidade, independentemente do tamanho ou da sofisticação da segurança cibernética, bem como podendo ser usado para qualquer tipo de desenvolvimento de software, independentemente da tecnologia, plataforma, linguagem de programação ou ambiente operacional.

( )O uso do Secure Coding Practices Checklist, do Developer

Guide e do Offensive Web Testing Framework (OWTF), da

Open Web Application Security Project (OWASP), proporciona

melhores práticas de programação segura e revisão de

código.

( ) O uso do Web Security Testing Guide (WSTG) em conjunto

com o Web Application Penetration Checklist , ambos da

OWASP, proporcionam a identificação dos mais adequados

controles de segurança que devem ser executados, de

acordo com as informações do OWASP TOP 10 e WSTG.

As afirmativas são, respectivamente,

Assinale a opção que indica o requisito de ciclo de vida de desenvolvimento de software seguro.

A norma ABNT NBR ISO/IEC 27002:2013 estabelece um código de prática para controles de segurança. Ela fornece diretrizes para prática de gestão de segurança da informação para as organizações, incluindo a seleção, implementação e o gerenciamento dos controles levando em consideração os ambientes de risco da segurança da informação da organização.

Relacione os termos de segurança da informação a seguir, às suas

respectivas definições.

1. Segurança da informação

2. Incidente de segurança de informação

3. Evento de segurança de informação

4. Risco

( ) Preservação da confidencialidade, da integridade e da

disponibilidade da informação; adicionalmente, outras

propriedades, tais como autenticidade, responsabilidade, não

repúdio e confiabilidade, podem também estar envolvidas.

( ) Ocorrência que indica uma possível violação da política de

segurança da informação ou falha de controles, ou uma

situação previamente desconhecida, que possa ser relevante

para a segurança da informação e que pode ser identificada

em um sistema, serviço ou rede.

( ) Ocorrência(s) indesejada(s) ou inesperada(s) que tem grande

probabilidade de comprometer as operações do negócio e

ameaçar a segurança da informação.

( ) Combinação da probabilidade de um evento e de suas

consequências.

Assinale a opção que indica a relação correta, segundo a ordem

apresentada.

A ABNT NBR ISO/IEC 27005:2011 fornece diretrizes para o processo de Gestão de Riscos de Segurança da Informação de uma organização, atendendo particularmente aos requisitos de um Sistema de Gestão de Segurança da Informação (SGSI)

Com relação à Gestão de Risco, em conformidade com a norma

ABNT NBR ISO/IEC 27005:2011, analise os itens a seguir.

I. O risco é o efeito da incerteza nos objetivos, sendo muitas

vezes caracterizado pela referência aos eventos potenciais e

às consequências, ou uma combinação destes.

II. O risco residual (ou "risco retido") se refere ao risco

remanescente após o tratamento de eventos sucessivos.

III. O nível de risco se relaciona a magnitude de um risco,

expressa em termos da combinação das consequências e de

suas probabilidades (likelihood)

Está correto o que se afirma em

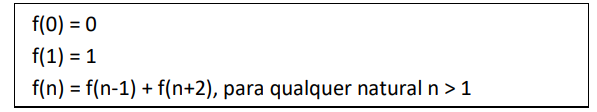

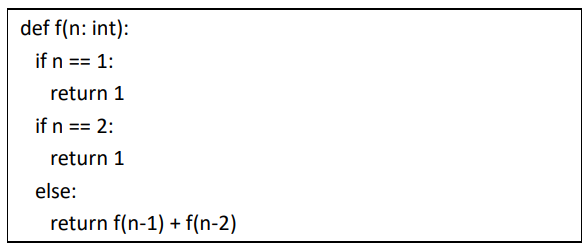

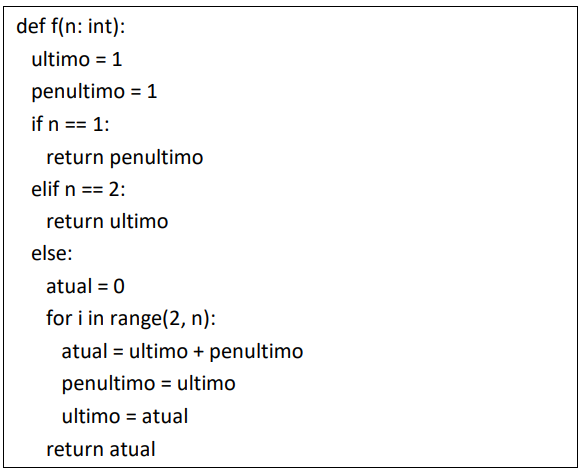

Considere que foram elaboradas duas implementações algorítmicas definidas em linguagem Python (CODIGO-01 e CODIGO-02).

CODIGO-01

CODIGO-02

Quanto às implementações, assinale a afirmativa correta.

Relacione os algoritmos populares listados a seguir, às suas respectivas definições.

1. Algoritmos de classificação

2. Algoritmos de clustering

3. Algoritmos de gradient boosting

4. Algoritmos de regressão linear

( ) Usam cálculos preditivos para atribuir dados a categorias

predefinidas.

( ) mostram ou preveem a relação entre duas variáveis ou dois

fatores ajustando uma linha reta contínua aos dados.

( ) Produzem um modelo de previsão que agrupa modelos de

previsão fracos por meio de um processo de ensembling que

aprimora o desempenho geral do modelo

( ) Dividem os dados em vários grupos determinando o nível de

similaridade entre os pontos de dados.

Assinale a opção que indica a relação correta, segundo a ordem

apresentada.

Com relação à Engenharia de Requisitos, analise as afirmativas a seguir e assinale (V) para a verdadeira e (F) para a falsa.

( ) A Engenharia de Requisitos inclui três atividades fundamentais: elicitação (e análise); especificação; e, validação.

( ) Na etapa de classificação e organização, no processo de

elicitação e análise de requisitos, o conjunto não estruturado

de requisitos é agrupado pelos requisitos relacionados e

organizado em grupos coerentes.

( ) Na prática, a Engenharia de Requisitos é um processo

iterativo, no qual as atividades são intercaladas

As afirmativas são, respectivamente:

Um analista necessita fazer a conversão de um número inteiro não negativo na base decimal para a base binária.

A representação em binário do número 197 é

Os computadores podem converter dados entre a base 2 (binária) e a base 16 (hexadecimal). Os dígitos binários são agrupados em conjuntos de quatro bits, chamados de nibble.

Relacione os nibbles às respectivas definições nem hexadecimal.

1. 1000

2. 1010

3. 1101

4. 0011

( ) A;

( ) 3;

( ) D.

( ) 8.

Assinale a opção que apresenta a relação correta.

Um administrador de sistemas necessita instalar o sistema operacional CentOS (versão 7) em uma máquina que atuará como servidor de banco de dados da Secretaria de Saúde.

O utilitário de instalação a ser executado pelo administrador

chama-se

Um analista de infraestrutura necessita instalar o MS SQLServer 2014 em um Core Server com Windows Server na Secretaria de Saúde do Estado do Mato Grosso.

Assinale a opção que indica a lista de pré-requisitos indicados

pelo Microsoft para que a instalação seja bem-sucedida.

Existem diversas formas normais que podem ser utilizadas na normalização de esquemas relacionais. A forma normal BoyceCodd (FNBC) foi proposta para ser uma simplificação, mas descobriu-se que ela é mais rigorosa que a forma normal que ela pretendia simplificar.

A forma normal que a FNBC pretendia simplificar é a

Os servidores MYSQL versão 8.3 possuem diversos tipos de arquivos de log.

Os arquivos de log usados nos serviços de replicação de dados

são