Questões de Concurso Público TCE-PA 2024 para Auditor de Controle Externo - Área Administrativa - Engenharia Telecomunicação

Foram encontradas 100 questões

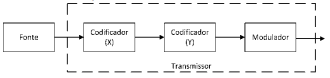

Considerando o diagrama de transmissão digital acima e os conceitos de codificação de fonte e de canal, analise as seguintes afirmativas:

I. A codificação de fonte visa comprimir os dados para reduzir a redundância e otimizar o uso do canal de comunicação, mantendo a integridade da informação original.

II. A codificação de canal utiliza técnicas para proteger os dados contra os efeitos adversos do canal, como ruído e interferência.

III. O código ARQ é uma técnica empregada na camada de codificação de fonte, enquanto o FEC refere-se a um tipo de correção de erros empregada na codificação de canal.

IV. No gráfico acima o codificador (X) e (Y) simbolizam os blocos de codificação de canal e de fonte, respectivamente.

Está correto o que se afirma em:

Analise as seguintes afirmativas sobre as técnicas de acesso:

I. FDMA: Os sinais de cada canal são transmitidos usando diferentes frequências e em diferentes intervalos de tempo distintos. O objetivo de utilizar diferentes frequências e intervalos de tempo é reduzir a interferência entre símbolos. II. TDMA: Vários canais compartilham a mesma portadora, sendo que cada portadora é utilizada em intervalos de tempo distintos, cada uma correspondendo a um canal de usuário. III. CDMA: Usuários se comunicam usando as mesmas frequências simultaneamente, separados por códigos ortogonais, permitindo que todos transmitam simultaneamente numa mesma banda de frequências.

Está correto o que se afirma em

A seguir são apresentadas as tecnologias de telefonia celular com suas respectivas características.

1. 5G

2. UMTS

3. LTE

4. GSM

( ) Utiliza TDMA para chamadas de voz e mensagens SMS com cobertura global.

( ) Baseado em OFDMA, proporciona internet móvel rápida com velocidades de até 100 Mbps.

( ) Usa CDMA para oferecer serviços de dados móveis avançados com velocidades de até 2 Mbps.

( ) Emprega MIMO massivo e mmWave para oferecer velocidades de dados de até 10 Gbps e baixa latência.

Assinale a opção que indica a relação correta, na ordem apresentada.

A respeito dos fundamentos teóricos e do princípio da transmissão por células em sistemas de comunicações celulares, analise as seguintes afirmativas:

I. Além da divisão em células, o sistema de comunicações celulares pode ainda subdividir cada célula em setores, geralmente 3 ou 6 setores. O principal benefício dessa setorização é a redução da interferência na conexão de cada usuário dentro da célula setorizada.

II. O handover é o processo pelo qual é estabelecido o link de comunicação entre dois usuários dentro de uma mesma célula.

III. Em sistemas de comunicação celular, cada célula sempre utiliza todos os canais disponíveis para maximizar a capacidade da rede. O objetivo principal de uma infraestrutura distribuída é otimizar o processamento de informações pelas Estações Rádio Base (ERBs), permitindo que cada ERB gerencie um menor número de usuários.

Está correto o que se afirma em

Neste contexto podem ocorrer dois problemas: problema do terminal oculto e problema desvanecimento do sinal. Com relação aos problemas citados, avalie as afirmativas a seguir.

I. Quando ocorrem obstruções físicas no ambiente da rede (por exemplo, um edifício ocultando a estação A, pode impedir que A e C escutem as transmissões de um e de outro, mesmo que as transmissões de A e C estejam interferindo no destino, B. Isto é chamado de problema do terminal oculto.

II. O problema do desvanecimento do sinal pode ocorrer em que a localização de A e C é tal que as potências de seus sinais não são suficientes para que eles detectem as transmissões um do outro, mas mesmo assim, são suficientes fortes para interferir uma com a outra na estação B.

III. A solução para o problema da estação oculta é o emprego de quadros chamados de Request to Send (RTS) e Clear to Send (CTS). Considere que B e C estão ocultas uma em relação à outra no que diz respeito a A. Vamos supor que um quadro RTS proveniente de A chega em B, mas não em C. Entretanto, como A e C estão dentro do alcance de B, um quadro CTS, que contenha a duração da transmissão de dados de B para A, atinge C. A estação C sabe que alguma estação oculta está usando o canal e para de transmitir.

Está correto o que se afirma em

Do exposto as seguintes afirmativas estão corretas, à exceção de uma. Assinale-a.

I. O protocolo OSPF usa o algoritmo de Dijkstra para calcular as melhores rotas entre a origem e o destino de um datagrama, tendo como informações um banco de dados dos estados de enlaces da topologia do sistema autônomo.

II. O protocolo RIP utiliza o algoritmo de roteamento vetor distância, enviando mensagens regulares entre os roteadores para difundir informações sobre largura de banda dos enlaces.

III. O protocolo OSPF possui um tempo de convergência menor que o protocolo RIP. O tempo de convergência é o período decorrido até que os roteadores completem a execução de uma reação a queda de um determinado roteador, escolhendo outro caminho disponível para os destinos afetados.

Está correto o que se afirma em

Com relação ao funcionamento do protocolo BGP, as seguintes afirmativas estão corretas, à exceção de uma. Assinale-a.

Analise as afirmativas a seguir relativas ao protocolo SSH.

I. O protocolo SSH possui uma arquitetura cliente-servidor.

II. O SSH é um protocolo da camada de aplicação do modelo OSI.

III. Por questões de segurança, o protocolo SSH utiliza somente a porta TCP 22.

Está correto o que se afirma em

O firewall filtro de pacotes

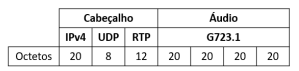

A taxa de transmissão mínima necessária para que não ocorra perda de pacotes, em kbps, é igual a

Considere a seguinte mensagem SIP do tipo INVITE recebida pelo servidor VoIP do TCE-PA:

INVITE [email protected]

From: Carlos

To: <sip:[email protected]>

To: Maria <sip:[email protected]>

Call-ID: [email protected]

Analise as afirmativas a seguir com relação a essa mensagem SIP

INVITE:

I. A SIP URI do usuário que está realizando a chamada é Carlos.

II. Os usuários de origem e destino estão registrados no mesmo

domínio.

III. O número do telefone que está sendo chamado é 2024-0811.

Está correto o que se afirma em

Considerando que todas as perdas de conexão da fonte LED e do fotodetector à fibra somam 2,3dB, a distância máxima teórica do enlace, em km, é aproximadamente igual a

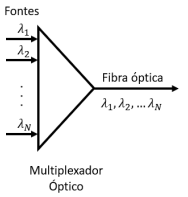

Essa técnica de multiplexação é equivalente à multiplexação

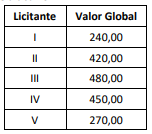

As propostas apresentadas na licitação, em milhares de reais, são mostradas na tabela abaixo:

De acordo com a Lei nº 13.303, de 2016, é correto afirmar que a vencedora do certame foi a empresa

Seu propósito é compreender a natureza do risco e suas características, incluindo o nível de risco.

Além disso, envolve a consideração detalhada de incertezas, fontes de risco, consequências, probabilidade, eventos, cenários, controles e sua eficácia.

A definição acima se refere ao conceito de

I. O processo de gestão de riscos deve ser parte integrante da tomada de decisão, incorporado na estrutura, operações e processos da organização, e aplicado nos níveis estratégicos, táticos e operacionais.

II. A gestão de riscos é melhorada continuamente por meio do aprendizado e experiências.

III. O propósito da gestão de riscos é a criação e proteção de valor. Ela melhora o desempenho, encoraja a inovação e apoia o alcance de objetivos.

Está correto o que se afirma em