Questões de Concurso Público TJ-AP 2024 para Analista Judiciário - Apoio Especializado - Tecnologia da Informação - Segurança da Informação

Foram encontradas 80 questões

A vulnerabilidade identificada permitia um ataque de:

A ETIR identificou que o órgão sofreu um ataque do tipo:

Uma atividade que contribui para a manutenção ou incremento da consciência situacional é:

Para proteger o acesso à rede de forma adequada, deve existir uma infraestrutura de rede que forneça à área de funcionalidade:

De forma a atender à demanda solicitada pelo Tribunal, Walace deverá implementar as regras, respectivamente:

Algumas contramedidas que devem ser implementadas por Davi para evitar os riscos da partilha são:

Ana entrou em contato com a empresa Y, informando que tinha sofrido um ataque de:

Logo, dentro do acrônimo STRIDE, a ameaça a ser trabalhada por Gilberto será:

Ao verificar o OWASP, a equipe definiu o ataque como pertencente à categoria:

• monitorar e realizar análise do mercado e do desenvolvimento de novas tecnologias que possam gerar impactos na proteção de dados e privacidade;

• editar e publicar estudos e notas técnicas informativas realizadas pela Autoridade;

• conscientizar e orientar sobre desenvolvimento de tecnologias relevantes para a proteção de dados, privacidade e segurança da informação; e

• acompanhar e participar das discussões técnicas em fóruns internacionais de matérias relacionadas a tecnologias utilizadas na proteção e no tratamento de dados pessoais e privacidade.

O elemento da estrutura organizacional da ANPD que possui as competências apresentadas é:

Nesse cenário, o papel da empresa SmartDecisionIA é:

Nesse cenário, é correto afirmar que:

O artefato do Scrum composto pela Meta da Sprint (por que), o conjunto de itens do Product Backlog selecionados para a Sprint (o que), bem como um plano de ação para entregar o Incremento (como) é o:

O monitoramento da qualidade dos serviços digitais disponibilizados à sociedade representa uma ação estratégica de:

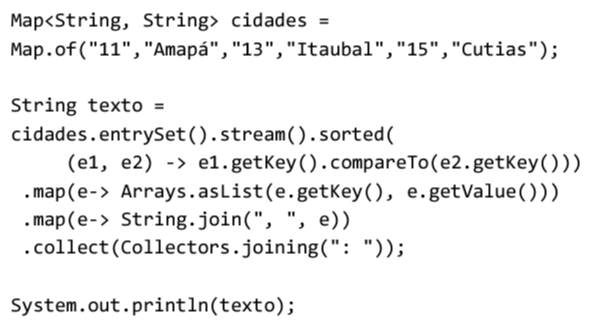

Ao ser executado com as importações necessárias, o código Java acima imprime na saída padrão:

Joana atribuiu ao response_type o valor: