Questões de Concurso Público TJ-RR 2024 para Analista Judiciário - Cibersegurança

Foram encontradas 70 questões

1. Cifra de bloco. 2. Cifra de fluxo.

( ) 3DES. ( ) RC4. ( ) AES. ( ) SEAL.

A associação correta, na ordem dada, é

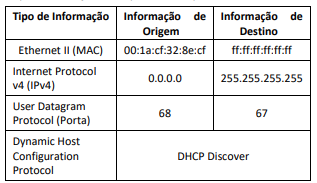

Sobre essa captura, analise as afirmativas a seguir:

I. Trata-se de uma consulta inerente ao processo de configuração dinâmica de informações de rede, como IP, máscara de rede, default gateway etc., solicitada pelo PC ao servidor DHCP que possui endereço físico ff:ff:ff:ff:ff:ff.

II. O MAC do PC é o 00:1a:cf:32:8e:cf.

III. Caso haja retorno do servidor DHCP à esta consulta, as informações de MAC, IPv4 e Porta retornarão com suas posições invertidas, as que estão na origem estarão no destino e vice versa.

Está correto o que se afirma em

Nesse contexto, a resposta a esse tipo de incidente

Uma limitação operacional das soluções NAC sem agentes

Em relação a boas práticas recomendadas pelo ISC para administração do BIND, avalie as afirmativas a seguir e assinale (V) para a verdadeira e (F) para a falsa.

( ) Assegurar que a infraestrutura utilizada suporte EDNS0 e pacotes UDP de tamanhos reduzidos.

( ) Não combinar funções de servidor de nomes autoritativas e recursivas no mesmo servidor.

( ) Empregar firewalls/filtros de pacotes com estado em seus servidores para tráfego de consulta de saída.

As afirmativas são, respectivamente,

Com base na arquitetura TCP, avalie as afirmações a seguir.

I. A arquitetura TCP/IP possui quatro camadas.

II. A camada física é a primeira camada do modelo TCP/IP.

III. Os protocolos de terminal virtual TELNET e transferência de arquivos (FTP) estão localizados na camada de aplicação da arquitetura TCP/IP.

Está correto o que se afirma em

I. O DHCP (Dynamic Host Configuration Protocol) é um protocolo cliente-servidor que permite que um host obtenha um endereço IP (Internet Protocol) automaticamente.

II. Ao contrário do TCP (Transmission Control Protocol), o UDP (User Datagram Protocol) não é orientado a conexões.

III. O SMTP (Simple Mail Transfer Protocol) permite que um servidor de correio eletrônico atue ora como cliente ora como servidor.

Está correto o que se afirma em

Considerando o cenário apresentado, a equipe de TI precisa entender o funcionamento do PAT na rede e selecionar o protocolo de segurança sem fio mais adequado para proteger as comunicações sem comprometer a eficiência.

Com base nas informações fornecidas, assinale a opção que interpreta corretamente o papel do PAT na rede e identifica o protocolo de segurança sem fio mais adequado para garantir a confidencialidade e integridade dos dados transmitidos.

O protocolo amplamente utilizado para o gerenciamento e monitoramento de dispositivos de rede é o

Sabendo que o objetivo é minimizar o tempo de restauração, um procedimento que melhoraria significativamente o processo de recuperação dos dados seria

Considerando a importância dos objetivos de recuperação em um plano de continuidade de negócios, assinale a opção que apresenta as corretas definições para RTO e RPO.

Considerando a interação com a Autoridade Nacional de Proteção de Dados (ANPD), e as responsabilidades e funções de cada um, é correto afirmar que

Durante uma auditoria, o auditor descobriu que

1. O sistema não informa aos usuários como seus dados serão utilizados.

2. Não há procedimentos estabelecidos para que os beneficiários solicitem a remoção de seus dados.

3. Não existe a opção de correção de certos dados fornecidos pelo usuário.

Considerando os direitos do titular de dados pessoais previstos na LGPD, é correto afirmar que, entre os direitos violados, encontra-se o direito de

Nesse modelo, o órgão central que coordena as ações para viabilizar a governança na segurança cibernética é

Com base nos Manuais e Protocolos aprovados pela Portaria nº 162, de 10/06/2021, analise as afirmações a seguir.

I. Os Protocolos e Manuais serão atualizados a qualquer tempo por indicação do Comitê Gestor de Segurança Cibernética do Poder Judiciário.

II. O Protocolo de Investigação de Ilícitos Cibernéticos do Poder Judiciário (PIILC-PJ) deverá ser implementado por todos os órgãos do Poder Judiciário, com exceção do Supremo Tribunal Federal.

III. O Manual de Proteção de Infraestruturas de TIC descreve as ações responsivas a serem colocadas em prática quando ficar evidente que um incidente de segurança cibernética não será mitigado rapidamente e poderá durar dias, semanas ou meses.

Está correto o que se afirma em

Com relação a essa resolução, avalie as afirmativas a seguir.

I. As contratações de STIC devem apresentar as seguintes fases: planejamento da contratação, seleção do fornecedor e gestão do contrato.

II. Nas contratações, via de regra, deve-se adotar a métrica homem-hora para aferição de esforço.

III. Na contratação por inexigibilidade, é facultativa a execução da fase de planejamento da contratação de STIC.

Está correto o que se afirma em

Em relação à API REST, assinale a afirmativa correta.

I. Convém que a organização designe um ponto de contato para ser usado pelo cliente, em relação ao tratamento de dados pessoais.

II. Convém que a organização assegure que o uso de dispositivos móveis não conduza a um comprometimento de dados pessoais.

III. Convém que a organização forneça informações para o cliente em relação às circunstâncias em que ela usa a criptografia para proteger os dados pessoais que ela trata.

Encontra-se presente na referida norma o que se afirma em