Questões de Concurso Público TJ-RR 2024 para Analista Judiciário - Infraestrutura de Tecnologia da Informação

Foram encontradas 70 questões

Assinale a afirmativa correta acerca do modelo de serviço em nuvem mais adequado para esse cenário.

Diante do exposto, assinale a opção que diferencia corretamente os modelos MAC e DAC.

Em relação ao tema, avalie se cada afirmativa a seguir, referente a boas práticas recomendadas pelo ISC para administração do BIND, é verdadeira (V) ou falsa (F) .

( ) Assegurar que a infraestrutura utilizada suporte EDNS0 e pacotes UDP de tamanhos reduzidos.

( ) Não combinar funções de servidor de nomes autoritativas e recursivas no mesmo servidor.

( ) Empregar firewalls/filtros de pacotes com estado em seus servidores para tráfego de consulta de saída.

As afirmativas são, respectivamente,

A seguir são apresentadas quatro etapas do ciclo de execução de uma instrução.

I. A busca do código de operação na memória principal, localizado no endereço indicado pelo Ciclo de Instrução, e seu armazenamento no Registrador de Instrução.

II. A Unidade de Controle comanda a execução da instrução e, se necessário, processa os dados disponíveis nos registradores.

III. Caso a instrução exija, a Unidade de Controle busca o(s) dado(s) na memória e os armazena nos registradores. Esta fase se repete até que todos os dados necessários à execução sejam transferidos.

IV. O Decodificador de Instrução decodifica o código de operação contido no Registrador de Instrução.

A sequência correta dessas etapas, desde o início até a execução da instrução, é

Nesse contexto, analise as seguintes afirmações:

I. O barramento é o canal de comunicação responsável por interligar os componentes, viabilizando a troca de dados entre os diversos dispositivos. Ele pode ser utilizado para a transmissão de sinais de controle, instruções e dados.

II. O componente responsável por coordenar e gerenciar toda a atividade de um processador é a Unidade Lógica e Aritmética.

III. Os registradores são memórias de média velocidade e alta capacidade de armazenamento, porém seu uso é limitado devido ao alto custo.

Está correto o que se afirma em

I. Árvores são estruturas de dados lineares. II. Em uma árvore cada nó pode ter no máximo dois filhos. III. Nós que não possuem filhos são chamados de Folhas.

Está correto o que se afirma em

Entre tais avanços destaca-se

Esta rede se chamava ARPANET e foi o embrião para a Internet mundial.

Com base na arquitetura TCP, analise as afirmações a seguir.

I. A arquitetura TCP/IP possui quatro camadas.

II. A camada física é a primeira camada do modelo TCP/IP.

III. Os protocolos de terminal virtual TELNET e transferência de arquivos (FTP) estão localizados na camada de aplicação da arquitetura TCP/IP.

Está correto o que se afirma em

I. Uma rede LAN e uma rede WAN se diferenciam apenas pelo fato de a WAN ser uma rede sem fio.

II. As WAN costumam usar meios físicos apropriados para longas distâncias, como fibras óticas, pois os enlaces entre dois nós podem ter que cobrir distâncias grandes.

III. A topologia em estrela minimiza o tamanho do cabeamento necessário em uma rede de mais de 8 nós regularmente espaçados pela área de uma WAN.

Está correto o que se afirma em

I. O DHCP (Dynamic Host Configuration Protocol) é um protocolo cliente-servidor que permite que um host obtenha um endereço IP (Internet Protocol) automaticamente.

II. Ao contrário do TCP (Transmission Control Protocol), o UDP (User Datagram Protocol) não é orientado a conexões.

III. O SMTP (Simple Mail Transfer Protocol) permite que um servidor de correio eletrônico atue ora como cliente ora como servidor.

Está correto o que se afirma em

Considerando o cenário apresentado, a equipe de TI precisa entender o funcionamento do PAT na rede e selecionar o protocolo de segurança sem fio mais adequado para proteger as comunicações sem comprometer a eficiência.

Com base nas informações fornecidas, assinale a opção que interpreta corretamente o papel do PAT na rede e identifica o protocolo de segurança sem fio mais adequado para garantir a confidencialidade e integridade dos dados transmitidos.

Diante do cenário apresentado, analise as afirmativas a seguir.

I. O protocolo IEEE 802.1p é utilizado para estabelecer redes tronco, como a realizada entre o roteador e o switch nesse projeto.

II. Quando um quadro não marcado (sem TAG) chega a uma porta de tronco, ele é atribuído à rede virtual nativa.

III. Uma máquina conectada a uma das redes virtuais existente no switch desse projeto poderá acessar as outras máquinas, conectadas as outras redes virtuais no mesmo switch, sem a necessidade de passar pelo roteador.

Está correto o que se afirma em

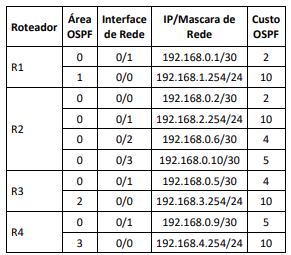

Diante do exposto, analise afirmativas a seguir.

I. O protocolo OSPF para IPv4, utilizado para configuração de rotas em roteadores, utiliza o protocolo TCP, na porta 89, na comunicação entre os roteadores.

II. Após atingir a convergência, o custo observado pelo roteador “R1” para alcançar a rede 192.168.4.0/24 é de 17.

III. Os pacotes enviados pelo computador com IP 192.168.1.1 para o computador com IP 192.168.3.1 passarão pelos roteadores R1, R2 e R3, nesta ordem.

Está correto o que se afirma em

Nesse modelo, o órgão central que coordena as ações para viabilizar a governança na segurança cibernética é

Com base nos Manuais e Protocolos aprovados pela Portaria nº 162, de 10/06/2021, analise as informações a seguir.

I. Os Protocolos e Manuais serão atualizados a qualquer tempo por indicação do Comitê Gestor de Segurança Cibernética do Poder Judiciário.

II. O Protocolo de Investigação de Ilícitos Cibernéticos do Poder Judiciário (PIILC-PJ) deverá ser implementado por todos os órgãos do Poder Judiciário, com exceção do Supremo Tribunal Federal.

III. O Manual de Proteção de Infraestruturas de TIC descreve as ações responsivas a serem colocadas em prática quando ficar evidente que um incidente de segurança cibernética não será mitigado rapidamente e poderá durar dias, semanas ou meses.

É correto o que se afirma em

Selecione a opção que contém um exemplo de requisito não funcional especificado pelo MoReq-Jus.

Entre as diretrizes relacionadas ao processo de desenvolvimento de módulos e serviços na PDPJ-Br, cabe salientar o emprego preferencial da linguagem de programação

Com relação a essa resolução, julgue as afirmativas a seguir.

I. As contratações de STIC devem apresentar as seguintes fases: planejamento da contratação, seleção do fornecedor e gestão do contrato.

II. Nas contratações, via de regra, deve-se adotar a métrica homem-hora para aferição de esforço.

III. Na contratação por inexigibilidade, é facultativa a execução da fase de planejamento da contratação de STIC.

Está correto o que se afirma em

I. A Norma ABNT NBR ISO/IEC 27001:2022 estabelece requisitos genéricos e aplicáveis a todas as instituições, de qualquer tipo, tamanho ou natureza.

II. A Norma ABNT NBR ISO/IEC 27002:2022 fornece orientações para ajudar as organizações a cumprirem os requisitos da ABNT NBR ISO/IEC 27005 em relação às ações para abordar riscos de segurança da informação.

III. A Norma ABNT NBR ISO/IEC 27005:2022 determina os requisitos para estabelecer, implementar, manter e melhorar continuamente um sistema de gestão da segurança da informação dentro do contexto da organização.

Está correto o que se afirma em