Questões de Concurso Público ANS 2013 para Ativ. Téc. de Comple. Intel. - Ciência da Comp. Sistema da Infor. ou Eng. - Infraestrutura, TI, Seg. e Banco de Dados

Foram encontradas 60 questões

I. No caso de empate de preços entre licitantes que se encontrem na mesma ordem de classificação, proceder-se-á ao sorteio para escolha do que primeiro poderá ofertar nova proposta.

II. Nas licitações do tipo técnica e preço, a nova proposta será exclusivamente em relação ao preço e deverá ser suficiente para que o licitante obtenha os pontos necessários para igualar ou superar a pontuação final obtida pela proposta mais bem classificada.

III. Nas licitações do tipo técnica e preço, os licitantes, cujas propostas não tenham obtido a pontuação técnica mínima exigida, poderão exercer a preferência.

O esquema relacional a seguir servirá de contexto para a questão. Ele descreve um banco de dados usado por uma empresa aérea com o objetivo de controlar a oferta e a venda de passagens para seus clientes.

CREATE TABLE VOO (

NUMERO CHAR(5) NOT NULL,

DATA NUMBER(8) NOT NULL,

NUM_ASSEN NUMBER(5) NOT NULL,

CONSTRAINT VOO_PK PRIMARY KEY

(NUMERO))

CREATE TABLE PASSAGEM (

COD NUMBER(5) NOT NULL,

NUM_VOO CHAR(5) NOT NULL,

COD_CLI NUMBER(7) NOT NULL,

VALOR NUMBER(11,2) NOT NULL,

CONSTRAINT PASSAGEM_PK PRIMARY

KEY (COD),

CONSTRAINT PASSAGEM_FK FOREIGN

KEY (NUM_VOO) REFERENCES

VOO (NUMERO))

Observações:

• A coluna NUM_ASSEN, localizada na tabela VOO, representa o número máximo de passageiros que podem ser transportados em um voo.

• A coluna DATA, localizada na tabela VOO,

representa a data na qual um voo irá partir. O formato

dessa data éAAAAMMDD.

O esquema relacional a seguir servirá de contexto para a questão. Ele descreve um banco de dados usado por uma empresa aérea com o objetivo de controlar a oferta e a venda de passagens para seus clientes.

CREATE TABLE VOO (

NUMERO CHAR(5) NOT NULL,

DATA NUMBER(8) NOT NULL,

NUM_ASSEN NUMBER(5) NOT NULL,

CONSTRAINT VOO_PK PRIMARY KEY

(NUMERO))

CREATE TABLE PASSAGEM (

COD NUMBER(5) NOT NULL,

NUM_VOO CHAR(5) NOT NULL,

COD_CLI NUMBER(7) NOT NULL,

VALOR NUMBER(11,2) NOT NULL,

CONSTRAINT PASSAGEM_PK PRIMARY

KEY (COD),

CONSTRAINT PASSAGEM_FK FOREIGN

KEY (NUM_VOO) REFERENCES

VOO (NUMERO))

Observações:

• A coluna NUM_ASSEN, localizada na tabela VOO, representa o número máximo de passageiros que podem ser transportados em um voo.

• A coluna DATA, localizada na tabela VOO,

representa a data na qual um voo irá partir. O formato

dessa data éAAAAMMDD.

Qual comando SQL irá alterar corretamente o preço das passagens que se encaixam na promoção descrita acima?

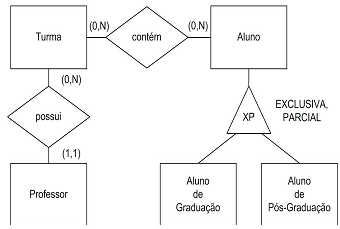

Leia as seguintes afirmativas sobre as entidades e as relações presentes nesse modelo:

I. Algumas turmas não têm professor.

II. Alguns professores não têm turmas.

III. Uma turma contém apenas alunos de graduação ou de pós-graduação.

Marque a alternativa correta em relação às afirmativas acima.

Qual nível de isolamento presente na linguagem SQL do SGBD Oracle impede a ocorrência de leituras fantasma (phantom reads)?

Um dos tipos de particionamento disponíveis no MySQL seleciona uma partição com base no valor retornado por uma expressão definida pelo usuário, que opera sobre os valores presentes nas linhas que serão inseridas em uma tabela.

Que tipo de particionamento é esse?

Analise as seguintes sentenças em relação à

arquitetura de camadas:

I. Para reduzir a complexidade do projeto, a maioria

das redes é organizada como uma pilha de

camadas ou níveis, colocadas umas sobre as

outras.

II. O número de camadas, o nome, o conteúdo e a função de cada camada diferem de uma rede para outra.

III. O objetivo de cada camada é oferecer

determinados serviços às camadas inferiores,

contudo sem isolar essas camadas dos detalhes

de implementação.

É(são) verdadeira(s) apenas:

Coluna I

1. PKI

2. RSA

3. DES

4. WEP

5. Firewall;

Coluna II

( ) Protocolo de Segurança de redes sem fio.

( )Algoritmo de criptografia de chave simétrica.

( ) Infraestrutura de chave pública.

( ) Conjunto de filtros de pacotes e gateway.

( )Algoritmo de chave pública.

A sequência correta é:

I. Proxies transparentes não executam qualquer tipo de filtragem. Eles são usados apenas para criptografar os pacotes recebidos antes de enviá-los para fora da rede.

II. Uma de suas principais funcionalidades é mascarar os endereços dos hosts internos, fornecendo, assim, mais segurança para as redes internas.

III. Os servidores que atuam na camada de sessão (circuit level gateway) têm a capacidade de filtrar o payload dos pacotes.

Marque a alternativa correta em relação às afirmativas acima.

Um tipo de ataque (ou criptoanálise) bastante comum é tentar deduzir as chaves utilizadas, ou um método para recuperar mensagens cifradas com a mesma chave, a partir de uma base de dados de mensagens criptografadas e de suas respectivas mensagens em aberto.

Esse tipo de criptoanálise é chamado de:

Nesse contexto, tais sensores estão atuando no modo:

Que diretriz de implementação NÃO está em acordo com os procedimentos recomendados pela referida norma, no que tange à separação dos recursos de desenvolvimento, de teste e de produção?