Questões de Concurso Público CODATA 2013 para Analista de Informática - Banco de Dados

Foram encontradas 60 questões

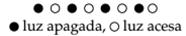

Ele observou bastante e percebeu que a cada cinco segundos duas luzes vizinhas trocavam de estado.

Em certo momento, as luzes estavam assim:

Entre as sequências de luzes abaixo, quais delas NÃO puderam ser vistas por Jorge?

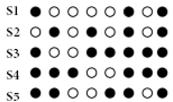

é para indicar um ponteiro e o símbolo

é para indicar um ponteiro e o símbolo  para tratar atribuição de valor, o valor final de RET encontrado pelo programa é:

para tratar atribuição de valor, o valor final de RET encontrado pelo programa é:

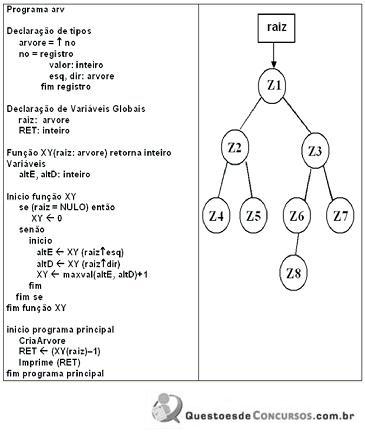

em que o símbolo

é para indicar ponteiro, o símbolo

é para indicar ponteiro, o símbolo  indica atribuição de valor e a função criapont(ponteiro) cria e inicializa ponteiros com “NULO”, a saída impressa por esse programa é:

indica atribuição de valor e a função criapont(ponteiro) cria e inicializa ponteiros com “NULO”, a saída impressa por esse programa é:

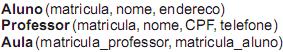

em que Aluno.matricula e Professor.matricula são respectivamente chaves primárias das tabelas Aluno e Professor; a chave primária da tabela Aula é composta pelos campos matricula_professor e matricula_aluno, sendo que matricula_professor é chave estrangeira ligada à tabela Professor e matricula_aluno é chave estrangeira ligada à tabela Aluno. A consulta escrita em SQL ANSI para encontrar quais professores não ministram aula para nenhum aluno é:

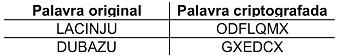

Ao se utilizar esse mesmo algoritmo para criptografar uma palavra qualquer, produziu-se a palavra criptografada “VHJBUR”. A palavra original para esse caso é:

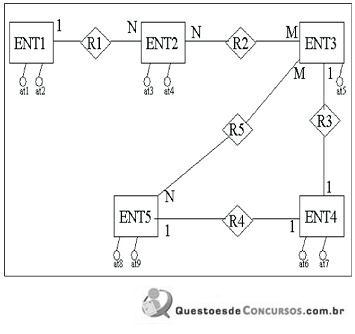

A transformação direta desse diagrama para o modelo relacional, na terceira forma normal, exige:

Sejam as seguintes afirmativas sobre o que está especificado nesse modelo:

I. A entidade Participante possui dois identificadores.

II. Uma cirurgia tem que ter pelo menos um médico como participante.

III. Uma cirurgia pode ser marcada mesmo que o paciente ainda não tenha sido definido.

Marque a alternativa correta em relação às afirmativas acima.

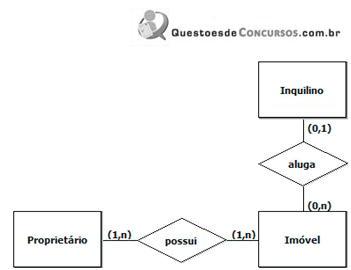

Qual modelo E-R representa com precisão as regras de negócio descritas no enunciado e irá minimizar a ocorrência de redundâncias em um banco de dados derivado desse modelo?

I. A opção READ BY ISN é usada para ler registos na ordememque estão fisicamente armazenados na base de dados.

II. Aopção READ IN LOGICALSEQUENCE é usada para ler registos em ordem de valores de um campo chave.

III. A opção STARTING FROM da cláusula BY permite especificar o valor do campo chave a partir do qual a leitura deve começar.

Marque a alternativa correta em relação às afirmativas acima.