Questões de Concurso Público PGE-RS 2014 para Técnico em Informática

Foram encontradas 50 questões

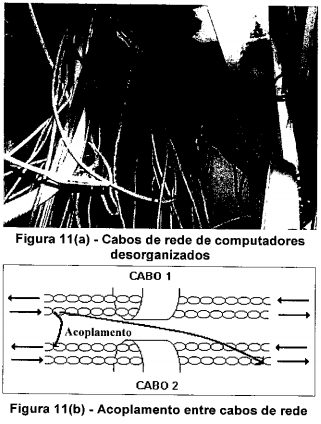

A questão baseia-se nas Figuras 11(a) e 11(b). A Figura 11(a) mostra diversos cabos de rede par trançado categoria Se (UTP Cat 5e) completamente desorganizados, misturados e sem respeitar a distância horizontal máxima permitida para esses tipos de cabos, segundo as normas EIAÍTIA 568-B, para cabeamento estruturado. A Figura 11(b) mostra, esquematicamente, dois cabos de rede do tipo par trançado distintos, chamados de "CABO 1" e "CABO 2", onde a proximidade entre esses cabos causou o acoplamento magnético.

Na Figura 11(a) observa-se uma

rede cabeada, composta por cabos de rede categoria

Se (UTP Cat 5e), construída de forma completamente

equivocada. Nessa rede os cabos estão

desorganizados, embolados e desrespeitando a

distância máxima prevista nas normas EIASTIA 568-B,

para cabeamento horizontal. Em redes desse tipo, pode acontecer de um cabo de rede, como por exemplo o "CABO 1", mostrado esquematicamente

na Figura 11(a), interagir com o "CABO 2", devido a

força do seu sinal e pela sua proximidade, seja pelo efeito indutivo ou capacitivo, levando ao acoplamento

entre tais cabos de rede, acarretando a interferência

indesejada de um canal de transmissão no outro. Nesse caso, esse problema de interferência

indesejada de um cabo de rede no outro, nas condições descritas nesse enunciado, é chamado de:

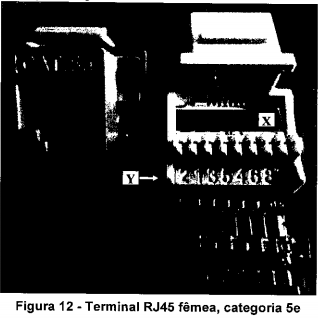

A questão baseia-se na Figura 12, que mostra dois terminais RJ45 fêmea categoria 5e, para tomada de telecomunicações, padrão EIAITIA 568 A ou B. Nessa Figura, se inseriu, intencionalmente, no local apontado pela seta nº "X", um retângulo para ocultar os símbolos existentes nesse local. Observa-se que o termina! apontado pela seta "Y” tem os números "2", "4", "3", "5", "4", "6", "8" e "7", marcados em sua base plástica, de modo a auxiliar o Técnico em Informática na inserção dos fios metálicos do cabo par trançado nesses locais.

A Figura 12, mostra dois terminais RJ45 fêmea Cat 5e (UTP Cat 5e), padrão EIASTIA 568 A ou B, que são utilizados para serem fixados em tomadas de telecomunicações. Nesse caso, sobre o terminal RJ 45, apontado pela seta "Y", pode-se afirmar que, segundo o padrão EIA/TIA:

l. 568 A, no local marcado com o número 1, deve-se inserir o fio metálico, do cabo de rede UTP Cat 5e, de cor branco com verde.

Il. 568 A, no local marcado com o número 4, deve-se inserir o fio metálico, do cabo de rede UTP Cat 5e, de cor azul (sólida).

IIl. 568 B, no local marcado com o número 4, deve-se inserir o fio metálico, do cabo de rede UTP Cat 5e, de cor azul (sólida).

Quais estão corretas?

A questão baseia-se nas Figuras 13(a), 13(b) e 130). A Figura 13(a) mostra, esquematicamente, uma rede de computadores, na qual se ocultou, intencionalmente, alguns ativos de rede. Nessa Figura, podem ser observados os seguintes aspectos: (1) na rede interna, há um servidor WEB (seta nº 3), configurado com o IP fixo "192.168.1.1"; (2) utilizou-se, nessa rede de computadores, um roteador Cisco, modelo 1841, apontado pela seta nº 2; (3) as portas s0/0/0/0 e f0/1, desse roteador, foram configuradas, respectivamente, com os IP estáticos "198.10.1.6" e "492.168.1.254”, de modo a permitir o acesso do computador da rede externa, apontado pela seta nº 1, ao servidor WEB (seta nº 3), da rede interna, por meio do uso de NAT;(4) o sistema operacional do computador externo, apontado pela seta nº 1, é o Windows 8 Pro; e (5) após ter sido configurado adequadamente o roteador (seta nº 2) O computador de IP fixo "200.2.30.1", apontado pela seta nº 1 acessou o servidor WEB (seta nº 3), através da porta "80". A Figura 13(b) mostra, apenas, parte da janela "OS Command Line Interface”, do roteador, e os comandos executados nessa janela. A Figura 13(c) exibe, intencionalmente, apenas parte da tabela do NAT, após se executar um comando na console do roteador. Na Figura 13c), se inseriu, intencionalmente, nos locais apontados pelas setas nº 5 e 6, retângulos para ocultar os comandos digitados e executados nesses locais.

A questão baseia-se nas Figuras 13(a), 13(b) e 130). A Figura 13(a) mostra, esquematicamente, uma rede de computadores, na qual se ocultou, intencionalmente, alguns ativos de rede. Nessa Figura, podem ser observados os seguintes aspectos: (1) na rede interna, há um servidor WEB (seta nº 3), configurado com o IP fixo "192.168.1.1"; (2) utilizou-se, nessa rede de computadores, um roteador Cisco, modelo 1841, apontado pela seta nº 2; (3) as portas s0/0/0/0 e f0/1, desse roteador, foram configuradas, respectivamente, com os IP estáticos "198.10.1.6" e "492.168.1.254”, de modo a permitir o acesso do computador da rede externa, apontado pela seta nº 1, ao servidor WEB (seta nº 3), da rede interna, por meio do uso de NAT;(4) o sistema operacional do computador externo, apontado pela seta nº 1, é o Windows 8 Pro; e (5) após ter sido configurado adequadamente o roteador (seta nº 2) O computador de IP fixo "200.2.30.1", apontado pela seta nº 1 acessou o servidor WEB (seta nº 3), através da porta "80". A Figura 13(b) mostra, apenas, parte da janela "OS Command Line Interface”, do roteador, e os comandos executados nessa janela. A Figura 13(c) exibe, intencionalmente, apenas parte da tabela do NAT, após se executar um comando na console do roteador. Na Figura 13c), se inseriu, intencionalmente, nos locais apontados pelas setas nº 5 e 6, retângulos para ocultar os comandos digitados e executados nesses locais.

A questão baseia-se nas Figuras 13(a), 13(b) e 130). A Figura 13(a) mostra, esquematicamente, uma rede de computadores, na qual se ocultou, intencionalmente, alguns ativos de rede. Nessa Figura, podem ser observados os seguintes aspectos: (1) na rede interna, há um servidor WEB (seta nº 3), configurado com o IP fixo "192.168.1.1"; (2) utilizou-se, nessa rede de computadores, um roteador Cisco, modelo 1841, apontado pela seta nº 2; (3) as portas s0/0/0/0 e f0/1, desse roteador, foram configuradas, respectivamente, com os IP estáticos "198.10.1.6" e "492.168.1.254”, de modo a permitir o acesso do computador da rede externa, apontado pela seta nº 1, ao servidor WEB (seta nº 3), da rede interna, por meio do uso de NAT;(4) o sistema operacional do computador externo, apontado pela seta nº 1, é o Windows 8 Pro; e (5) após ter sido configurado adequadamente o roteador (seta nº 2) O computador de IP fixo "200.2.30.1", apontado pela seta nº 1 acessou o servidor WEB (seta nº 3), através da porta "80". A Figura 13(b) mostra, apenas, parte da janela "OS Command Line Interface”, do roteador, e os comandos executados nessa janela. A Figura 13(c) exibe, intencionalmente, apenas parte da tabela do NAT, após se executar um comando na console do roteador. Na Figura 13c), se inseriu, intencionalmente, nos locais apontados pelas setas nº 5 e 6, retângulos para ocultar os comandos digitados e executados nesses locais.

Na Figura 13(c), a seta nº 8 aponta para o protocolo "icmp". Sobre esse protocolo, considere as seguintes alternativas:

I. O protocolo "ICMP" é um protocolo da camada de aplicação, do modelo "TCP/IP".

Il. Na Figura 13(c), as linhas apontadas pela seta nº 7 podem ter sido exibidas após ter sido executado o seguinte comando, no computador externo, apontado pela seta nº 1 (Figura 13(a)): ping 198.10.1.6

III. Na Figura 13(c), as linhas apontadas pela seta nº 7 podem ter sido exibidas após ter sido executado o seguinte comando, no computador externo, apontado pela seta nº 1 (Figura 13(a)): tracert 198.10.1.6

Quais estão corretas?

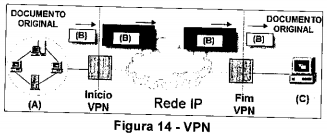

A questão baseia-se na Figura 14, que mostra, esquematicamente, a utilização de uma VPN (Rede Privada Virtual).

A Figura 14 mostra, esquematicamente, uma mensagem, identificada pela letra (B), sendo enviada de um computador da rede (A) para um outro computador (C), de outra rede de computadores, por meio de uma VPN, sobre IP. Nesse caso, considere as seguintes alternativas sobre VPN:

I. Em uma VPN, sobre uma rede IP, utiliza-se o protocolo IPSec, a quem cabe realizar O encapsulamento de pacotes e prover mecanismos de autenticação entre as extremidades do túnel virtual criado. Esse protocolo funciona da seguinte forma: um documento original, enviados por um usuário, como o mostrado na Figura 14, com a indicação "(B)", é encapsulado em um pacote especial chamado "L2TP" e encaminhado pelo túnel No destino, esse pacote é desencapsulado e apresentado na interface apropriada.

Il. A VPN extranet é um tipo de rede privada virtual que permite conectar diversas organizações diferentes, como, por exemplo, clientes a fornecedores, por meio de uma infraestrutura compartilhada com a utilização de conexões normalmente dedicadas.

III. Para garantir a integridade do documento “«B), mostrado na Figura 14, que será enviado de um computador da rede "(A)", para outro, da rede (C)", pode-se utilizar uma das seguintes funções de hash: RSA, DES, RC4 ou SHA-256.

Quais estão corretas?

A questão baseia-se na Figura 15 que mostra, uma placa de rede Gigabit Ethernet.

Considere os seguintes aspectos sobre a tecnologia Gigabit Ethernet:

I. No emprego da tecnologia Gigabit Ethernet, podem ser utilizados cabos de rede par trançado categorias 5e ou 6. Um cabo de rede 1000BaseTutiliza efetivamente apenas três de seus pares, não podendo ser empregado em distâncias superiores a cento e cinquenta metros.

Il. Essa tecnologia permite a operação em full- duplex, a 1000 Mbps, em ambas as direções, para canais ponto-a-ponto.

III. O Gigabit Ethernet é compatível com as tecnologias 10BaseT e 100BaseT, e também utiliza o protocolo CSMA/CD para o compartilhamento do meiofísico.

Quais estão corretas?

A questão baseia-se na Figura 15 que mostra, uma placa de rede Gigabit Ethernet.

A Figura 15 mostra uma placa de rede, padrão Gigabit Ethernet. Nesse caso, pode-se afirmar que essa placa de rede pode ser inserida em um slot da placa mãe do tipo:

I. PCIEX4.

Il. PCLEXS.

III.PCI-E X16.

Quais estão corretas?

A questão baseia-se nas Figuras 16(a) e 16(b). A Figura 16(a) mostra todo o conteúdo da tabela "EMPREGADO", sobre a qual sabem-se os seguintes detalhes: (1) os campos "CODIGO" e "SALARIO" são do tipo numérico e aceitam somente valores inteiros; (2) os campos "NOME" e "CARGO" aceitam conteúdos alfanuméricos; (3) essa tabela foi criada em um banco de dados, segundo os conceitos do modelo relacional e respeitando-se as restrições de identidade; e (4) o banco de dados onde foi executada a consulta da Figura 16(b) não é "case sensitive". A Figura 16(b) mostra uma consulta em SQL.

A questão baseia-se nas Figuras 16(a) e 16(b). A Figura 16(a) mostra todo o conteúdo da tabela "EMPREGADO", sobre a qual sabem-se os seguintes detalhes: (1) os campos "CODIGO" e "SALARIO" são do tipo numérico e aceitam somente valores inteiros; (2) os campos "NOME" e "CARGO" aceitam conteúdos alfanuméricos; (3) essa tabela foi criada em um banco de dados, segundo os conceitos do modelo relacional e respeitando-se as restrições de identidade; e (4) o banco de dados onde foi executada a consulta da Figura 16(b) não é "case sensitive". A Figura 16(b) mostra uma consulta em SQL.