Questões de Concurso Público CIGA-SC 2018 para Analista de Sistemas

Foram encontradas 40 questões

Texto adaptado de: https://super.abril.com.br/ciencia/computador-preve-os-proximos-acusados-de-corrupcao-no-brasil/

Quais estão corretas?

Texto adaptado de: https://super.abril.com.br/ciencia/computador-preve-os-proximos-acusados-de-corrupcao-no-brasil/

Quais acarretam mudanças semânticas nas frases em que estão inseridas?

Texto adaptado de: https://super.abril.com.br/ciencia/computador-preve-os-proximos-acusados-de-corrupcao-no-brasil/

A ordem correta de preenchimento dos parênteses, de cima para baixo, é:

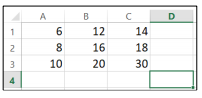

Em relação ao uso do Microsoft Excel 2013 (Português), analise a figura abaixo:

Qual seria o resultado para a fórmula

=SOMA(A1:B2)-SOMA(C1;A1;B2)?

Analise as sentenças matemáticas abaixo:

I. 2/3 < 5/7

II. 2/3 + 5/7 = 1/21

III. 16/30 = 8/15

IV. 7/6 x 36/3 = 14

Quais estão corretas?

ssinale a alternativa que se refere a moeda referenciada na notícia acima.

As lacunas do texto acima, são preenchidas com a nomenclatura em que geralmente são chamados os dispositivos eletrônicos portáteis como PDAs, celulares, smartphones, leitores de mp3, que é:

II. Para excluir, desse esquema de banco de dados, todos os dados da tabela "FUNCAO", basta que o DBA execute o seguinte comando, em SQL padrão: truncate table `ciga`.`FUNCAO`;

III. Para excluir, desse esquema de banco de dados, todos os dados da tabela "EMPREGADO", basta que o DBA execute o seguinte comando, em SQL padrão: delete from `ciga`.`EMPREGADO`; Quais estão corretas?

Para responder à questão, considere a Figura 2, que mostra, esquematicamente, um Diagrama Entidade Relacionamento (DER), notação "Peter Chen", no qual omitiu-se, intencionalmente, as cardinalidades do tipo mínimo/máximo. Nesse diagrama, encontra-se representada uma entidade fraca.

Considerando apenas as

informações disponíveis no DER da Figura 2,

pode-se afirmar que as cardinalidades corretas

a serem inseridas nos locais apontados pelas

setas nº 1 e 2, são, respectivamente:

Para responder à questão, considere a Figura 2, que mostra, esquematicamente, um Diagrama Entidade Relacionamento (DER), notação "Peter Chen", no qual omitiu-se, intencionalmente, as cardinalidades do tipo mínimo/máximo. Nesse diagrama, encontra-se representada uma entidade fraca.

Após observar o esquema relacional e respectivas dependências funcionais existentes na Figura 3, pode-se concluir que essa tabela está na:

I. 1ª Forma Normal (1FN).

II. 2ª Forma Normal (2FN).

III. 3ª Forma Normal (3FN).

Quais estão corretas?

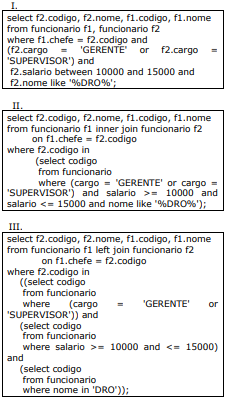

Quais estão corretas?

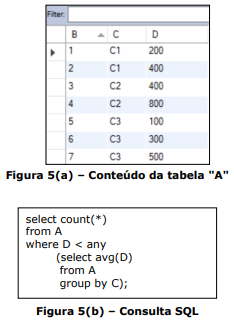

Quais estão corretas? Executando-se a consulta

SQL exibida na Figura 5(b), sobre a tabela da

Figura 5(a), pode-se afirmar que será exibido

como resultado:

Executando-se a consulta

SQL exibida na Figura 5(b), sobre a tabela da

Figura 5(a), pode-se afirmar que será exibido

como resultado: