Questões de Concurso Público CIGA-SC 2018 para Técnico em Tecnologia da Informação

Foram encontradas 40 questões

Para responder à questão, suponha que após a criação de um banco de dados em um SGBD MySQL, foram executadas as instruções SQL mostradas com sucesso no quadro abaixo.

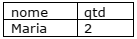

Após uma consulta SQL, o resultado obtido foi:

Assinale a consulta que pode ter sido utilizada

para gerar o resultado mostrado:

Para responder à questão, suponha que após a criação de um banco de dados em um SGBD MySQL, foram executadas as instruções SQL mostradas com sucesso no quadro abaixo.

Qual o resultado para a instrução mostrada a seguir?

SELECT COUNT(codigo) as qtd

FROM Cliente,Venda

WHERE codigo=codcli

AND codigo=4

Para responder à questão, suponha que após a criação de um banco de dados em um SGBD MySQL, foram executadas as instruções SQL mostradas com sucesso no quadro abaixo.

Qual o resultado para a instrução mostrada a seguir?

SELECT AVG(preco) as X, MAX(preco) as Y

FROM Produto

WHERE preco<10

Para responder à questão, suponha que após a criação de um banco de dados em um SGBD MySQL, foram executadas as instruções SQL mostradas com sucesso no quadro abaixo.

A instrução abaixo retorna quantos registros?

SELECT *

FROM Produto,Venda

WHERE codigo=codpro

Para responder à questão, suponha que após a criação de um banco de dados em um SGBD MySQL, foram executadas as instruções SQL mostradas com sucesso no quadro abaixo.

A instrução abaixo retorna quantos registros?

SELECT COUNT(*) as quantidade

FROM Venda

WHERE nf>5

AND codcli<4

Em relação à criptografia, analise as assertivas abaixo:

I. A cifra de César é um exemplo de cifra de substituição.

II. O AES e o RSA são exemplos de algoritmos de chave única.

III. Se um arquivo é cifrado com a chave pública de Maria, pode ser decifrado com a chave privada de Maria, permitindo a leitura de seu conteúdo.

Quais estão corretas?

Considerando o envio de um e-mail com assinatura digital, analise as assertivas abaixo:

I. A assinatura é realizada através da chave privada do remetente.

II. A validação da assinatura é realizada através da chave pública do remetente.

III. O AES-256 pode ser utilizado para a aplicação de assinatura digital em e-mails.

Quais estão corretas?

Analise as seguintes assertivas sobre firewalls:

I. A abordagem de lista branca também é conhecida como default-rejeita.

II. Firewalls sem estado mantêm o contexto dos pacotes que estão sendo processados.

III. A política “descartado” não permite que determinado pacote passe pelo firewall, indicando a falha à origem.

Quais estão corretas?

Em uma LAN, há dois padrões que são considerados os mais utilizados, um deles para redes cabeadas: ___________; e outro para redes sem fio: ___________.

Assinale a alternativa que completa, correta e respectivamente, as lacunas do trecho acima.

Em relação ao padrão IEEE 802.11, analise as assertivas a seguir:

I. O modo ad hoc independe de pontos de acesso (access points).

II. A camada física 802.11b utiliza banda de 3,4 GHz.

III. A camada física 802.11n utiliza banda de 5 GHz.

Quais estão corretas?

Utilizando o software Adobe InDesign, é possível:

I. Importar XML.

II. Aplicar verificação ortográfica.

III. Criar tabelas.

Quais estão corretas?