Questões de Concurso Público Prefeitura de Gramado - RS 2019 para Analista de Sistema

Foram encontradas 40 questões

Lista de Símbolos lógicos:

~ negação

∧ conjunção

∨ disjunção

⊕ disjunção exclusiva

→ condicional

↔ bicondicional

Lista de Símbolos lógicos:

~ negação

∧ conjunção

∨ disjunção

⊕ disjunção exclusiva

→ condicional

↔ bicondicional

Lista de Símbolos lógicos:

~ negação

∧ conjunção

∨ disjunção

⊕ disjunção exclusiva

→ condicional

↔ bicondicional

Considere as seguintes informações:

1. Antônio, Carlos e Daniel são médicos: cardiologista, pediatra e psiquiatra, não necessariamente nesta ordem.

2. Eles têm idades de 39, 42 e 47 anos, porém não se sabe a correta associação entre as pessoas, a especialidade médica e a idade.

3. Sabe-se, contudo, que Antônio não tem 47 anos de idade e ele não é médico psiquiatra.

4. Carlos tem 42 anos de idade.

5. Daniel não é médico pediatra.

6. O médico pediatra não tem 39 anos.

Respectivamente, as especialidades em medicina de Antônio, Daniel e Carlos são:

Lista de Símbolos lógicos:

~ negação

∧ conjunção

∨ disjunção

⊕ disjunção exclusiva

→ condicional

↔ bicondicional

Com relação ao valor lógico do conectivo da conjunção e negação, analise as proposições abaixo e assinale V, para as verdadeiras, ou F, para as falsas.

( ) Quatro é maior que nove, mas não é número par.

( ) Seis é número par, contudo seis é maior que três.

( ) Nove é maior que cinco, entretanto, cinco é número primo, mas nove não é número primo.

A ordem correta de preenchimento dos parênteses, de cima para baixo, é:

Lista de Símbolos lógicos:

~ negação

∧ conjunção

∨ disjunção

⊕ disjunção exclusiva

→ condicional

↔ bicondicional

Suponha que seja verdadeiro o valor lógico da proposição P e falso o valor lógico das proposições Q e R. Sendo assim, avalie o valor lógico das seguintes proposições compostas:

I. (P→Q)∧R

II. (R→~P)

III. ~R ∨(P∧Q)

IV. (Q⊕P)∧R

Quais têm valor lógico verdadeiro?

De acordo com o guia Scrum, analise as assertivas a seguir:

I. Scrum é um framework para planejamento, programação e manutenção de produtos simples.

II. Três são os pilares para toda a implementação de um controle de processo empírico: transparência, inspeção e adaptação.

III. O Scrum Team consiste de um Product Owner, o Development Team, e de um Scrum Master.

IV. A Product Backlog é uma lista ordenada de tudo o que é conhecido como necessário ao produto.

Quase estão corretas?

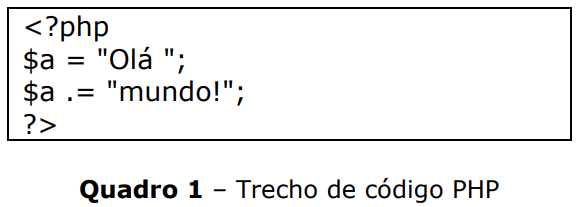

Analise o trecho de código PHP mostrado no Quadro 1 abaixo:

Ao final da execução do código, a variável $a deve possuir o seguinte conteúdo (considere apenas o

conteúdo mostrado dentro das aspas duplas):

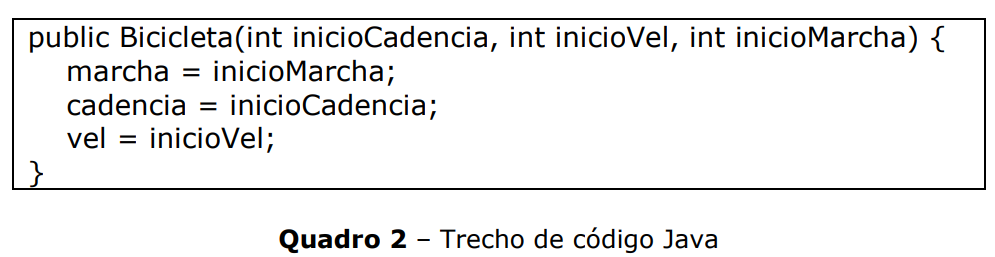

Considerando a utilização da linguagem Java, suponha que exista uma classe denominada Bicicleta e que, dentro dela, exista, entre outros, o trecho de código mostrado no Quadro 2 abaixo:

Em relação ao trecho mostrado e às características da linguagem Java, analise as assertivas a seguir:

I. O trecho de código mostrado é um exemplo de construtor.

II. Para criar um novo objeto Bicicleta, utiliza-se o operador new, como, por exemplo: Bicicleta minhaBike = new Bicicleta(25, 0, 7);.

III. O trecho mostrado não é um método.

IV. Para evitar conflitos, deve haver apenas um construtor por classe.

Quais estão corretas?

Quadro 3 - Comandos SQL executados em um SGBD MySQL

A partir da consulta SQL mostrada a seguir, assinale a alternativa que indica o resultado correto.

SELECT distinct nome

FROM Aluno

WHERE email like '%gmail.com'

AND matricula > 1

Quadro 3 - Comandos SQL executados em um SGBD MySQL

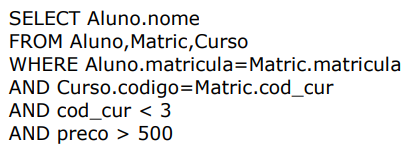

A partir da consulta SQL mostrada a seguir, assinale a alternativa que indica quantas linhas devem ser retornadas.

Figura 1 – Algoritmo escrito através do software VISUALG

Figura 1 – Algoritmo escrito através do software VISUALG

Em relação à criptografia, assinatura digital e certificação digital, analise as assertivas a seguir:

I. A criptografia de chave única utiliza a mesma chave para cifrar e decifrar. Um exemplo de algoritmo de chave única é o RSA.

II. Na criptografia de chave pública, quando uma informação é cifrada com uma das chaves, somente a outra chave do par consegue decifrá-la.

III. Através da assinatura digital, é possível comprovar a autenticidade e a integridade de uma informação.

IV. Certificado autoassinado é aquele no qual o dono e o emissor são a mesma entidade. Pode ser utilizado de forma legítima ou maliciosa.

Quais estão corretas?

Em relação a códigos maliciosos (malwares), analise as assertivas a seguir:

I. Vírus é uma categoria de malware que pode ser infectado através de pendrives e outros dispositivos, porém não pode ser propagado por e-mail.

II. Um worm é capaz de se propagar automaticamente em redes de computadores e não se propaga por meio da inclusão de cópias de si mesmo em outros programas.

III. Um computador denominado zumbi é aquele que pode ser controlado remotamente, sem o conhecimento do seu dono.

IV. Spyware é um programa que pode ser utilizado apenas de forma maliciosa, não sendo permitida a utilização de forma legítima.

Quais estão corretas?