Questões de Concurso Público Câmara de São João de Meriti - RJ 2018 para Técnico em Informática

Foram encontradas 60 questões

(1) traceroute (2) nslookup (3) netstat

✓ O utilitário serve para traduzir nomes de domínio para os números IP correspondentes. Com seu resultado, pode-se consultar os servidores de DNS espalhados na Internet para resolver uma consulta e descobrir o endereço. ✓ O utilitário serve para mostrar as conexões ativas atualmente com o computador em questão. Com seu resultado, pode-se listar na tela todas as conexões TCP/IP em andamento, além de existir uma opção para mostrar o conteúdo da tabela de roteamento. ✓ O utilitário serve para mostrar ao administrador de rede por onde um pacote IP trafega quando é enviado. Com seu resultado, pode-se verificar em qual ponto uma comunicação pode estar rompida ou com tráfego congestionado.

As descrições correspondem respectivamente aos utilitários:

( I ) Possibilita fazer a configuração automática e dinâmica de computadores que estejam ligados a uma rede TCP/IP. Para isso, utiliza um modelo cliente-servidor, sendo que o servidor faz gestão centralizada dos endereços IP que são usados na rede. Esse recurso permite a atribuição automática de endereços IP às máquinas cliente. ( II ) Funciona como um sistema de tradução de endereços IP para nomes de domínios. Esse recurso permite a um internauta digitar um mneumônico como http://cmsjm. rj.gov.br/ para o site da Câmara Municipal de São de Meriti, por exemplo, ao invés do endereço IP correspondente.

Esses recursos são conhecidos, respectivamente, pelas siglas:

I. Com uma VPN pode-se acessar qualquer website em qualquer sítio do mundo, enquanto que um PROXY funciona apenas para certas restrições geográficas e não pode ajudar caso se queira evitar firewalls. II. Com uma VPN, a velocidade da sua ligação não é influenciada pois elas oferecem algumas funcionalidades como proxies SOCKS e DNS inteligente, enquanto que com PROXY o mais provável é ter uma ligação muito lenta pois um proxy é de tecnologia inferior que não é capaz de oferecer ligações mais rápidas. III. VPN oferece um nível de criptografia elevado, tornando praticamente impossível para um hacker ou criminoso virtual intrometer-se na sua segurança online. Enquanto que PROXY oferece um nível de segurança muito baixo, pois não criptografa qualquer tráfego que passe pelos servidores, tornando-o vulnerável a criminosos virtuais e hackers.

Assinale a alternativa correta:

(1) Completo (2) Incremental (3) Diferencial

✓ Backup somente de arquivos modificados, mas acumulativos, ou seja, uma vez que um arquivo foi modificado, este continua a ser incluso em todos os backups posteriores. A maior vantagem está no fato de geralmente oferecem restaurações completas e de arquivos mais rápidas, devido ao menor número de backups onde procurar e restaurar, e a desvantagem é que tendem a crescer um pouco.

✓ Backup de todos os arquivos para a mídia de backup, copiando tudo indiscriminadamente para a mídia de backup, havendo modificações ou não. Esta é a razão pela qual este tipo de os backup não ser feito com frequência. A vantagem está no fato do backup conter toda a informação e a desvantagem ser muito demorado e de recuperação geralmente lenta. ✓ Backup que verifica se o horário de alteração de um arquivo é mais recente que o horário de seu último backup. Se não for, o arquivo não modificado é ignorado e, se for, se a data de modificação é mais recente que a data do último backup, o arquivo modificado será gravado. A maior vantagem está no fato de rodarem mais rapidamente, e a desvantagem de englobar diversas versões, muitas das vezes diárias.

As descrições correspondem respectivamente aos backups:

Esse tipo de RAID possui as características listadas a seguir:

• Os drivers são espelhados. • Caso um dos discos falhe, o outro possui uma cópia exata dos dados do disco que falhou. • Para o disco virtual, a taxa de leitura é duas vezes maior do que a de um disco único e a taxa de escrita é a mesma. • Só aceita dois discos e tem como desvantagem só utilizar metade da capacidade dos dois discos como área útil.

Esse esquema faz referência ao RAID do tipo:

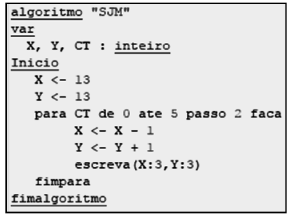

Observe o algoritmo abaixo:

Após a execução, esse algoritmo irá gerar a seguinte sequência de números:

(a)

(a)  (b)

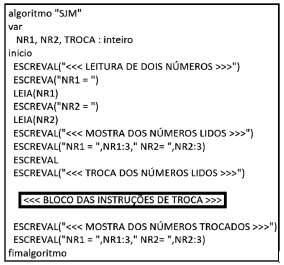

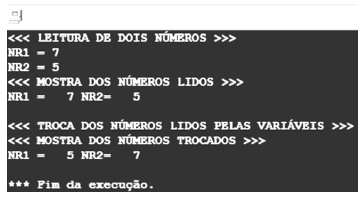

(b) O procedimento de troca de variáveis pode ser feito de dois modos: (1) com ajuda de uma variável auxiliar (TROCA) ou (2) sem o auxílio dessa variável auxiliar.

As soluções que mostram as instruções que devem compor o

para os

modos (1) e (2) estão indicadas, respectivamente, na seguinte

alternativa:

para os

modos (1) e (2) estão indicadas, respectivamente, na seguinte

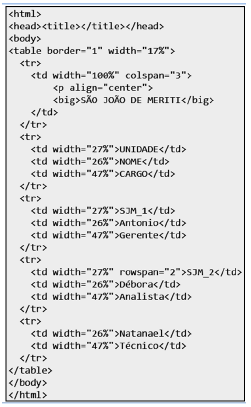

alternativa: Observe o código abaixo em HTML:

O código gera a seguinte tabela:

✓ Ideal para ser aplicada exclusivamente à página principal do site. ✓ Sintaxe é <head>...<link rel="stylesheet" type="text/css" href="nome_arquivo.css">...</head>. ✓ As regras CSS são declaradas em um arquivo separado dos documentos HTML para os quais foram criadas.

As afirmações são respectivamente:

I. PHP é uma linguagem de scripts open source de uso geral, na qual o script é executado na máquina do cliente, gerando o HTML que é enviado ao browser. II. Com o PHP é possível coletar dados de um formulário, gerar páginas dinamicamente, enviar e receber cookies e gerar relatórios. III. Com PHP é possível interagir com bancos de dados e aplicações existentes no servidor com a vantagem de não expor o código fonte para o cliente.

Assinale a alternativa correta:

✓ O operador binário % retorna o inteiro restante da divisão dos dois operandos. Por exemplo, em x = 5 % 3, x assume o valor 2. ✓ O operador != retorna verdadeiro caso os operandos não sejam iguais. Por exemplo, se a = 3 e b = 5, em a != 3; retorna verdadeiro e em a != b; retorna falso. ✓ O operador ++ é utilizado para incrementar variáveis de 1. Por exemplo, se x vale 2, y = ++x faz x igual a 3 e depois y igual a 3.

As afirmativas são respectivamente:

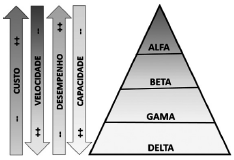

Registradores e as memórias secundária, cache e principal correspondem na figura, respectivamente, aos seguintes Identificadores: