Questões de Concurso Público ADASA 2022 para Regulador de Serviços Públicos - Tecnologia da Informação e Comunicação

Foram encontradas 60 questões

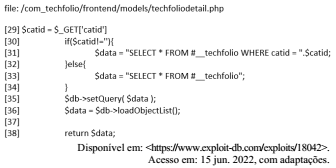

Sistemas de gestão de conteúdo (Content Management System – CMS), como Joomla, Plone e WordPress, são ferramentas muito comuns para hospedagem de portais institucionais, principalmente com a padronização da identidade visual do governo.

Entretanto, apesar de facilitar a publicação de conteúdos, o administrador, ao instalar plugins de terceiros, deve se manter sempre atento à exposição do ambiente de hospedagem a vulnerabilidades importadas juntamente com os plugins, devendo manter, em sua base, sempre as versões mais atuais e consultando, de forma recorrente, a existência de vulnerabilidades conhecidas em sua base instalada, em portais como o Exploit DB.

Acervo pessoal

Com base nas informações apresentadas, assinale a

alternativa que indica o tipo de vulnerabilidade existente.

Métodos criptográficos podem ser subdivididos em duas categorias: criptografia de chave simétrica e criptografia de chave assimétrica.

A criptografia de chave simétrica, também chamada de criptografia de chave secreta ou única, utiliza uma mesma chave tanto para codificar quanto para decodificar.

A criptografia de chaves assimétricas, também conhecida como criptografia de chave pública, utiliza duas chaves distintas; uma pública, que pode ser livremente divulgada, e uma privada, que deve ser mantida em segredo por seu dono.

CGI.BR. Cartilha de segurança para internet. 4. ed.

São Paulo: CERT.br, 2012, com adaptações.

A respeito desse assunto, assinale a alternativa correta.

Segundo NIST, o processo de resposta a incidentes de segurança é dividido em quatro etapas. São elas:

1. preparação;

2. detecção e análise de incidentes;

3. contenção, erradicação e recuperação; e

4. atividades pós-incidente.

A fase na qual deve ser realizada a coleta de evidências forenses é a de

O DevOps faz uso de três pipelines e, em um deles, as alterações realizadas pelos diferentes elementos do grupo são validadas, testadas e integradas ao repositório compartilhado do código fonte da aplicação.

A descrição apresentada corresponde ao Pipeline Continuous

Considere hipoteticamente que está sendo implantado um sistema informatizado para controlar os serviços hídricos prestados aos cidadãos de determinada localidade, tais como perfuração de poços, lançamento de águas pluviais e construção de barragens. Esse sistema será responsável pela abertura e pelo controle dos processos e será implantado em todos os computadores da Adasa por quatro analistas de sistemas: Pedro, Paulo, Tiago e Tomé. Depois de executado o serviço, os quatro analistas prestaram as declarações a seguir.

Pedro: “Eu, Paulo e Tiago, juntos, instalamos o sistema em 12 computadores.”

Paulo: “Eu, Pedro e Tomé, juntos, instalamos o sistema em 10 computadores.”

Tiago: “Eu, Pedro e Tomé, juntos, instalamos o sistema em 11 computadores.”

Tomé: “Eu, Paulo e Tiago, juntos, instalamos o sistema em 12 computadores.”

Sabendo que, em cada computador, trabalhou um, e somente

um, analista, em quantos computadores Pedro fez a

instalação do sistema?

A emergência da cultura planetária via redes de teleinformática instalou definitivamente uma crise na hegemonia dos meios de massa e, com ela, o emprego da palavra “mídia” se generalizou para se referir também a todos os processos de comunicação mediados por computador. A partir de uma tal generalização, todos os meios de comunicação, inclusive os de massa, inclusive o livro, inclusive a fala, passaram a ser referidos pela rubrica de “mídia” até o ponto de qualquer meio de comunicação receber hoje a denominação genérica de “mídia” e o conjunto deles, de mídias.

SANTAELLA, L. Navegar no ciberespaço: o perfil cognitivo do leitor

imersivo. São Paulo: Paulus, 2004.

Tendo como referência o texto apresentado, assinale a alternativa correta.