Questões de Concurso Público Prefeitura de Manaus - AM 2024 para Analista Municipal - Rede de Computadores

Foram encontradas 60 questões

Fonte: https://edisciplinas.usp.br/

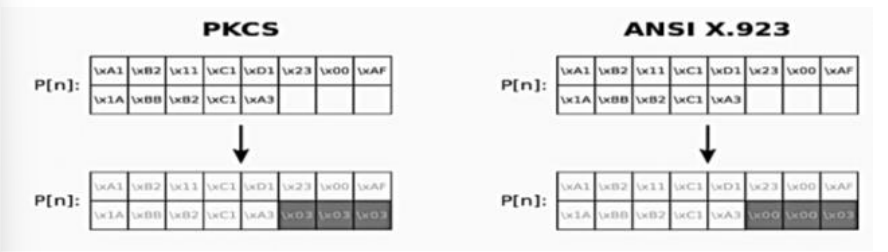

I. The Public-Key Cryptography Standards (PKCS) compreende um grupo de padrões criptográficos que fornecem diretrizes e interfaces de programação de aplicativos (APIs) para o uso de métodos criptográficos.

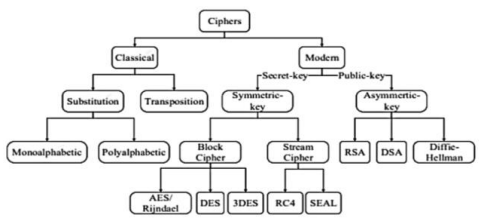

II. AES significa Advanced Encryption Standard e consiste de um algoritmo de criptografia simétrica popularmente usado, estabelecido pelo Instituto Nacional de Padrões e Tecnologia dos EUA (NIST) em 2001. O AES é apresentado como sucessor do então popular, mas antigo, algoritmo Data Encryption Standard (DES).

III. ANSI X9.23 define um aprimoramento no modo básico de encadeamento de blocos de criptografia (CBC) do ANSI X3.106 para que o sistema possa processar dados com um comprimento que não seja um múltiplo exato de oito bytes.

Está(ão) correta(s) a(s) afirmativa(s):

Fonte: SINGH (2013).

A respeito dos métodos de criptografia é correto afirmar, EXCETO:

Fonte: https://repositorio.ifgoiano.edu.br/bitstream/prefix/795/1/tcc_ Willian_Wallace_de_Matteus_Silva.pdf

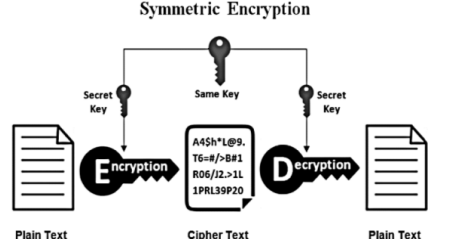

I. o algoritmo de chave simétrica The Data Encryption Standard (DES) desenvolvido pela IBM na década de 1970, foi adotado em 1976 pelo National Institute of Standards and echnolog (NIST). O DES foi projetado para criptografar e descriptografar blocos de informação de 64 bits de comprimento. Mesmo tendo uma chave de entrada de 64 bits, o tamanho real da chave do algoritmo DES é de 56 bits.

II. o sistema de chave simétrica consiste em um par de chaves, uma pública e uma privada, onde esse par de chaves é utilizado para criptografar e descriptografar uma informação.

III. utilizando o conceito de chave simétrica, se um terceiro interceptar a chave durante a transmissção, ele tem acesso às instruções para criptografar novas mensagens e descriptografar a informação cifrada enviada, inutilizando qualquer segurança que o algoritmo traria.

Está(ão) correta(s) a(s) afirmativa(s):

I. O objetivo da camada física é transportar uma sequência de bits de uma máquina para outra

II. O tipo de meio físico a ser usado depende, dentre outros fatores de:

largura de banda (BW: bandwidth); atraso (delay) ou latência (latency); custo; Facilidade de instalação e manutenção.

III. A topologia física define a forma como o fluxo de informações será transmitido através da rede, portanto determina a estrutura de funcionamento da rede.

Está(ão) correta(s) a(s) afirmativa(s):

I. Consiste em dois fios de cobre encapados (≈1 mm de espessura) que são trançados para evitar interferência elétrica.

II. Pode transmitir dados por alguns ms sem necessidade de amplificação.

III. Transmissão de dados apenas analógicos.

Está(ão) correta(s) a(s) afirmativa(a):

É correto afirmar que:

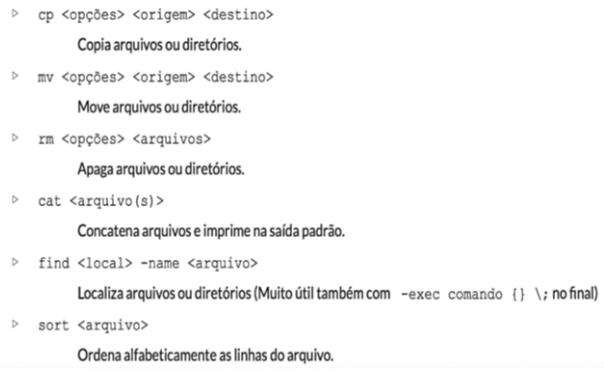

_____________ são comandos contidos no próprio shell, ou seja, são comandos que o shell executa diretamente, sem invocar outros programas. Alguns comandos são: ______________, ______________, ______________.

______________________é um processo na Engenharia de Software responsável por identificar e controlar o acesso, as versões e as mudanças nos itens de configuração com o objetivo de garantir sua integridade.

I. O Gerenciamento de Configuração de Software consiste do conjunto de atividades que devem ser desenvolvidas para administrar as alterações durante o ciclo de vida do software.

II. Alguns conceitos fundamentais sobre o gerenciamento de configuração são: (i) Linhas-base (referencial, padrão de referência): (ii) Release ou Entrega; (iii) Repositório dos Itens de Configuração; (iv) Check -in / Check-out; and (v) Rastreabilidade.

III. Uma desvantagem do uso de sistemas de controle de versão consiste no fato que os releases atuais ou anteriores não podem ser geradas a qualquer momento a partir das baselines e das mudanças armazenadas por elas.

Está(ão) correta(s) a(s) afirmativa(a):

Fonte: https://edisciplinas.usp.br/

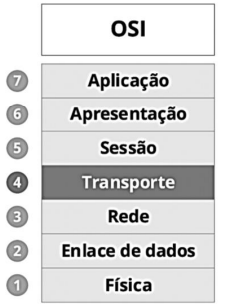

É correto afirmar sobre a camada de transporte, EXCETO: