Questões de Concurso Público IMBEL 2024 para Analista Especializado - Analista de Sistemas

Foram encontradas 60 questões

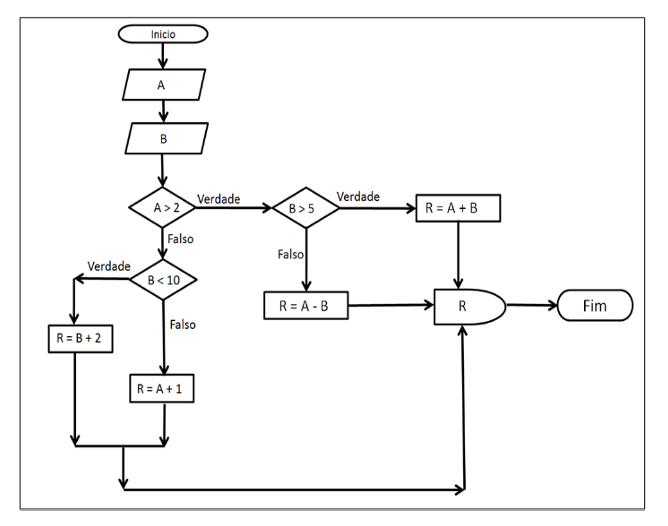

Analise o seguinte fluxograma:

Supondo-se que o usuário entrou com os dados 10 e 6 (primeiro 10 e depois 6), após a execução do algoritmo será exibido ao usuário o valor:

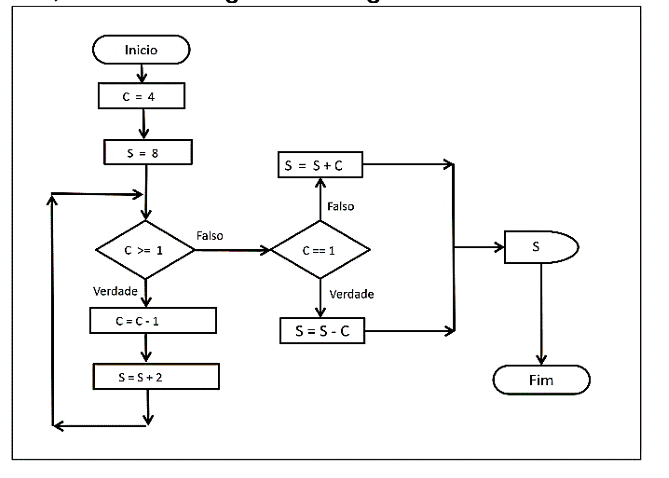

Analise o seguinte fluxograma:

Após a execução do algoritmo será exibido ao usuário o valor:

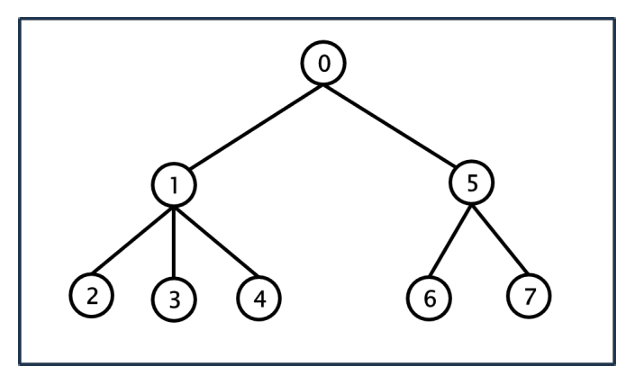

Ao se aplicar na árvore acima o algoritmo de travessia Pré-Ordem, a partir da raiz, a ordem de visita dos nós será o descrito na alternativa:

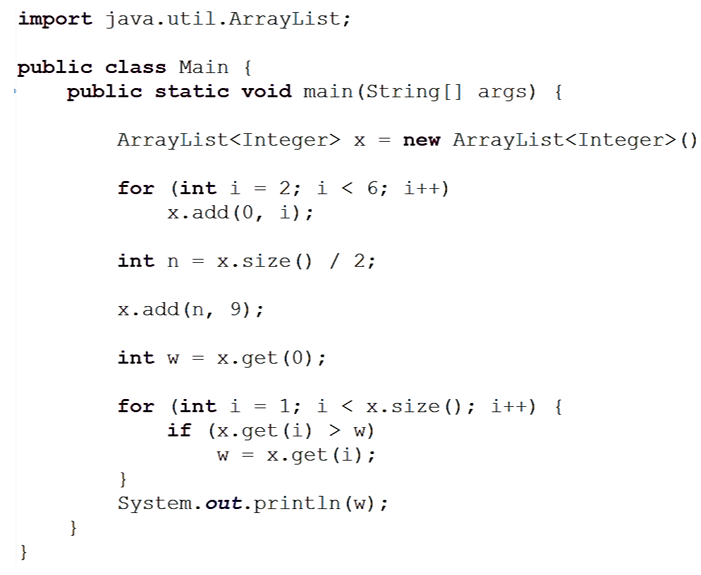

Considere o programa abaixo escrito na Linguagem Java:

Após a execução do programa será exibido ao usuário, no console, o valor:

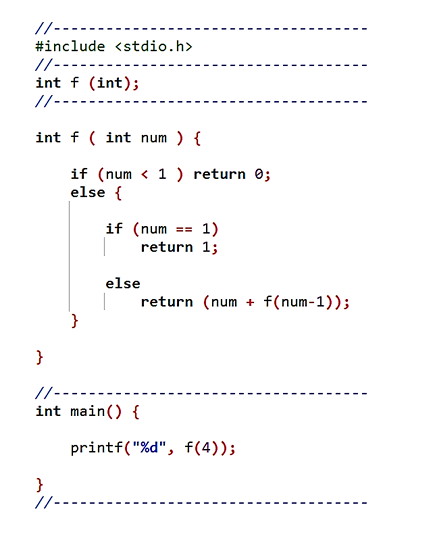

Considere o programa abaixo escrito na Linguagem C:

Após a execução do programa será exibido ao usuário, no console, o valor:

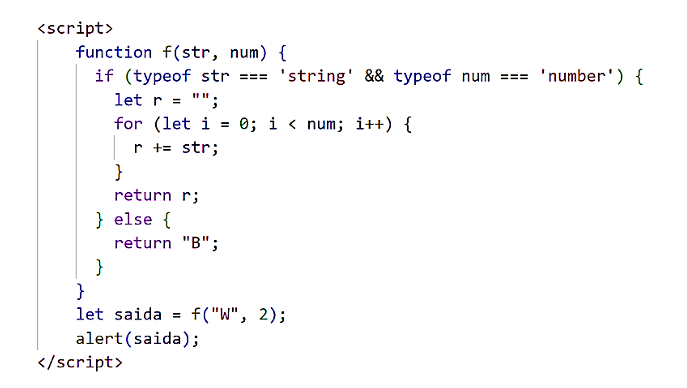

Após a execução do programa o valor da variável ‘saída’ será a descrita na alternativa:

Assinale a alternativa corretamente a lacuna.

Assinale a alternativa que preencha corretamente a lacuna.

( ) Para a detecção de colisões, uma estação tem de ser capaz de transmitir dados e receber, simultaneamente, sinais de colisão. Isso pode significar aumento nos custos das estações e maiores exigências de largura de banda.

( ) Pode ocorrer de que a colisão não seja detectada por todas as estações em uma rede, porque algumas podem estar ocultas.

( ) A distância entre as estações pode ser grande. O enfraquecimento do sinal poderia impedir que uma estação em uma extremidade da rede detectasse uma colisão na outra ponta.

Analise as afirmativas acima e dê valores Verdadeiro (V) ou Falso (F). Assinale a alternativa que apresenta a sequência correta de cima para baixo.

Na gestão dos processos pelo processador, o tempo de ______, é o tempo que um processo leva desde a sua criação até seu término, levando em consideração todo o tempo gasto na espera para alocação de memória, espera na fila, processamento na UCP e na fila de espera como nas operações de entrada e saída (E/S).

Assinale a alternativa que preencha corretamente a lacuna.

Um recurso que todo administrador tem que conhecer no Linux é o uso correto do shell bash. Com ele você pode conectar comandos para que a saída de um se torne a entrada do seguinte. Esse recurso é referido como ______.

Assinale a alternativa que preencha corretamente a lacuna.

Dentro das normas da ISO, tem aquela que define os requisitos para que uma empresa possa administrar um Sistema de Gestão de Segurança da Informação certificado. Ela leva em consideração os ativos da companhia e as necessidades da área de negócio para definir a melhor forma de administrar o sistema. Este texto trata da norma ISO ______.

Assinale a alternativa que preencha corretamente a lacuna.

( ) A combinação de um algoritmo de criptografia e de um algoritmo de descriptografia é denominada cifra.

( ) Chave é um número ou conjunto de números sobre a qual a cifra opera.

( ) Pode-se dividir todas as cifras em duas amplas categorias: cifras de chave simétrica e cifras de chave assimétrica.

Assinale a alternativa que apresenta a sequência correta de cima para baixo.