Questões de Concurso Público TRE-MA 2015 para Analista Judiciário - Análise de Sistemas

Foram encontradas 7 questões

I. Todos os níveis de RAID são formados por um conjunto de unidades de discos físicos, vistas pelo sistema operacional como uma única unidade lógica.

II. Os níveis de RAID 1, 3, 4, 5 e 6 contam com redundância, obtida através do armazenamento de informações de paridade e visando conseguir uma alta disponibilidade.

III. Os dados são distribuídos pelos discos físicos de um array em um esquema conhecido como intercalação de dados (striping).

Assinale a alternativa correta com relação as afirmativas:

I. Uma página WEB em um servidor consiste de um texto e 4 imagens. Um usuário requisita esta página através de um browser e como consequência, o browser vai enviar uma mensagem de requisição HTTP e receberá 4 mensagens de resposta.

II. Em uma mensagem de requisição HTTP típica, a linha no cabeçalho desta requisição contendo: Connection: close indica ao servidor que o browser não deseja usar conexões persistentes.

III. Os protocolos da camada de aplicação da internet HTTP, FTP, SMTP e DNS utilizam TCP, TCP, UDP e UDP, respectivamente, como protocolos da camada de transporte.

Assinale a alternativa correta com relação as afirmativas:

I. O UDP fornece à aplicação solicitante um serviço não confiável, orientado para conexão.

II. O TCP fornece à aplicação solicitante um serviço confiável, orientado para conexão.

III. Se dois segmentos UDP possuem endereços IP de fonte e/ou números de porta de fonte diferentes, porém o mesmo endereço IP de destino e o mesmo número de porta de destino, eles serão direcionados a processos diferentes por meio de sockets de destino diferentes.

Assinale a alternativa correta com relação as afirmações:

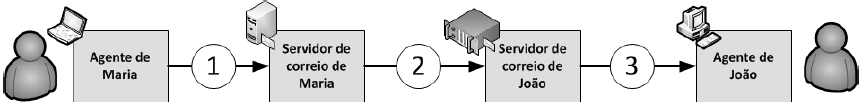

Maria e João são irmãos gêmeos que moram em cidades diferentes e costumam se comunicar por correio eletrônico através da Internet. A figura abaixo esquematiza o envio de uma mensagem de correio eletrônico da Maria para o João.

Neste esquema, os possíveis protocolos de correio eletrônico da internet usados nos caminhos destacados na figura

como 1, 2 e 3 são, respectivamente:

I. Suplementa a técnica de backup em fitas magnéticas.

II. Substitui a técnica de backup em fitas magnéticas. Justamente porque:

III. Provê recuperabilidade mediante apagamento acidental de arquivos de um usuário.

IV. Não provê recuperabilidade mediante apagamento acidental de arquivos de um usuário.

São corretas as afirmações: