Questões de Concurso Público TRE-MA 2015 para Analista Judiciário - Análise de Sistemas

Foram encontradas 70 questões

A linguagem OCL é usada em conjunto com a linguagem de modelagem unificada - UML. No trecho abaixo em linguagem OCL:

Context Livro::lucro

derive:

self.preco-self.custo

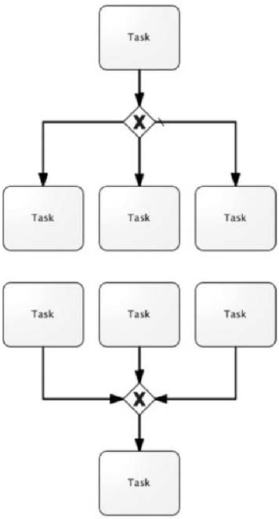

Na figura abaixo usando a notação BPMN apresenta-se um gateway exclusivo. Esse tipo de notação serve para:

I. Menor do que o esperado para a funcão heartbeat da biblioteca OpenSSL.

II. Maior do que o esperado para a funcão heartbeat da biblioteca OpenSSL. E, consequentemente, conseguir ler informações sensitivas como logins e senhas:

III. Cifradas na área de memória do servidor vulnerável.

IV. Decifradas na área de memória do servidor vulnerável.

São corretas as afirmações:

I. Suplementa a técnica de backup em fitas magnéticas.

II. Substitui a técnica de backup em fitas magnéticas. Justamente porque:

III. Provê recuperabilidade mediante apagamento acidental de arquivos de um usuário.

IV. Não provê recuperabilidade mediante apagamento acidental de arquivos de um usuário.

São corretas as afirmações:

I. Esgotam recursos da aplicação servidora.

II. Alteram o conteúdo dos pacotes IP em trânsito. Violam, portanto, o princípio de:

III. Disponibilidade.

IV. Integridade.

São corretas as afirmações: