Questões de Concurso Público IGP-SC 2017 para Perito Criminal em Informática

Foram encontradas 80 questões

A memória de um computador é organizada em uma estrutura hierárquica composta de múltiplos níveis: memória principal, memória cache e registradores. Considere um sistema computacional com palavra de dados de 32 bits e que possua um único nível de memória cache, com caches de instrução e de dados separadas, cada uma com capacidade de 16 palavras (64 Bytes). Analise as seguintes assertivas e assinale a alternativa correta:

I. A memória cache promove ganho de desempenho na execução de um programa apenas quando este exibe algum nível de localidade no acesso às instruções e/ou dados.

II. Se a cache de dados for baseada no mapeamento direto, para se obter uma maior taxa de acertos na execução de um programa com alta localidade espacial no acesso a dados, é melhor organizar essa cache em 16 blocos com 01 palavra/bloco do que em 04 blocos com 04 palavras/bloco.

III. Para programas que exibam localidade temporal no acesso às instruções, para obter uma menor taxa de faltas, é melhor que a cache de instruções seja baseada no mapeamento associativo de duas vias do que no mapeamento direto. Isso se justifica porque o mapeamento associativo oferece alternativas de blocos para carregar uma posição da memória principal na cache e isso reduz a necessidade de substituição de blocos na cache.

Acerca da gerência de memória dos sistemas operacionais, julgue as afirmativas abaixo como verdadeiras ou falsas.

I. A técnica de swapping consiste em dividir o programa em módulos de diferentes tamanhos a fim de carregar o módulo que tiver o tamanho da área livre na memória principal.

II. A diferença entre fragmentação interna e externa é que a primeira ocorre na memória principal, e a segunda, no disco.

III. A segmentação é uma técnica onde o espaço de endereçamento virtual é dividido em blocos de tamanhos diferentes chamados segmentos. A segmentação não apresenta fragmentação interna, visto que a quantidade exata de memória necessária é alocada para cada segmento.

IV. Na paginação não há fragmentação externa.

A respeito das afirmativas acima, pode-se afirmar que:

Polimorfismo é o princípio pelo qual entidades de tipos diferentes podem ser acessadas por meio de uma mesma interface. Neste contexto, assinale a alternativa que contém todas as afirmações corretas.

I. No polimorfismo paramétrico, um método ou uma classe pode ser escrita genericamente de modo que eles possam lidar com diferentes valores de forma idêntica sem depender de seu tipo.

II. Permite a aplicação do princípio da substituição de Liskov, o qual estabelece que se S é um subtipo de T, então os objetos do tipo T podem ser substituídos pelos objetos de tipo S sem que seja necessário alterar as propriedades do programa.

III. Polimorfismo de inclusão pode ser alcançado somente por meio do relacionamento de generalização (herança).

IV. O mecanismo de identificar qual método deve ser invocado precisa ser feito em tempo de execução, sendo chamado ligação prematura (early biding).

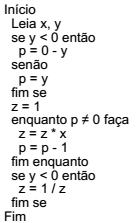

Considerando o algoritmo abaixo, assinale a alternativa correta.

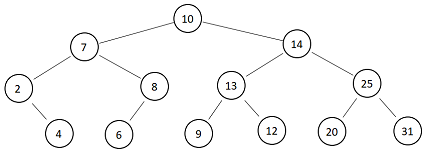

Considere a figura abaixo e assinale a alternativa que contém todas as afirmações corretas.

I. A figura representa uma Árvore Binária de Busca (BST – Binary Search Tree). Se ela for percorrida em-ordem (inorder), a sequência de nodos visitados será: 2, 4, 7, 6, 8, 10, 9, 13, 12, 14, 20, 25, 31.

II. A figura representa uma Árvore Binária de Busca (BST – Binary Search Tree). Se ela for percorrida em pós-ordem (posorder), a sequência de nodos visitados será: 10, 7, 2, 4, 8, 6, 14, 13, 9, 12, 25, 20, 31.

III. A figura representa uma Árvore Binária de Busca (BST – Binary Search Tree). Se ela for percorrida em pré-ordem (preorder), a sequência de nodos visitados será: 4, 2, 6, 8, 7, 9, 12, 13, 20, 31, 25, 14, 10.

IV. A figura não representa uma Árvore Binária de Busca (BST – Binary Search Tree).

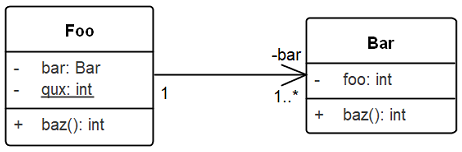

Considere o diagrama UML (Unified Modeling Language) abaixo e assinale a alternativa que contém todas as afirmações corretas.

I. Um objeto “Bar” deve, obrigatoriamente, estar associado com um único objeto “Foo”.

II. O atributo “qux” na classe “Foo” é um atributo abstrato.

III. O diagrama possui um erro, pois o atributo “foo” na classe “Bar” deve ser do tipo “Foo”.

IV. O diagrama possui um erro, uma vez que o atributo “bar” da classe “Foo” está duplicado.

O PHP é uma linguagem de programação que permite a criação de scripts (normalmente interpretados do lado servidor da aplicação), a geração de páginas com conteúdo dinâmico e o envio e recebimento de cookies com um navegador web. O uso de cookies é comum para manter dados de autenticação e controle de sessão, exigindo configurações relacionadas à segurança da sessão no php.ini. Diante desse contexto, avalie as afirmações a seguir.

I. A configuração session.cookie_httponly=On não permite acesso ao cookie de sessão evitando o roubo de cookies por injeção de JavaScript.

II. A configuração session.use_cookies=On especifica o tempo de duração de um cookie numa sessão.

III. A configuração session.cookie_secure=On permite acesso ao cookie de ID de sessão apenas quando o protocolo é HTTPS.

IV. A configuração session.gc_maxlifetime não permite armazenar cookies de forma permanente.

É correto o que se afirmar em:

A camada de enlace de dados, definida pelo modelo OSI, tem como funções principais o controle do enlace de dados e o controle do acesso ao meio de comunicação. A finalidade é garantir uma transmissão confiável dos frames entre emissor e receptor. Para implementar uma transmissão confiável, são necessários os protocolos definidos pela camada de enlace, tais como o HDLC e o PPP. Considerando apenas o PPP, avalie as afirmações a seguir.

I. Embora seja um protocolo da camada de enlace, o PPP usa um conjunto de três protocolos com a finalidade de estabelecer o enlace físico (link): controle de link, autenticação e controle de rede.

II. O LCP é responsável por estabelecer, manter, configurar e encerrar enlaces físicos (links).

III. O PAP é um protocolo de autenticação de três etapas com handshake.

IV. Os pacotes CHAP são encapsulados em frames PPP. Além disso, no CHAP há três tipos de pacotes: challenge, resposta, sucesso e falha.

É correto o que se afirma em:

Em função da grande quantidade de hosts e sistemas autônomos na Internet, a transição do IPv4 para IPv6 não pôde ocorrer rapidamente. Para minimizar os impactos associados à existência simultânea desses dois tipos de sistemas de endereçamento, o IETF concebeu três estratégias de transição: pilha dupla, tunelamento e tradução de cabeçalho. Sobre estratégias de transição do IPv4 para IPv6, avalie as afirmações a seguir.

I. Quando dois hosts estiverem utilizando IPv6, mas a transmissão entre eles passar por uma região IPv4, será necessário encapsular o pacote IPv6 em um pacote IPv4 quando entrar nessa região e desencapsular o pacote ao sair dela. Essa estratégia é conhecida como pilha dupla.

II. Quando o transmissor quer usar o IPv6, mas o receptor não entende IPv6, o tunelamento não funcionará porque o pacote deverá estar no formato IPv4 para ser compreendido pelo receptor. Nesse caso, a tradução de cabeçalho deverá ser a estratégia a ser utilizada.

III. Antes de transmitir um pacote à um host de destino, o host de origem consulta um servidor DNS para determinar qual versão de endereço IP usará. Se o servidor DNS retornar um endereço IPv4, o host de origem transmitirá um pacote IPv4, caso retorne um endereço IPv6, transmitirá um pacote IPv6. Essa estratégia é conhecida como pilha dupla.

IV. Para converter um endereço IPv6 em um endereço IPv4, o endereço associado IPv6 é convertido em um endereço IPv4 extraindo os 32 bits mais à direita. Essa estratégia é conhecida como tunelamento.

É correto o que se afirma em:

Considerando o contexto de segurança da informação e de tecnologias que visam a proteção de sistemas de comunicação e da integridade de arquivos digitais, assinale a alternativa que corresponde à combinação de alternativas INCORRETAS:

1. A técnica que consiste em esconder mensagens em imagens, por meio da substituição de bits menos significativos nas cadeias de 24 bits de cada pixel de uma imagem RGB, é denominada criptografia por transposição.

2. A permutação é uma técnica de cifragem de bloco aplicada somente em certificados digitais do tipo A1.

3. O algoritmo DES é aplicado em processos de criptografia simétrica.

4. Uma função hash pode ser aplicada em processos de criptografia simétrica e criptografia assimétrica.

5. Uma função hash pode produzir a mesma saída a partir de duas entradas diferentes.