Questões de Concurso Público IF-MG 2023 para Analista de Tecnologia da Informação/Área Infraestrutura e Redes

Foram encontradas 40 questões

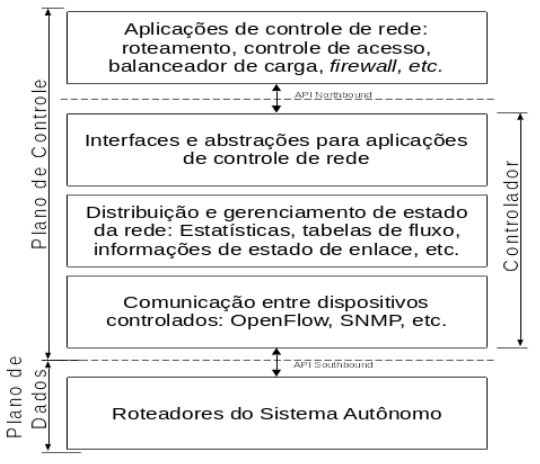

Esta arquitetura representa uma:

I. Vírus de computador são programas que podem se inserir em arquivos executáveis e se propagam sempre que um arquivo infectado é executado.

II. Worms são programas capazes de autorreplicação, não dependem de execução prévia ou de inserção em outros executáveis.

III. Cavalos de Troia são um tipo de vírus de computador que se caracterizam por abrir uma conexão de rede para acesso remoto.

IV. Rootkits são ferramentas utilizadas pelo invasor para obter acesso de administrador (root).

Estão corretas:

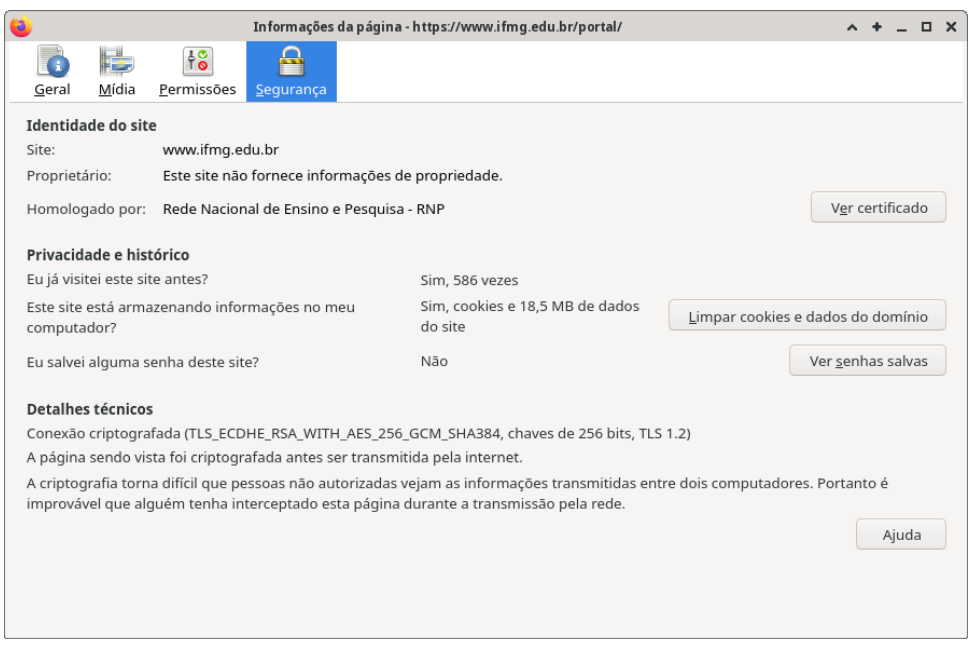

Considere a imagem a seguir e as afirmativas propostas a respeito dela:

I. A conexão é protegida por um certificado digital assinado por uma autoridade certificadora.

II. A conexão é estabelecida por TLS (Transport Layer Security), com troca inicial de chaves

simétricas de 256 bits utilizando o algoritmo AES (Advanced Encryption Standard).

III. A criptografia simétrica, mais lenta, é descartada após a troca criptografada dos certificados digitais, que usam chaves assimétricas com o algoritmo RSA, mais rápido.

Está(ão) correta(s):

23 0-23/2 * 1 2 /home/admin/script.sh

Com base em seus conhecimentos sobre o Crontab e no exemplo acima, todas as afirmações abaixo estão corretas, exceto:

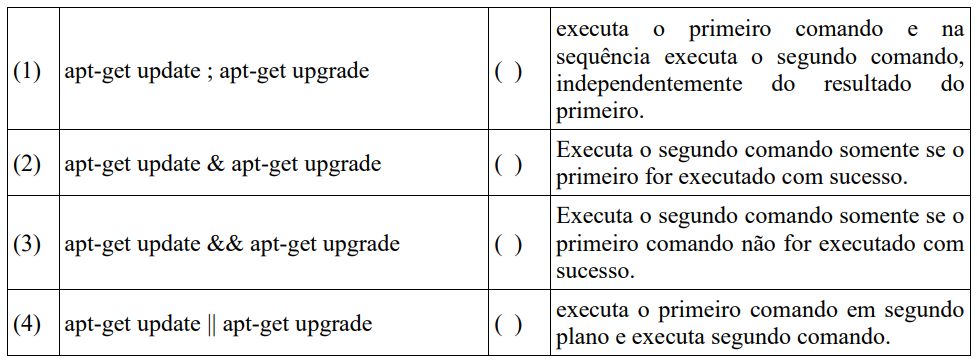

A sequência correta de cima para baixo é:

• Rede 1 - administrativo: sub-rede deve conter 50 endereços IPs disponíveis • Rede 2 - Alunos: sub-rede deve conter 2000 endereços IPs disponíveis

• Rede 3 - Visitantes: sub-rede deve conter 300 endereços IPs disponíveis.

Assinale a opção em que as máscaras de sub-rede estão configuradas de maneira que todos os usuários de cada rede possam receber a configuração de IP dinamicamente e com o menor desperdício de endereços IPs.

I. O STP é capaz de detectar ciclos ou laços entre as conexões dos dispositivos, desabilitando portas necessárias para desfazê-los.

II. O STP funciona apenas em ciclos formados entre portas do mesmo dispositivo, avaliando apenas as conexões locais.

III. O STP é capaz de detectar e eliminar tempestades de difusão, composta por uma grande quantidade de quadros Ethernet de um host com problemas.

IV. O STP é executado analisando dados transmitidos em layer 3, por meio da análise dos datagramas do protocolo de internet (IP).

Estão corretas:

I. Todas as cópias são armazenadas em nuvem e criptografadas e assinadas digitalmente.

II. Existem 4 pastas na nuvem utilizadas de forma rotativa: Semana 1, Semana 2, Semana 3 e Semana 4. Em cada pasta há uma subpasta para cada dia da semana e, dentro destas, uma subpasta para cada servidor.

III. Todo domingo é realizada, automaticamente, uma cópia completa de todos os arquivos, utilizando a pasta referente à semana corrente, durante a madrugada.

IV. De segunda-feira a sábado, é realizada, automaticamente, uma cópia diferencial dos arquivos, utilizando a pasta referente ao dia e à semana, durante a madrugada.

Houve um incidente em que o servidor do portal web parou de funcionar e teve que ser reinstalado, e será necessário restaurar seus arquivos. Após validar a assinatura digital e descriptografar o conjunto de backup, devem ser restaurados os arquivos da pasta do servidor usando os seguintes conjunto de cópias:

I. A LGPD refere-se apenas aos procedimentos de coleta, tratamento e divulgação de dados por meio digital, sendo excluídos os processos em que as informações são manipuladas de forma analógica.

II. Os controladores e os operadores estão sujeitos, em caso de infração à LGPD, a sanções como multa simples ou diária de até 2% do faturamento da PJ, grupo ou conglomerado, com teto de até R$ 50 milhões, sem prejuízo de outras ações cíveis e penais previstas no ordenamento jurídico e tratados internacionais.

III. Os controladores e os operadores poderão formular regras de boas práticas e de governança com procedimentos, normas de segurança, padrões técnicos, obrigações específicas para todos os envolvidos no tratamento, as ações educativas e mecanismos de supervisão e mitigação de riscos.

Está(ão) corretas: