Questões de Concurso Público IF-PE 2016 para Analista de Tecnologia da Informação - Desenvolvimento

Foram encontradas 40 questões

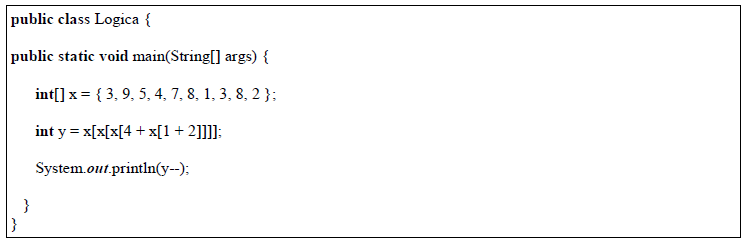

Analise o código abaixo e assinale a alternativa que apresenta o resultado exibido após a

execução deste código.

I. Técnica que trabalha diretamente sobre o código fonte do componente de software para avaliar aspectos tais como: teste de condição, teste de fluxo de dados, teste de ciclos, teste de caminhos lógicos, códigos nunca executados.

II. Testa um componente isolado ou classe do sistema.

III. Testa se um ou mais componentes combinados funcionam de maneira satisfatória.

IV. Teste focado na experiência do usuário, consistência da interface, layout, acesso às funcionalidades, etc.

V. Reteste de um sistema ou componente para verificar se alguma modificação recente causou algum efeito indesejado e para certificar que o sistema ainda atende aos requisitos.

As técnicas de testes citadas acima são, respectivamente,

O protocolo CSMA/CD pode ser empregado em redes baseadas na tecnologia ethernet. Neste contexto, analise as alternativas a seguir.

I. No modelo OSI, está acima da camada 3.

II. É fundamental para a segurança de dados por fornecer um canal virtual seguro de comunicação.

III. Controla o acesso ao meio de comunicação e é capaz de monitorar o canal e detectar colisões.

IV. Usa sofisticadas técnicas matemáticas para gerar chaves baseadas em números primos enormes.

V. É uma melhoria do protocolo CSMA, criado anteriormente, e consegue reduzir o tempo de transmissão em alguns casos comuns.

Estão CORRETAS apenas

Em relação a hashes criptográficos, é CORRETO afirmar que

I. podem ser usados para verificar se um arquivo foi corretamente transferido.

II. dependem de uma chave secreta.

III. podem ser facilmente previstos a partir de um trecho da entrada.

IV. executam cifragem e decifragem de um conteúdo qualquer, efetivamente protegendo os dados.

V. a saída pode variar de tamanho em função da entrada.

Está(ão) CORRETA(S) apenas

Assinale a alternativa que apresenta áreas do Conhecimento do SWEBOK.

O texto “______________ é um servidor proxy HTTP e reverso, bem como um servidor de proxy de email. Segundo a Netcraft em fevereiro de 2013 o ______________ foi considerado o maior servidor HTTP, responsável por 12,81% dos servidores de HTTP e IMAP/POP3. O ______________ é um servidor web rápido, leve, e com inúmeras possibilidades de configuração para melhor performance. Dentre as características do ______________ destacam-se a capacidade de se configurar um proxy reverso acelerado com cache e um balanceamento de carga simples”. A expressão que completa corretamente as lacunas é

I. O problema era ligado a falhas de validação nos limites de variáveis inteiras.

II. O principal programa afetado foi o “bash”.

III. O sistema afetado executa comandos indevidamente ao importar funções.

IV. A falha ocorre como resultado do estouro de um array.

V. O defeito permitia explorar diretamente uma conexão cifrada no TLS – Transport Layer Security.

Estão CORRETAS apenas

I. Os bancos modernos seguem fielmente o modelo relacional, sem exceção. Um exemplo disso é o fato de todas as recomendações de Codd serem, invariavelmente, respeitadas.

II. Uma chave é uma coluna que possui valores únicos em uma tabela. Logo, ela pode funcionar como identificador de registros dessa tabela, embora isto não seja obrigatório.

III. Quando um dado possui estrutura que pode variar representando mais do que uma informação, o ideal é quebrá-la em vários campos. Isto é um exemplo do conceito de normalização.

IV. Um SGBD moderno, em geral, deve implementar suporte a transações, controle de acesso e stored procedures.

V. Um dos objetivos da normalização é ajudar a lidar com o problema de anomalias de modificação. Entretanto, este problema não consegue ser totalmente resolvido só com a normalização.

Estão CORRETAS apenas

Considerando a linguagem SQL e bancos de dados que a usam, observe as seguintes proposições.

I. Um “prepared statement” é uma abordagem que permite isolar a tarefa de analisar a estrutura de uma sentença em SQL da tarefa de executar a referida sentença.

II. Há situações em que um “prepared statement” pode ser executado muito mais rapidamente do que um “statement” comum.

III. É comum que os bancos de dados possuam uma forma de garantir que um campo em uma tabela sempre seja preenchido.

IV. Muitos bancos permitem que os campos das tabelas recebam valores padrão, definidos pelo programador caso haja uma inserção e não haja valor para o campo.

V. Se um sistema comercial for bem projetado, ele permitirá que os módulos X, responsáveis pela persistência de dados em um banco, funcionem com vários tipos de bancos diferentes. Isto pode ser feito de modo a exigir mudanças mínimas (ou nenhuma mudança) no código do sistema ou no código em SQL.

Estão CORRETAS apenas

A Instrução Normativa (IN) N° 4 de 11 de setembro de 2014 do Ministério do Planejamento, Orçamento e Gestão – MPOG – é um importante documento para TI no governo brasileiro. Considerando este documento, analise as seguintes proposições.

I. A IN procura alinhar, estrategicamente, as áreas fim dos órgãos da Administração Pública Federal com a área de TI.

II. É muito mais fácil compreender a legislação brasileira de TI ligada às contratações ao observar esta IN, visto que ela condensa em um único instrumento toda a legislação ligada ao tema e que estava pulverizada em inúmeros documentos distintos.

III. Sempre deve haver planejamento antes das contratações de TI. O planejamento precisa observar o Plano Diretor de TI (PDTI), mas pode ignorar este ponto caso o PDTI não exista.

IV. O Plano de Capacidade será criado pelo órgão governamental e indicará à entidade prestadora de Serviços Estratégicos de TI, os dados fundamentais à adequada prestação de serviços.

V. O “Modelo de Execução”, o “Plano de Gestão”, o “Plano de Fiscalização” e o “Termo de Referência” são todos documentos relevantes para a correta gestão do contrato. Um destes define e especifica os requisitos necessários e suficientes à escolha da solução de TI.

Estão CORRETAS apenas