Questões de Concurso Público IF-RR 2015 para Técnico em Laboratório - Informática

Foram encontradas 18 questões

Considere as seguintes definições:

Definição 1: Por “software livre” devemos entender aquele software que respeita a liberdade e senso de comunidade dos usuários. Grosso modo, os usuários possuem a liberdade de executar, copiar, distribuir, estudar, mudar e melhorar o software. Assim sendo, “software livre” é uma questão de liberdade, não de preço.

(Fonte: http://www.gnu.org/philosophy/free-sw.pt-br.html).

Definição 2: É chamado de software proprietário, como também de software não livre, aquele que pertence a uma empresa privada e detém seus direitos de uso, edição ou redistribuição sobre o mesmo. Ele se contrasta ao denominado software livre que se caracteriza por ser de código aberto e por poder ser editado por qualquer pessoa ou grupo.

(Fonte: http://conceitos.com/software-proprietario/)

Em relação aos sistemas operacionais Microsoft Windows e Linux, é CORRETO afirmar que:

Considere as seguintes fórmulas:

=SOMA(A$1:$E1;$A2)

=SOMA(SOMA(A1:E1);A2)

Considere ainda que:

i. as fórmulas estejam digitadas, respectivamente, nas células A3 e A4 de uma planilha do Microsoft Excel ou do LibreOffice Calc;

ii. quando da instalação do Microsoft Excel ou do LibreOffice Calc, foi escolhido o idioma Português (Brasil) e;

iii. as células utilizadas nas fórmulas possuem conteúdos do tipo numérico.

É correto afirmar que:

Considere o texto abaixo:

Escândalo dos programas de vigilância da NSA em 2013

Em 5 de junho de 2013, o jornalista americano Glenn Greenwald, através do The Guardian e juntamente com vários outros jornais incluindo o The New York Times, The Washington Post, Der Spiegel, iniciou a publicação das revelações da vigilância global americana que inclui inúmeros programas de vigilância eletrônica ao redor do mundo, executados pela Agência de Segurança Nacional (NSA). Um dos primeiros programas revelados foi o chamado PRISM. Os programas de vigilância que vieram às claras através dos documentos fornecidos por Edward Joseph Snowden, técnico em redes de computação que nos últimos quatro anos trabalhou em programas da NSA entre cerca de 54 mil funcionários de empresas privadas subcontratadas - como a Booz Allen Hamilton e a Dell Corporation. Os documentos revelados por Snowden mostram a existência de os inúmeros programas visando à captação de dados, e-mails, ligações telefônicas e qualquer tipo de comunicação entre cidadãos a nível mundial.

Através da publicação desses documentos foi trazida ao conhecimento publico a vasta dimensão do sistema de Vigilância global americano. A coleta de dados, descrita por Snowden, começou em 1992, durante a administração do presidente George H. W. Bush; embora, a CIA já fizesse espionagem industrial desde os anos 80, a NSA massificou a espionagem industrial e financeira com o avanço da tecnologia.

Em 2015, novos documentos divulgados citam que a NSA planejava usar lojas de aplicativos (como a Play Store, do sistema Android) para injetar malwares, rastreando os dados trocados entre os servidores e os usuários.

Disponível em: https://pt.wikipedia.org/wiki/Ag%C3%AAncia_de_Seguran%C3%A7a_Nacional

Em se tratando de computadores, assinale a alternativa que possui apenas elementos envolvidos

no processo de comunicação.

Considere as seguintes afirmativas:

I – Os programas navegadores da web também são conhecidos como “browsers”.

II – O Internet Explorer e o Google Chrome são exemplos de programas navegadores da web.

III – A principal função do programa navegador é colocar ao alcance do usuário de forma rápida e simples toda informação carregada ou incluída na web, por usuários e criadores de todo mundo.

É correto afirmar que:

O Microsoft Office Excel 2010 é uma ferramenta que pode ser usada para criar e formatar planilhas, analisar e compartilhar informações, visando decisões mais fundamentadas. Com relação a esse tema, analise as proposições a seguir e assinale V, para o que for Verdadeiro, e F, para o que for Falso.

I- A extensão “.xlc” é um formato de arquivo do Excel 2.0, 3.0 e 2.x que pode ser aberto no Excel 2010.

II- A pasta de trabalho é a composição das diversas planilhas que compõem o arquivo.

III- O Tipo de arquivo XML padrão, utilizado para salvar arquivos é a extensão “.docx”.

IV- A planilha é a composição das diversas células, dispostas em linhas e colunas com organização em formato de tabela.

V- você pode usar regras de validação de dados que fazem referência a valores de outras planilhas.

A sequência CORRETA é:

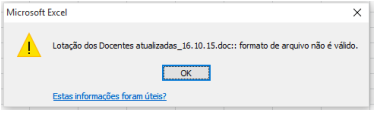

A seguinte mensagem de erro foi extraída do Microsoft Office Excel 2010 em uma estação de trabalho no Laboratório de informática do IFRR de um usuário:

Analise e assinale a alternativa CORRETA a respeito do exposto acima.

LibreOffice é um pacote de produtividade, seu formato de arquivo nativo é o Open Document Format, um standard com base no formato XML desenvolvido para a criação em ferramentas de escritório tais como documentos de texto, folhas de cálculo, desenho vectorial, apresentações, entre outras.Relacione o nome das ferramentas da coluna da esquerda com a sua respectiva denominação com a coluna da direita.

a. WRITER.

b. CALC.

c. IMPRESS.

d. DRAW.

( ) planilha de cálculo.

( ) gráficos vetoriais.

( ) processador de textos.

( ) apresentações.

A alternativa que apresenta a sequência CORRETA da relação entre as duas colunas é:

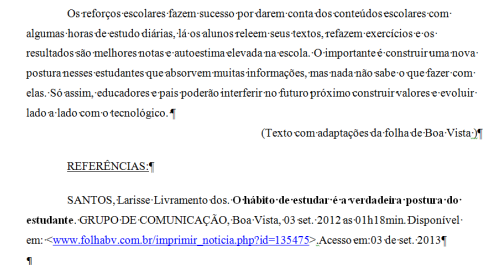

O texto abaixo foi produzido no Microsoft Office 2010, os caracteres mostrados na imagem abaixo são marcas de formatação, o procedimento para ocultar essas marcas, fazendo com que esses símbolos não apareçam é:

O ______________ é um serviço que permite a leitura, envio e gerenciamento de e-mails através de um ____________ na página da internet. A vantagem é que você não precisa estar em seu computador para ler os e-mails. Você pode ler e enviar ____________ a partir de qualquer computador conectado à ____________.

Em sequência, as palavras que completam CORRETAMENTE essas lacunas são:

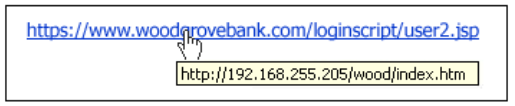

Com relação aos tipos de pragas virtuais. Ao ler seus e-mails, o usuário verificou que recebeu uma mensagem um pouco estranha, acha que pode ser um golpe que visa roubar suas informações pessoais (roubo de identidade). E mostrou o seguinte link ao técnico de laboratório:

No exemplo acima (imagem), observe que colocar (sem clicar) o ponteiro do mouse sobre o link

revela o endereço Web real, conforme exibido na caixa com o plano de fundo amarelo. Nesse

tipo de mensagem de e-mail, o destinatário é direcionado a um site fraudulento no qual são

solicitados a fornecer informações pessoais, por exemplo, o número ou a senha de uma conta.

Isso é um caso típico de: