Questões de Concurso Público IF-TO 2024 para Técnico de Laboratório - Área Informática

Foram encontradas 50 questões

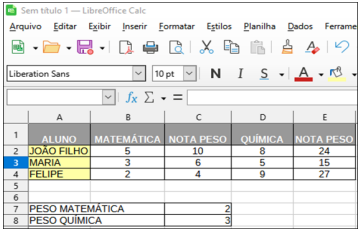

Com base no exposto, é correto afirmar que, para o cálculo das NOTA PESO de MARIA e FELIPE, utilizando-se a seleção e, em seguida, arrastando-se a seleção com o mouse para baixo na disciplina de MATEMÁTICA, a fórmula a ser aplicada em C2 para o peso permanecer o mesmo deve ser a contida em qual das alternativas?

Com base nisso, o protocolo ARP (Address Resolution Protocol) é responsável por:

No contexto das redes sem fio, o protocolo IEEE 802.11b opera em que frequência?

Com base nisso, o que é ransomware e como ele geralmente afeta a segurança cibernética?

Qual é a função principal de um switch em uma rede local e como ele difere de um hub?

De acordo com os padrões estabelecidos pelas normas da EIA/TIA-568-B, os cabos de par trançado, também conhecidos como cabos UTP, de categoria 5, podem ter uma velocidade máxima suportada para 100 metros de:

Qual das seguintes afirmativas define corretamente o phishing?

Quais das opções abaixo podem ser consideradas boas práticas para aumentar o nível de segurança ao navegar na web?

Em um contexto de administração de contas de usuários em sistemas corporativos, quais das opções a seguir podem ser consideradas boas práticas para garantir a segurança e o controle de acessos?