Questões de Concurso Público IF-TO 2024 para Técnico de Tecnologia da Informação

Foram encontradas 50 questões

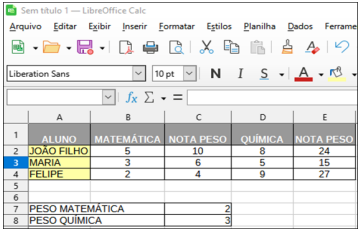

Com base no exposto, é correto afirmar que, para o cálculo das NOTA PESO de MARIA e FELIPE, utilizando-se a seleção e, em seguida, arrastando-se a seleção com o mouse para baixo na disciplina de MATEMÁTICA, a fórmula a ser aplicada em C2 para o peso permanecer o mesmo deve ser a contida em qual das alternativas?

1. FIREWALL

2. IPS (Intrusion Prevention System)

3. IDS (Intrusion Detection System)

4. WAF (Web Application Firewall)

Descrições:

( ) Age filtrando, monitorando e bloqueando pacotes de dados que são passados para um aplicativo online.

( ) Evita e impede ciberataques, com soluções ativas.

( ) Bloqueia o acesso de softwares suspeitos da internet que podem prejudicar o computador e acessar suas informações.

( ) Automatiza o procedimento de identificação de intruso, trabalhando de forma passiva.

Opções:

I. Podem ser criadas e configuradas em HUBs e também em Switches de camada 2.

II. Cada VLAN em uma rede local é identificada por um ID entre 1 e 4094.

III. Possibilita subdividir uma rede física em várias sub-redes lógicas, permitindo um isolamento entre grupos de dispositivos.

IV. Uma porta do tipo Access pode ser configurada para mais de uma VLAN ao mesmo tempo.

Assinale a alternativa CORRETA: