Questões de Concurso Público Colégio Pedro II 2015 para Engenheiro Área (Eletricista)

Foram encontradas 10 questões

I – A memória cache de um microcomputador é uma memória não-volátil utilizada para armazenar as rotinas de entrada e saída e inicialização do sistema;

II – É possível a utilização das interfaces do tipo SATA para realizar a conexão de discos rígidos a um microcomputador;

III – Os microcomputadores modernos utilizam a BIOS para armazenamento temporário de dados de entrada e saída entre a memória RAM e o processador;

Estão corretas as assertivas:

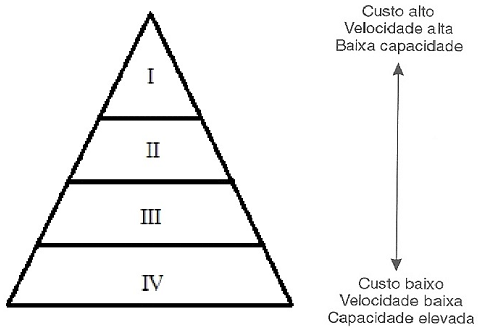

Com base no quadro podemos dizer que as memórias representadas por I, II, III e IV podem ser, respectivamente:

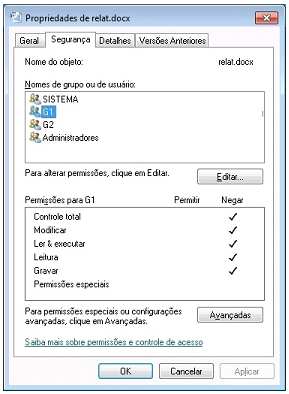

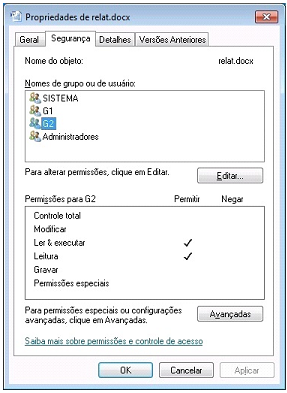

Considerando as permissões mostradas, um usuário que pertença simultaneamente aos grupos G1 e G2 terá a seguinte permissão final ao arquivo relat.docx:

I – Nesta versão do Word os sumários somente podem ser criados a partir de digitação manual dos números de páginas;

II - É possível criar um índice analítico a partir da aplicação de estilos de título — por exemplo, Título 1, Título 2 e Título 3 — ao texto que se deseja incluir no índice analítico;

III – Para serem compatíveis com as normas de formatação de documentos, os sumários são sempre gerados utilizando a fonte Times New Roman, não podendo ser alterados;

Estão corretas as assertivas:

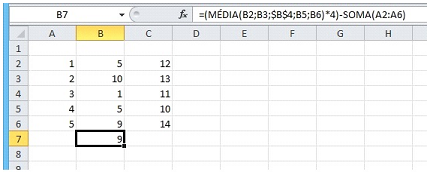

Se usuário desta planilha copiar o conteúdo da célula B7 para a célula C7 realizando as seguintes operações em sequência: selecionar a célula B7, usar as teclas de atalho CTRL-C, selecionar a célula C7 e teclar ENTER, após estas operações, o valor mostrado em C7 será:

I – Um usuário pode utilizar a chave pública de um certificado para criar uma mensagem criptografada, que por sua vez poderá ser descriptografada usando a chave privada correspondente, que permanece em segredo com o destinatário;

II – Uma assinatura digital tem por objetivo garantir o sigilo de um documento assinado por ela;

III – A criptografia de chaves pública e privada é denominada criptografia simétrica; Estão corretas as assertivas:

I – Word 2010

II – Excel 2010

III – PowerPoint 2010

Dentre os aplicativos listados acima, podem ser infectados por um vírus de macro os aplicativos listados em:

I – Se você estiver executando uma combinação dos backups normal e diferencial, a restauração de arquivos e pastas exigirá o último backup normal e o último backup diferencial;

II - Se você utilizar uma combinação dos backups normal e incremental, precisará do último backup normal e de todos os conjuntos de backups incrementais para restaurar os dados;

III - Um backup normal copia todos os arquivos selecionados, mas não os marca como arquivos que passaram por backup (ou seja, o atributo de arquivo não é desmarcado);

Estão corretas as assertivas: